私がColorkrewを転職先に選んだ理由

...はじめまして、ズンと申します。

来日して10年以上が経ち、これまで約5年間、オフショア開発日経企業でBrSE兼PMとして働いてきました。

今年4月、インフラエンジニアとしてColorkrewにジョインしましたので、その経緯と選択理由をご紹介します。

次の一歩を考えて

前職では、BrSE/PMとして日本のクライアントとオフショアチームの間をつなぎ、実装や設計フェーズを管理していました。

5年近く務める中で、新たな挑戦を求める気持ちが強くなり、転職を検討することにしました。

Colorkrewと出会うまで

自分が将来どのポジションを目指すべきか明確ではなかったため、幅広い企業に応募し、複数のITプロジェクトで面接を受けました。

その最中にColorkrewからスカウトメールを頂き、3回の面接を経て、ここがキャリアの次のステップに最適だと確信しました。

Colorkrewを選んだ理由

エンジニア職への復帰

- 前職では主にクライアントとエンジニアの調整役で、実際に手を動かす機会が限られていました。Colorkrewではインフラ業務を自ら担当し、ワークフローを短縮して生産性を高められると考えました。

- 技術の進化が速い現代、エンジニア職に戻ることは最新技術に触れる良い機会だと思います。

オープンでフラット、バランスの取れた環境

- 面接でCEOの中村さんから、外国人社員が多く、国際的な雰囲気が根付いていおり、社内で日本の方に対して英語学習、外国人の方に対して日本語学習が強く推奨されていると伺いました。

- 在宅勤務のバランスがしっかり保たれていると感じています。前職では完全に在宅だったため、チームメンバーとのつながりが薄く感じることがありました。それに対しColorkrewでは在宅勤務とフレックスタイム制を維持しつつ、週に2日は出社が求められています。このおかげで、顔を合わせて直接話す機会が生まれ、仕事のことだけでなく日常の話題まで気軽に語り合えます。

入社後の感想

チームにすぐ溶け込めた理由

入社してまだ数ヶ月ですが、すでにチームに溶け込み、日々新しい知識を吸収しています。

特に印象的だったのは、チームメンバーが気軽に声をかけてくれたり、疑問点を一緒に議論してくれる雰囲気があることです。外国人として働くうえで最初は少し不安もありましたが、毎朝の朝会で全員が集まり、タスクの進捗や課題を確認する仕組みがあるため、安心して業務を進めることができています。

誰かが困っていると、その場で自然に議論が始まり、みんなで解決策を考えてくれるのはとても心強いです。

フラットで助け合える文化

また、このチームは「自分の担当分だけやればいい」という考え方ではなく、必要なときには気軽にTeams上で助けを求められる文化があります。

例えば、急ぎの調査が必要になったときや、自分一人では判断が難しい場面でも、すぐに複数のメンバーがコメントをくれて、一緒に方向性を決めることができます。

こうした協力体制のおかげで、孤立することなくチームの一員として自然に受け入れられていると感じています。

フラットでオープンな環境が整っているからこそ、安心して意見を出せ、挑戦もしやすい。

これが早い段階で溶け込みやすかった大きな理由だと思います。

責任ある業務への挑戦

業務面では、入社当初は監視設定やアラート対応といった比較的小さなタスクから始まりましたが、徐々にお客様と直接やり取りをしながら、セキュリティアラートへの対応やクラウド上のリソース設定変更といった、より実践的で責任のある業務を任せてもらえるようになりました。

これまで触れたことのなかったAzure関連のサービスや、最新のクラウドインフラの知識を実際のプロジェクトを通して学んでいます。

安心して成長できる環境

わからない部分はドキュメントを読み込んだり、先輩に直接聞いたりしながら吸収しています。

さらに、このチームは「特定の業務を特定の人しかできない状態にしない」というマインドセットを持っています。

どのタスクも必ずドキュメント化され、万が一担当者が不在でも他のメンバーが引き継げる仕組みになっています。

このような文化のおかげで安心して業務に取り組めています。

今後もこうした経験を積み重ね、自分の専門性をさらに高めるとともに、チームと会社に貢献できるエンジニアへと成長していきたいと考えています。

インターンからエンジニアへ。入社して感じた自分の成長

...自己紹介

はじめまして! 2025年新卒としてカラクルに入社した花井 力哉です。

大学では情報系を専攻し、カラクルで半年間のインターンを経験した後、現在はインフラエンジニアとして働いています。 新卒として働いてあっという間に3ヶ月が経ちました。

この3ヶ月で、自分自身の中にどんな変化があったのか。 そして、どんな環境がその成長を後押ししてくれたのか。

今回は、インターンとして働き始めてからの色々な経験とともに、自分の成長を振り返ってみたいと思います。 エンジニアとしてのキャリアに興味がある方、カラクルってどんな会社?と気になっている方の参考になれば嬉しいです。

インターン

私がカラクルでインターンを始めたのは、2024年9月。週3日の勤務からスタートしました。

研修と呼べる時間は数時間ほどで、経費申請のやり方など最低限のことを教わったら、すぐに実務入りでした。最初から実践的な業務に関われる環境はとても刺激的で多くのことを学べました。

主に担当したのは業務効率化に関するタスクでした。右も左もわからない中で、まずは与えられたことを一つひとつ丁寧にこなすことで知見を深めていきました。

カラクルの魅力の一つは、「人の良さ」です。 わからないことや困ったことがあれば、誰にでも気軽に相談できる雰囲気があり、周りの人も親身になってサポートしてくれます。そんな環境の中で周りの人と積極的にコミュニケーションを取ることで、わからないことへの向き合い方やタスクの進め方など、社会人としての基礎的なスタンスを自然と身につけることができました。

この経験は、どんなポジションにいても活かせる「働く力」につながっていると感じています。

入社後

カラクルの社員に求められるのは、何ごとにも挑戦する姿勢です。

チームの雰囲気としても挑戦することを歓迎していて(「挑戦して当たり前」の方が近いかも)、声をあげれば周りもそれを後押ししてくれます。

私自身も、社内で求められていることに対して積極的に手を挙げて挑戦しました。その結果、入社からわずか3ヶ月で社内の業務効率化から顧客環境監視・運用案件のオーナー、自社製品導入のプロジェクトマネージャーまで幅広く経験を積むことができました。

色々な経験をしていく中で、自分には主張する力が足りていないことがわかりました。

自分の性格的に、わからないことは自分で調べてそれなりに理解してしまう節があり、自分の理解の範疇でしか物事を捉えられないため、自分より経験のある人(カラクル全員)の意見に対して納得することしかできませんでした。 このままではただ言われたことをやるだけになってしまうと思い、飲みの場などで色々な人に相談しました(社長やチームリーダーとも気軽に一緒に飲みに行って話を聞けるのはカラクルの強みだと思います)。

色々な人から話を聞いて学んだことを以下にまとめます。

- 人から説明を受けた時に、わからないことは些細なことでも質問すること

- 仕事を振られた時に、その目的や背景まで確認すること

- 自分の理解したことを人に説明してフィードバックをもらうこと

これらを意識して相手との認識をすり合わせることで、物事の本質を捉えて自分なりの意見を主張する力が身についてきたと感じています(まだまだ発展途上ですが)。

もともと人と話すことが好きで、仕事でもコミュニケーションを通して色々な価値観に触れていきたいと考えていました。

就職活動では営業やエンジニアなど、職種を限定せず応募していましたが、最終的には自分の学んできたプログラミングスキルを活かせること、グローバルな環境で互いに切磋琢磨し合えることに挑戦できることに魅力を感じ、カラクルでインフラエンジニアとしてキャリアをスタートしました。

現在は技術力を磨くだけでなく、フロントに立って顧客と接する機会も増えてとてもやりがいを感じています。ただ、エンジニアリングに限らず、営業や人事など他の領域にも以前から関心があり、いずれはそういった分野にもチャレンジしてみたいと考えています。

ポジションにとらわれず自分のできることを広げ、多様な価値観や視点を身につけることが今の目標です。

最後に

新卒からガツガツ働きたい方、自分の可能性を広げたい方にとって、カラクルはとても働きやすい環境だと思います。

カラクルに新しい風を吹き込んでくれる方、ぜひ一緒に働きましょう!

Colorkrew採用サイト▶ https://www.colorkrew.com/recruit/

動物看護師から未経験でエンジニアに挑戦した理由

...

初めまして!

今年4月に入社した、Colorkrewのシステム監視エンジニアとして、働く杉本です(写真右の女性です)。

大学卒業後に私は、動物病院にて愛玩動物看護師として約1年間働いていました。

業務としては、獣医さんによる診察の補助や手術助手など、動物たちの健康を支える看護業務全般に携わっていました。

そんな私が今回転職をしようと考えたきっかけは、病院の現場で感じた「非効率さ」でした。未だに手書きで記録する文化や情報共有もアナログで、日々モヤモヤが溜まっていました。

ある時、他院で導入されている電子カルテに触れる機会があり、実際に自分の業務がITによって効率化される可能性を感じ、エンジニアという職種に興味を持ちました!

監視チームとしての、実際の業務内容

私が所属している監視チームでは、システムに異常が起きたときに発生するアラートの監視を行っています。システムにはあらかじめ「ここまでいったら危ないよ」という基準(閾値)が設定されていて、それを超えると自動でアラートメールが飛んできます。

アラートを確認したら、決められた手順に沿って対応を進めていくのですが、状況によっては運用エンジニアに連絡したり、社外関係者に共有したりと、チームで連携しながら進めることもあります。

また、業務をしている中で「この手順書、ちょっと分かりづらいかも・・・」とか「ここ、もう少し効率よくできそう!」と感じたときには、改善の提案も積極的に行なっていきしています。監視現場の声を反映して、みんなが働きやすい環境をつくっていくのも、監視チームの大事な役割だと思っています。

私が感じたColorkrewの雰囲気(飲み会など)

Colorkrewに入社を決めた理由のひとつが、面接のときの雰囲気でした。面接官の方がとても話しやすくて、リラックスして話せたのを覚えています。ここなら安心して働けそうだと思えました。

実際に入社してみると、社員の皆さんが本当に優しくて、分からないことがあっても気軽に聞ける雰囲気があります。業務のことだけではなく、働き方についての提案もしっかり受け止めてもらえ、実際改善に至るということもありました。

社内イベントも盛んで、特に新入社員を歓迎する「Company Party」が印象的です。月に2回ほど開催されており、新入社員の歓迎も兼ねて、みんなでテイクアウトの食事を楽しんだり、ダーツやSwitchで遊んだりと、和やかな時間が流れます。

それ以外にも、「飲みに行きたいな〜」と思ったときに声をかけると、快く応じてくれるメンバーが多く、日頃から人間関係の良さを実感しています。最近では、社内メンバーと一緒にビールフェスに行く機会があり、美味しいビールを楽しみながら仕事に関する話もできる、有意義で楽しい時間を過ごすことができました。

月末に行われるCI会の話

月末に開催される社内のCI(Cloud Integration)チームのディスカッションに参加しました。今回のテーマは「監視チームをより良くするには?」ということで、みんなで業務を振り返りながら、改善点を話し合いました。

3つのグループに分かれて、実際にシフト入ってみて感じたことを付箋に書き出し、「良かったこと」「少し困ったこと」などを自由に挙げてブレインストーミングを行いました。

その内容をグループ化していく中で、共通する課題や傾向が自然と見えてきました。たとえば、「アラートがたくさん来ると焦ってしまう」という声があったのですが、そこから「どのタイミングでエスカレーションすればいいか分からない」という不安が根っこにあるからではないかなど、よりより本質的な課題に話が発展する場面もありました。

このように、各メンバーの感覚的な悩みを言語化・整理していくプロセスを通じて、具体的な改善策に結びついていく流れが非常に興味深く、有意義な時間となりました。

また普段話す機会が少ないメンバーとも意見交換できて、チームとしての一体感もより一層高まったと感じています。

最後に!

未経験でIT業界に飛び込んだ私にとって、クラウドに関する資格取得はすごく大事なステップでした。Colorkrewでは、どの資格をいつまでに取るかが決まっているため、「この日までに絶対取るぞ!」という計画的な目標ができ、やる気につながっています。

ありがたいのは、さらにメンターの方が「このタイミングでこの資格を取るといいよ」と、成長に合わせてアドバイスしてくださる点です。監視業務に必要な知識が段階的に身につくよう計画されており、学んだことがそのまま現場で役立っていると実感しています。

資格取得を通じてIT全般の知識も広がり、業務の効率化について提案する際にも自信を持って話せるようになってきました。また、アラート対応においても、知識を身につけたことで落ち着いて対応できる場面が増え、少しずつ成長を実感しています!

新卒でも「素の自分」で成長できる!Colorkrewで見つけた私の居場所

...

こんにちは!初めまして!

今年4月に新卒として入社したColorkrewのシステム監視エンジニアとして、働く齊藤です(手前の女性です)。

このBlogで少しでもColorkrewで働く魅力を少しでも感じていただると幸いです!

(※現在、当時私が応募した「未経験者向けエンジニアポジション」は募集を終了しており、エンジニア職の応募は原則としてご経験者を対象としております。)

文系の私が、ITの世界に飛び込むまで

私は文学部出身で、大学時代は模擬国連サークルに所属し、本と論文に囲まれた生活を送っていました(笑)。文系の世界で過ごしてきた私が、なぜエンジニアという技術職を志すようになったのか。その背景には、時代の変化と、自分自身の将来への思いがありました。

私たちの世代は、小学生の頃から「AIに仕事が奪われる」と言われて育ちました。情報の授業が当たり前になり、高校ではプログラミングに触れる機会もありました。そんな環境の中で、「ITの知識を持つことは、これからの時代を自由に生きる力になる」と強く感じるようになりました。

就職活動を始めるにあたって、私は次の4つの軸を大切にしたいと考えていました。

- 常に成長し続ける環境に身を置きたい

- 手に職をつけたい

- コミュニケーションが取りやすい会社で働きたい

- 英語を使う機会がある

これらの希望をもとに企業を探す中で、Colorkrewに出会いました。

未経験でも挑戦できる環境、成長を支えてくれる制度や文化、未経験でも努力すればエンジニアになれるとColorkrewに決めました。

ITスキルを段階的に習得できる環境

入社後、IT未経験の私たち向けに、現役エンジニアの方が「IT入門研修」を開いてくださいました。

この研修は、システム監視業務に必要な知識を中心に、ITの基礎から丁寧に教えていただける内容です。

講義の中では、以下のような内容にも触れました:

- コンピューターの基本構造(CPU、メモリ、ストレージの役割)

- サーバーとクライアントの関係性

- ネットワークの基礎(IPアドレス、DNSなど)

- クラウドサービスの種類と特徴(IaaS、PaaS、SaaS)

- ログの種類と活用方法(システムログ、アプリケーションログなど)

さらに印象的だったのは、講義がただの座学ではないことです。

「この場合は何が必要になると思う?」といった問いかけを交えながら進めてくださるので、理論と実践が自然につながり、理解が深まりやすい構成になっています。

また、Microsoft Azure、AWS、Windows、Linuxのスタートアップの練習教材も最近追加してくださいました。

これらの研修を通じて、ITの世界への入り口を開いてもらえたと感じています。未経験でも安心して学べる環境が整っており、入社して嬉しいギャップでした。

フラットなコミュニケーション

私がこの会社に惹かれた理由のひとつが、「フラットなコミュニケーションが取れる環境」でした。 そしてその"フラットさ"は、なんと一次面接の時点から感じていたのです(笑)。

面接官の方々がとにかく温かく、私自身に興味を持ってくださっているのが伝わってきました。

他社の面接では、表面的な情報だけを見られているような感覚がありましたが、Colorkrewの面接では学生生活で何を学び、どんなことを経験してきたかという「私という人間」を丁寧に見てくださったと感じています。

さらに驚いたのは、面接が一方通行ではなく、言葉のキャッチボールができることでした。 「こんなに素で話せる面接があるんだ!」と、目から鱗が落ちるような体験でした。 この感覚は、同期の杉本ちゃんとも「わかる〜!」と意気投合したほどです。

そしてその雰囲気は、入社後も変わりませんでした。

違う部署で年齢も離れている方が、「同期だと思ってくれていいから!なんでも話してね!」と声をかけてくださった時は、本当にびっくりしました。

社内全体に「壁を作らない」文化が根付いているのを感じます。

飲み会の場でもそのフラットさは健在です。

「好きなものを好きなだけ飲む!」「接待じゃないから注がなくていいよ!」「取り分けも自分で好きなものを好きなだけ!」というスタイルで、変な緊張感がなく、自然体で楽しめます。

さらに、Go To Lunch/Drinkという福利厚生もあり、会社の人と気軽にランチやディナーに行けるのも嬉しいポイントです。

基本的に「好きなものを好きなだけ」という方針なので、お酒好きな人は幸せそうな顔でたくさん飲んでいます(私もそのうちの一人です(笑))。

1on1・レビュー体制:一人じゃないから、安心して挑戦できる

現役エンジニアの方々との1on1の機会があることで、安心して業務に取り組むことができました。

セキュリティチームで1日合宿

...こんにちは!Colorkrew Securityの営業担当の堤です。

弊社ではColorkrew Securityというサービス名でAWS, Azureなどのクラウド領域と、EDRやCASBなどのいわゆるゼロトラスト領域におけるSOCサービスを提供しております。

今回はこのColorkrew Securityに携わるメンバー全員で1日合宿を行ったので、その様子をレポートします。

何のための合宿?

一言で言うと「Colorkrew Securityとは何か?」を改めて整理するための合宿です。

現在、Colorkrew Securityは事業の拡大フェーズにあり、さらなる案件獲得に向けた取り組みや採用活動を積極的に行っています。その中で、より多くの企業にサービスを届けるためには、メディア戦略やサービス資料を整え、Colorkrew Securityの価値を明確に伝えることが重要だと考えています。しかし、サービスの根幹である「Colorkrew Securityとは何か?」が整理できていないとどんな施作も効果がありません。そこで、このテーマを改めて整理し、チーム全員で認識を統一する必要があると考えこの合宿を企画しました。

Colorkrewでは、このように対面で集まって1つのことを考えたりディスカッションするために合宿を行うことがよくあります。

日々の業務の中では、長期的な課題に取り組む時間がなかなか取れず、そのままになってしまいがちです。そのためColorkrewでは、プロジェクトで深いディスカッションを行う合宿を推奨しています。大きなトピックに取り組むだけでなく、チームの絆を深めることにも役立っています。

何をしたのか?

Colorkrew Securityの事業リーダーと営業リーダーの2人を中心に「Colorkrew Securityとは何か?」を様々な角度からディスカッションしました。

以下は一例です。

- 対象となる顧客のセグメンテーション

- 業種、業界

- 会社規模

- 部署

- 地域、エリア

- 企業の成長段階

- 事業内容

- 自社の強み

- Colorkrew Securityが顧客に提供している価値

13時から19時までおよそ6時間語り尽くしました。

ディスカッションした内容の全てを公開することはできませんが、トークテーマの一つである自社の強みを今回ご紹介します。

自社の強み

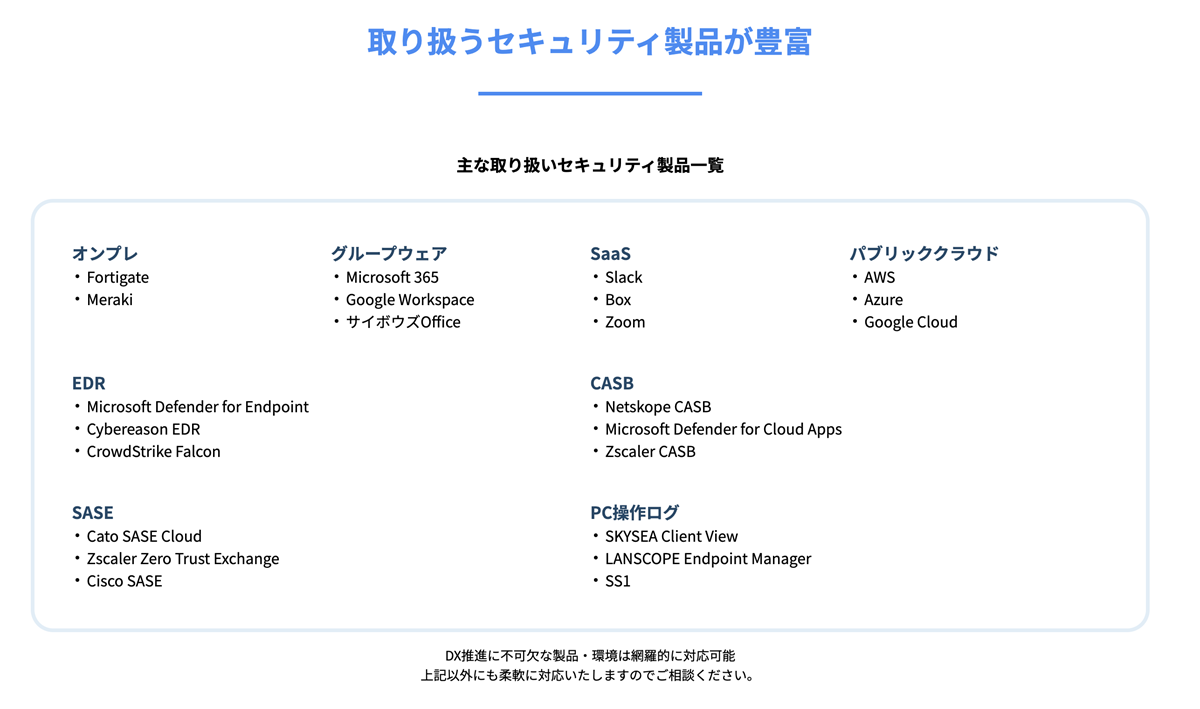

それは取り扱うセキュリティ製品の豊富さです。

(Colorkrew Securityのページより引用)

他社SOCベンダーだと、Microsoft 365のセキュリティ製品のみ、Cybereason EDRのみなど、対応製品がごく一部に限られるケースが多いです。 また、複数製品に対応できたとしても、それらの製品から出るログやアラートは製品ごとに独立しており、連携しているわけではないケースがほとんどです。

しかしながら、Colorkrew Securityは上記の画像の通り取り扱い製品は非常に幅広く、そして各種製品から出るログを連携して統合的に監視することが可能です。

統合的に監視することでどんなメリットがあるのか?

単体だとただのログでしかなかったり、そこまで重要度の高くないアラートだったとしても、複数製品のログやアラートを関連付けることで、ある一つのアクティビティと結論づけることが可能になります。

具体的な例を挙げると、SaaS製品の監査ログ(システム内で誰がいつ何をしたかが記載されたログ)とPC操作ログの連携です。

例えば情報の持ち出しを目的としてAさんが「Onedriveにあるファイルをダウンロード、その後ローカルでファイル名を変更。そしてDropboxでファイルアップロードと社外に向けてファイル共有」を行ったとします。

- 対象となる顧客のセグメンテーション

セキュリティプロジェクトに参画してみて

...こんにちは!

新卒からColorkrewで働き始めて8年目になるエンジニアの西田です。

最近セキュリティプロジェクトに新しく参画しました。

なので、今日はセキュリティプロジェクトに入って感じたことをお話ししたいと思います!

なぜセキュリティプロジェクトに参画したのか

ある日、代表の圭志さんからオンライン電話がありました。セキュリティ事業を拡大していくにあたり、このプロジェクトでやってみないかというお誘いでした。

当時、私は主に自社のMamoru PUSHという認証サービスの開発をやっていまして、このMamoru PUSHとはまた違うセキュリティを学べるし、逆にMamoru PUSHで培ったセキュリティ知識をセキュリティプロジェクトで活かせるのでは!?

と、わくわくどきどきした自分がいたので、すぐOKして参画に至りました!

しかもいちメンバーとしてだけではなく、ゆくゆくは事業をリードする役割も期待されていることがわかり、自分にとって大きなチャレンジになると感じました。

具体的に何をやってるのか

Deep Security、 Azure WAF、 Azure Sentinel、 AWS WAF、 F5 BIG-IP、 Barracuda WAF/CGFなど、様々なセキュリティ製品から出力されるログを収集し、解析から重要度判断までやっています。

セキュリティ製品の導入から監視までワンストップでサポートできるので、会社に専門エンジニアがいないお客様でも安心して任せてもらっています。

高いセキュリティ製品を導入したけど、運用や監視はどうしよう?とお困り方はぜひお任せください!

年々サイバー攻撃の被害は拡大しているので、**これをColorkrewの力で減少させてやる!**と思う、今日この頃です。

SOCサービスについてはこちらのサービスページをご覧ください。

セキュリティのココが面白い

サイバー攻撃からどうやって情報を守るのかを考えるのが個人的にすごい面白いポイントです。

お客様にセキュリティ製品導入のご提案をさせていただく機会もあるのですが、

「どういうインフラ設計になっていて、どこに重要な情報があるのかということを把握し、最適なセキュリティ対策を考える」

この作業にとてもやりがいを感じています。

自分に満足しない、まだまだ成長

今まで、チャレンジ!チャレンジ!で色んなことを経験させてもらい、成長してきました。 * フロントエンド(HTML/CSS/Javascript/React…) * バックエンド(PHP/Python/Node.js…) * モバイルアプリ(iOS/Android) * インフラ(Azure/AWS/GCP) * プロジェクトマネジメント

などなど。

これらの様々な知識やスキルを使って、会社に大きく貢献したいと考えています。

エンジニア経験0からの急成長。「最優秀エンジニアアワード」の栄誉に輝くまで

...こんにちは。ISAOの新人PR担当、原田です。

ISAOに入社して早2ヶ月半経ちますが、私が社内のNEWSを配信する仕事で初めて携わったものが「トレンドマイクロ パートナーエンジニアアワード 最優秀賞」受賞に関するものでした。

正直、私はエンジニア界隈のことについてはほぼ無知に近いのですが、このタイトルを聞いたとき「ISAOにはすごいエンジニアがいるんだなぁ。お話聞きたいなぁ」と純粋に興味が湧きました。

しかも噂に聞くと、元々エンジニアではなかったとか。

エンジニアじゃなかった人が、エンジニアの最優秀賞受賞できるってどういうこと?とさらに興味が湧きおこりました。

と、いうことで今回はISAOのセキュリティプロジェクトリーダー西郡さんにインタビューしました!

エンジニア経験0から最優秀賞アワード受賞までのヒストリー

[caption id=“attachment_4351” align=“alignnone” width=“800”]

トレンドマイクロ パートナーエンジニアアワード 授賞式にて[/caption]

原田:西郡さん、改めまして「トレンドマイクロ パートナーエンジニアアワード 最優秀賞」受賞おめでとうございます。

西郡:ありがとうございます。

原田:私がISAOにきて初めてニュースリリースを出したのがこのアワードについてだったので、すごく印象に残っています。

しかも個人アワードは今年から始まったんですよね?初年度で最優秀賞受賞って本当にすごいなって。

西郡:ありがとうございます。私が携わってるプロジェクトでは、いわゆる「サイバー攻撃」からお客様のサーバーを守るサービスを提供しています。そこでトレンドマイクロ社の「Deep Security」という商品をお客様のサーバーに導入して監視運用しているのですが、その実績を評価いただけたようです。

元々ISAOは「くらまね」というクラウドを中心としたサーバーマネジメント事業をやっていて、そちらで多数の実績があり、高評価をいただいています。そこから発展して、サーバーの上のアプリケーションまでセキュリティ対策をしてほしいという声から生まれたプロジェクトですね。

なので今回、セキュリティ部門の中で賞をいただいたんですが、「Deep Security」の導入の主要な部分を担当していたので、そこを評価いただけたのかなぁと思っています。

エンジニア経験「0」スタート

原田:でも、西郡さんは元々エンジニア職ではなかったと伺いましたが…?

西郡:そうですね。実は、私は元々新卒でゲームプランナーとして働いていたんです。なので、最初はゲームのキャラクターとかストーリー、システムを考える仕事をしていました。

その後、会社を変わってからはWEBプランナーとして働いていました。

どういうサイトをつくろうか、どういうサービスにしてどういう仕組みにすればユーザーが使いやすいかなどを構築する仕事にずっと携わっていました。

WEBプランナーとして、お客様に良いものを提供するのは大前提なんですけど、サイトを作ることに慣れてくると、ビジネスとして事業を収益化させることを考えることが多くなってきました。私はこれもプランナーの仕事の一部と考えてはいるんですが、プランナーとして後半になるとどうやって事業を成り立たせるかを常に考えていました。

原田:そういうことまでWEBプランナーってやるんですか?

西郡:うーん。もしかしたら厳密には一般的なWEBプランナーの定義とは異なるかもしれないんですが、私の考えは、プランナーというのは良いサービスを提供するだけではなくて、最終的に事業をしっかり黒字化させるまでがプランナーだと勝手に定義しています。

原田:経営的な目線まで必要な職種なんですね?お話を聞いているとマーケティング要素なども必要なんでしょうか?

西郡:そうですね。一般的にいうマーケティング要素もありますが、でも実際そんなかっこいいものではなくてやることの取捨選択、そしてその選択を突き詰めていくような仕事だと思っています。

原田:西郡さんの独自の「WEBプランナー」の定義がすごく幅広くて、WEBプランナーという印象がすごく変わりました。

西郡:一般的にはWEBディレクターだったり、WEBプロデューサーみたいにいわれる領域でもあるかもしれませんね。私はプランナーとして、そういう下積みを積んできたので総してWEBプランナーと言ってます。

原田:なるほど~。西郡さんはWEBプランナーだったんですね。

ISAOの「チャレンジングな環境」と「個人の成長」

原田:ISAOならではの「成長環境」を求められる社風がありますが、これまでのISAOの中でのご経歴を教えてください。

西郡:今のセキュリティプロジェクトに関わる前は、WEBプランナーとしてムービーフルPlusという動画配信のプロジェクトに携わっていていました。5年ほど携わって、そのプロジェクトも収益化にまでもっていきました。

原田:それから現在のセキュリティプロジェクトに変わった経緯は?

西郡:特に理由はなかったです。ただ、誘われたからやってみようかなって。その場の勢いでしたね(笑)。

原田:それって、ISAOでいう「個人の成長」のポイントだったんですかね?

西郡:そうですね。私的には全く新しい領域だったので、知識的にはほぼ0からのスタートでした。40歳過ぎてからの大きなチャレンジでしたね。まぁISAOはどんどんチャレンジしていこうっていう環境ですから、みんなそれぞれ頻繁にあると思いますよ。普通の会社だったら部署異動とか色々手続きとかいりそうですが、ISAOはそういうのもないですからね。

★セキュリティ製品には得意分野がある!~ Deep Security<中級編①> ~

...Deep Securityの得意分野はどこ?

こんにちは。ISAOセキュリティプロジェクトの岩切です。 4回目です。今回から中級編になります。 中級編では、Deep Securityの設定方法について説明していくつもりです。 その前にちょっとだけ概念的なお話をします。

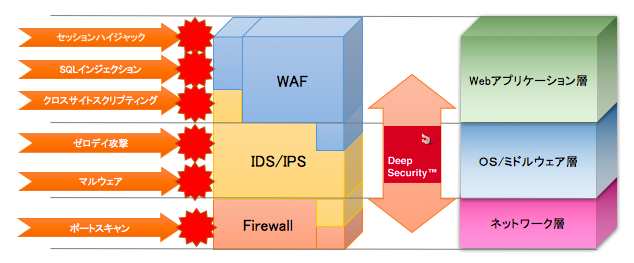

Deep Securityは分類すると、「IDS/IPS」と呼ばれる製品です。

「IDS/IPSって何?」と思われる方が多いと思います。 下の図をご覧ください。

まずは右端の3つの箱をご覧ください。 Webサービスを構成する環境は、大きく3つの層に分けられます。

Webアプリケーション層 PHPやJavaなどでつくられたプログラムが置かれている階層です。 DBやファイルのデータ、ランタイムライブラリもここに入ります。 原則、OSやミドルウェアがないと動きません。 これらをつくるのは開発会社や社内の開発部門の人達です。 プログラマーにはベテランもいればビギナーもいるので、そのつくりは千差万別になります。 そのため攻撃の数が最も多いのがこの層だと言えます。

OS/ミドルウェア層 OSというのは、LinuxやWindowsのことですね。 ミドルウェアは、DB(MySQLなど)やプログラム言語(PHPなど)といった、アプリケーションを動かすためのソフトウェアのことです。 これらをつくるのは大手ベンダーや有志の集まりだったりします。 高度な専門スキルを持ったエンジニアがつくっているのでセキュリティは大丈夫! ・・・と思われがちですが、OSもミドルウェアもメジャーなソフトウェアなので、技術力の高い攻撃者が狙ってきます(いわゆる、OSやミドルウェアの脆弱性を突いた攻撃です)。 また、マルウェアを置かれるのもこの層です。

ネットワーク層 ネットワーク機器を使って、ポートやプロトコルを管理している層です。 ファイアウォールやネットワークグループを適切に設定することで、セキュリティを担保します。 この層のセキュリティ対策は他の層と比べると、定型化(※)されていると思います。 ※ポートやIPアドレスの制限など、やることが決まっています。

次に左端の矢印をご覧ください。これがサイバー攻撃の種類です。 サイバー攻撃はそれぞれの層を狙い撃ちにしてくるので、大きく分けると、

- Webアプリケーション層を狙った攻撃

- OS/ミドルウェア層を狙った攻撃

- ネットワーク層を狙った攻撃

の3つに分類されます。 そして、それぞれの攻撃を防御するセキュリティ製品も大きく3つに分類されます。 (真ん中の3つに色分けされた箱の絵をご覧ください)

Web Application Firewall(以下、WAF) 主に、Webアプリケーション層を守ります。

Intrusion Detection System/Intrusion Prevention System(以下、IDS/IPS) 主に、OS/ミドルウェア層を守ります。

★未知の脅威は防げない!?〜 Deep Security<初級編③> 〜

...6つのルールで、未知の脅威へ立ち向かおう!

こんにちは。 セキュリティプロジェクトの岩切です。今回は3回目です。 前回のおさらいですが、マルウェア対策だけでは未知の脅威は防げません。 そのために色々な視点からサーバーをチェックする必要があります。

セキュリティは健康管理に似ています。

繰り返しになりますが、サーバーを人に例えると、セキュリティの確保は健康管理に似ています。 普通の人なら病気か否かの判断は、熱があるか?咳やくしゃみが出るか?くらいですが、お医者さんならそれに加えて、目や口の中をチェックしたり、聴診器をあてたり、血圧を測ったりします。 なるべく多くの視点で多くの箇所をチェックした方が病気は発見しやすいからです。

セキュリティもこれと同じです。 Deep Securityはマルウェア対策だけでなく、以下の6つの視点でサーバーをチェックします。

- Webレピュテーション

- 侵入防御

- 不正プログラム対策

- 変更監視

- セキュリティログ監視

- ファイアウォール

前回は侵入防御までを説明しましたので、今回は不正プログラム対策からです。

不正プログラム対策

マルウェア対策です。PCで言うところのアンチウィルス機能です。 Deep Securityを入れていて、この設定を有効にしていないサーバーはほとんどないと思います。 リアルタイムでも検知しますし、スケジュールを組んでスキャンすることもできます。 発見したマルウェアは原則削除される設定にするので、このルールは「防御(駆除)を行うルール」と言いたいのですが、発見したマルウェアを放置する設定にもできるので、厳密には「検知か防御かを選べるルール」とも言えます。

変更監視

あくまで私見ですが、このルールがDeep Securityの一番の鬼門です。 鬼門と言うには大げさですが、「ここを真剣にチェックしだすと大変なので、できれば触れたくない」という意味で使いました。 これは、「ファイル、フォルダ、レジストリなどを定点観測し、変更がないかをチェックする」ルールです。 例えばファイルで言うと、ファイルの作成/更新/削除だけでなく、所有者や権限が変わったことも検知します。

変更を監視するタイミングは、LinuxとWindowsで異なります。 Linux系サーバーだと、スケジュールによる定刻での監視しかできませんが、Windowsサーバーは、それに加えてリアルタイムでも監視してくれます。

また、このルールは変更を通知するだけなので、「検知だけを行うルール」に分類されます。

さて、これがなぜ鬼門なのかと言いますと・・・このルールを有効にすると膨大なアラートが上がるからです。 例えばLinux系サーバーの場合、このルールのデフォルト設定では「/var/log/」配下の変更を監視するので、膨大な変更が検知されアラートが上がります。 これをひとつひとつチェックするとなると大変な作業ですね。 そんな訳で、このルールを無効にしていたり、アラートが上がっても無視しているユーザーさんが多くいらっしゃると思います。

しかしこの変換監視ルールは結構重要です!

ひょっとすると、最も未知の脅威を発見できるルールかもしれません。 実際に経験したことなのですが、変更監視の結果、あるphpプログラムが「新規作成」で検出されました。 おそらく開発者が新規に作成したプログラムと思いましたが、報告すると誰も知らないプログラムであることが分かり、プログラムのソースを解析したところC&Cサーバと通信するロジックが見つかりました。 バックドア系のマルウェアだったのです。 もちろん、不正プログラム対策は有効にしていましたが、検知はされませんでした・・・

この話を聞くと変更監視の大切はご理解いただけると思いますが、それでも「毎日何十件もアラートが上がっては・・・」とお思いになるでしょう。安心してください(古っ)。回避策はあります。

除外ルールをつくればいいのです。

Deep Securityでは、「このフォルダは変更監視のチェックをしなくてよい」という除外ルールの設定ができます。 どのフォルダを除外するかは悩みどころですが、日々の運用の中で判断していくしかありません。 適切に除外ルールを入れていくと変更監視が精査され、感度のいい(無駄のない)アラートが出るようになります。 除外ルールの設定には少々手こずるかもしれませんが、是非ともこの変更監視ルールは活用していただきたいところです。

★マルウェア対策だけでは防げない! 〜 Deep Security<初級編②> 〜

...マルウェア対策は、既知の脅威への対策です。

こんにちは。 セキュリティプロジェクトの岩切です。今回は2回目です。

前回、「マルウェア対策だけではサーバーは守れない」というお話をしましたが、分かりやすく言うとマルウェア対策というのは、「既知の脅威」への対策です。

本当に怖いのは「未知の脅威」

未知の脅威・・・つまり新種のマルウェアには対応できない可能性があります。 新種のマルウェアの確認には時間がかかるので、確認された頃にはもう感染していて大きな被害が出ているかもしれません。

サーバーセキュリティは、健康管理と同じ。

サーバーを人間に例えると、セキュリティの維持は健康を維持すること、つまり健康管理に似ています。 健康管理の基本は日々の体調の変化を観測することです。 そして病気の予兆を見つけたら、病院に行ったり薬を飲んだりして早めに対処します。 それと同じように、サーバーもセキュリティの観点からしっかり観測(監視と検知)し、おかしいと気づいたら早めに対処(防御もしくは駆除)することが必要です。

Deep Securityは6つのルールで検知/防御します。

6つのルールというのは、前回も触れましたが以下の機能のことです。

- Webレピュテーション

- 侵入防御

- 不正プログラム対策

- 変更監視

- セキュリティログ監視

- ファイアウォール

そしてこれら6つのルールは、大きく3つに分類されます。

- 検知だけを行うルール

- 防御(駆除)を行うルール

- 検知か防御かを選べるルール

それでは各ルールを見ていきましょう。

Webレピュテーション

「レピュテーション」は評判という意味です。評判の悪い(悪意に満ちたWebサイト)へのアクセスを遮断します。 フィッシングサイトへの誘導を遮断する機能と考えてください。 サイトが改ざんされて、悪意に満ちたサイトへのリンクが貼ってあったり、リダイレクトが仕組まれていたとします。 もし改ざんされたタイミングでこの異変に気づかなくても、リンク先にアクセスしようとしたタイミングで防いでくれます。

このWebレピュテーションは「防御を行うルール」です。 つまりこれを有効にすると、トレンドマイクロが認定した悪意のあるサイトへのアクセスができなくなります(※)。 ※アクセス制御のレベルを調整することはできます。

侵入防御

「不正プログラム対策」と並んで、Deep Securityで最も利用されているルールだと思います。 大きく分類すると、以下の2つの機能があります。

- 仮想パッチ

- パラメータ改ざんチェック

仮想パッチ

OS/ミドルウェア/ソフトウェアに脆弱性が発見された場合、本来であれば直ちに対策用のパッチを当てなければなりません。 但し、パッチは脆弱性のあるOS/ミドルウェア/ソフトウェアに直接当てられるため、仕様変更が発生し、これらの環境上で動いていたアプリケーションが今までどおりに動作しなくなる可能性があります。 このため、脆弱性が発見されてもすぐにパッチを当てられません。

そこで、この仮想パッチを使います。 脆弱性が発見されると、対策用の仮想パッチがリリースされ、脆弱性をフィルタリングしてくれます。 OS/ミドルウェア/ソフトウェアのバージョンはそのままに、脆弱性に蓋をしてくれるのです。 また、対策用パッチが存在しない脆弱性に対しても仮想パッチがリリースされることがありますので、ゼロディ攻撃にも有効です。

但し、これは正式パッチ適用後の「アプリケーションの動作チェック」が完了するまでの一時的な処置ですので、最終的には正式なパッチを必ず当てるようにしてください。

パラメータ改ざんチェック

かんたんに言うと、GET/POSTパラメータを改ざんする攻撃です。 GETなら、URLに記載されたパラメータをOSコマンドやSQLコマンドやJavaScriptに書き換え、データベースやOSファイルにアクセスして情報を引き出します。 クロスサイトスクリプティング、SQLインジェクションが有名ですね。 パラメータ改ざんチェックは、「Web Application Firewall(以下、WAF)」というセキュリティ製品が得意とする分野です。 Deep SecurityはWAFほど強力ではありませんが、この機能を備えています。

★サーバーは狙われています!〜 Deep Security<初級編①> 〜

...PCには入れてるのに、サーバーにはなぜ入れないの?

こんにちは。 ISAOセキュリティプロジェクトの岩切です。

セキュリティの仕事をしていると、セキュリティ製品を入れていないサーバーが多いことに気づきます。

PCにはセキュリティ製品を必ず入れるのに、サーバーにはなぜ入れないのでしょう? 推測ですが、「値段が高い」「設定がムズい」と思われているからではないでしょうか。

確かに値段の高い製品もありますが、これからご紹介するDeep Securityは比較的安価で、かんたんに導入できるセキュリティ製品です。

Deep Securityはトレンドマイクロ社が提供しているインストール型(ホスト型)の製品です。 よく「ウィルスバスターと何が違うの?」と聞かれますが、Deep Securityはウィルスバスターとは似て非なるものです。

ご存知の方も多いと思いますが、ウィルスバスターは同じトレンドマイクロ社製のウィルス対策ソフト(ウィルスを見つけて駆除してくれるソフト)です。

Deep Securityにもウィルスバスターと同じ機能がありますが、この他にも色々な機能を持っています。 大きく分類すると、以下の6つの機能を備えています。

- Webレピュテーション

- 侵入防御

- 不正プログラム対策

- 変更監視

- セキュリティログ監視

- ファイアウォール

この中の「不正プログラム対策」というのが、ウィルスバスターと同じ機能です。 (業界的には、ウィルスをマルウェアと呼ぶことが多いので、「マルウェア対策」とも呼ばれます。)

マルウェア対策以外の機能って何でしょう? その前に、なぜマルウェア対策だけではダメなのか、かんたんに説明します。

マルウェア対策で見つかる脅威はごく一部!

あまり知られていませんが、「マルウェア対策」で見つかるマルウェア(ウィルス)は全体の5〜6割と言われます(諸説あります)。

つまり、検知できずにコンピューターに潜んでいるマルウェアが4割程度いるということです。

どうしてそんなにいるんでしょう・・・? マルウェアを検知するロジック(パターンファイル)は日進月歩していますが、新しいマルウェアがどんどんつくられるので、見つける方が追いつかないのです。

マルウェアだけがサイバー攻撃ではない!

サーバーへマルウェアを送り込まれるケースは、サイバー攻撃全体で見るとほんの一部です。 インターネットで公開されているWebサーバなどは、むしろそれ以外の攻撃を受けていることの方が多いのです。

様々なサイバー攻撃からサーバーを守る。

それがDeep Securityです。 それではマルウェア以外にどんなサイバー攻撃があって、Deep Securityはどのように守ってくれるのか? 次回、説明させていただきます。

つづく・・・

パスワードがいらない認証サービス「Mamoru」をリリースしました!

...こんにちは! Mamoruプロジェクトの愛です。 (くらまねプロジェクトと兼任です^^)

本日は、先月リリースしたばかりのパスワードがいらない認証サービス 「Mamoru」をご紹介いたします。

「Mamoru」の最大の特徴は、 パスワードがいらないこと! なのにとってもセキュアなんです。

それはなぜ? 本日は、ISAOが「Mamoru」をつくろうと思ったきっかけと、サービス内容を詳しく説明しちゃいます。

パスワードの呪縛をかけられた現代人

SNS、ゲーム、メール、アプリ…私たちの生活にインターネットサービスは欠かせません。

そして現代人は平均すると一人あたり14個、ログイン認証するサービスを利用していることをご存知ですか?

サービスを利用するたびにパスワードを入力しなければならず、サービス内容よりも、ログイン時のパスワード認証に関して不満を持っている人も多いでしょう。

パスワード神話の崩壊

しかし、つい先日発覚した数億件規模の個人情報流出のように、セキュリティを保証するためにパスワードのみでは、完全なセキュリティとは程遠いと改めて気づかされました。

弊社調べによると、インターネットユーザーは平均3個のパスワードを使いまわしており、一度流出すると別のサイトにも被害が広がる可能性が非常に高くなります。

もはやパスワード認証は、万全なセキュリティとは言えません。

企業の認証の現状

そんな状況にもかかわらず、多くの企業では未だパスワード認証を導入しています。

企業が考慮するのは、まずインターネットサービスの内容やサービス自体のユーザビリティで、セキュリティや認証方法に関してはまだまだ優先順位が低いのが現実です。 セキュリティ面でも安全とは言い切れず、認証のユーザービリティも低い。

インターネットサービスの品質は向上していく中、セキュリティでもパスワードに代わる認証を、生み出すべきではないでしょうか。

いや、ISAOがうみだしとどけましょう!というところから、「Mamoru」はスタートしました。

Noパスワードでもセキュアになる理由

「Mamoru」は、ISAOが特許出願中のeプッシュ認証を使用しています。 この認証を利用したサービスは、わずか2ステップでログインが可能に!

- WEBのログイン画面でIDを入力

- Mamoruアプリをインストールしたデバイスに届く確認通知をタップ

しかも、アプリを経由することで第三者の不正アクセスを防げるので、パスワード認証よりもセキュアです。

ユーザー側は、自分のスマホにアプリを⼀度インストールしてしまえば、複数のサービスでも利用可能です。

No Password But Secure. 企業はパスワードに頼らなくても、ユーザーの大切な個人情報を守ることができます。

10年間ゲーム業界の裏方として運用と経験を積んできたISAOだからできる、企業とユーザーのことを本気で考えた認証! それが「Mamoru」です。

お見積もり、デモ体験は無料です。 まずはお気軽にここからご相談ください。

authorクエリを利用したWordPressのユーザー名漏洩を防ぐ方法

...DEVLABはWordPressで運用しているのだが、そのWordPressについて気になる記事を見つけた。 WordPressサイトのホームURLに「?author=x」のGETクエリをつけることで、サイト内のユーザー名がばれてしまう というものだ(※ 詳しくはMT SystemsさんのWordPress TIPを参照)。

?author=xのxは数値で、WordPressのユーザーID(ユーザーテーブルのプライマリキー)となる。つまりxに1を指定すると、WordPressのルート管理ユーザーになるわけだ。 さっそく、DEVLABでも試してみたところ・・・https://dev.blog.colorkrew.com?author=1がみごとにパーマリンク設定で指定されているリライトルールに沿ってリライトされ、https://blog.colorkrew.com/author/<ルート管理ユーザー名>/にリダイレクトされてしまった。このままだと、管理ユーザーのユーザー名に対してパスワードの総当りをされて、もしログイン成功とかされちゃうと、サイトがクラッキングされてしまうじゃないですか! ただ、DEVLABの場合、一般的なWordPressのログイン画面wp-login.phpは無効化してあって、ログイン方法を探すのが大変なので、一応は安全ではある。しかし、ユーザー名が漏洩してしまう脆弱性があるのは防止しないといけないので、対策を考えてみた次第。MT Systemsさんのサイトで紹介されているように、著作者アーカイブページのテンプレート

author.phpによってリダイレクトしてしまう方法ではHTTPのレスポンスヘッダにリダイレクトのlocationとしてユーザー名が出力されてしまうため、たとえ.htaccessにrewriteルールを追加したとしても防止できないのが厄介だ。 MT Systemsさんのサイトでは、最終的にユーザーデータのuser_nicenameを書き換えて、ログインアカウントであるuser_loginと異なる値にしてしまう対処策が掲載されていたんだが、管理パネルから直接編集できない項目でもあって、なかなかに難儀である。もうちょっと簡単に対策できないものか…。 ──と、言うわけで、対策方法を自作してみた。

// prevent the leakage of user name by author query on WordPress. function knockout_author_query() { // disable author rewrite rule global $wp_rewrite; $wp_rewrite->flush_rules(); $wp_rewrite->author_base = ''; $wp_rewrite->author_structure = '/'; // for author query request if (isset($_REQUEST['author']) && !empty($_REQUEST['author'])) { $user_info = get_userdata(intval($_REQUEST['author'])); if ($user_info && array_key_exists('administrator', $user_info->caps) && in_array('administrator', $user_info->roles)) { wp_redirect(home_url()); exit; } else { // enable author rewrite rule $wp_rewrite->author_base = 'author'; $wp_rewrite->author_structure = '/author/%author%/'; } } } add_action('init', 'knockout_author_query');上記のソースをテーマの

function.phpなどに追加することで即時有効になります。