AWS re:Invent2018 (Gravitonプロセッサ搭載・EC2 A1 Instances登場)

...プリセールスの片貝です。

今回 AWS re:Invent 2018へ、エンジニアの西田と参加させて頂きました。

これから新規発表されたサービスを中心に、実際にテストや導入した内容を記載できればと考えております。

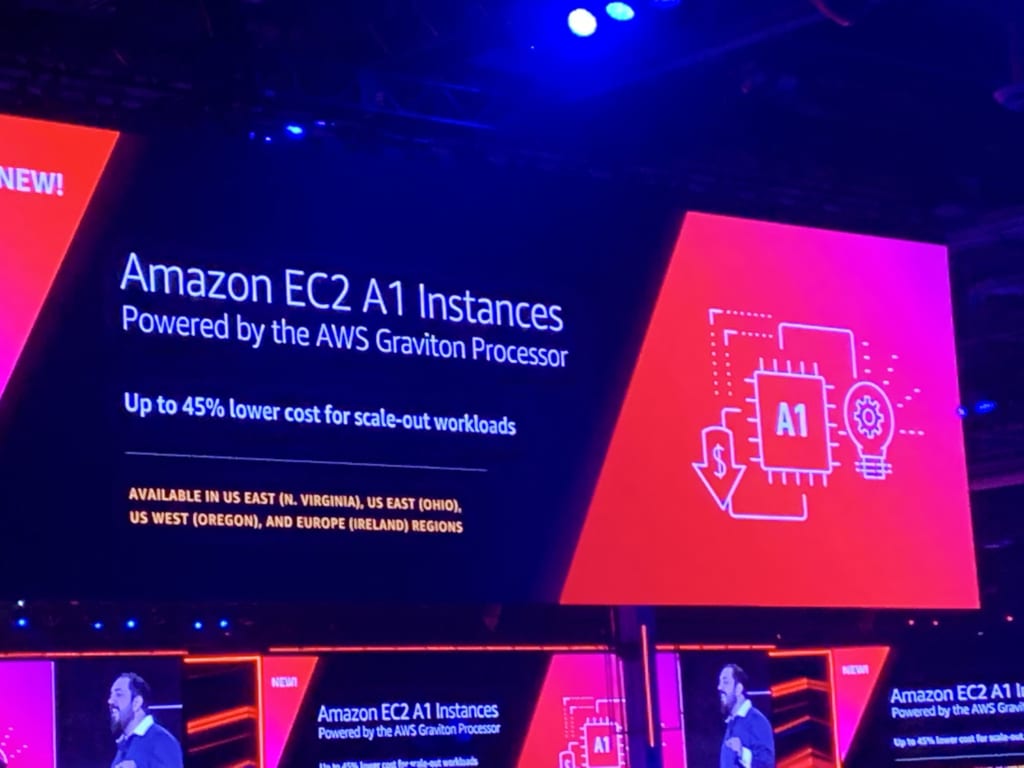

まずMonday Night Live でEC2のA1シリーズが発表されておりました。

Serverlessな環境が注目されている状況ではありますが、やはりEC2の進化も見逃せません。

EC2 A1 Instances

このA1シリーズは、ARMベースとなりAnnapurna Labs(アンナプルナ)がカスタマイズしたCPUになるそうです。

Annapurna Labs とは、2015年にAmazonが買収したイスラエルの半導体企業で、ASICによるネットワークの高速化や昨年(2017年)に発表された、

EC2の新基盤 Nitro(ナイトロ)を開発した企業だそうです。専用CPUまで作成してしまうとは、Amazonは何処まで行くのでしょうか。

ただこのCPUはARMベースなので、アプリケーションはARM環境用にコンパイルが必要となりそうです。

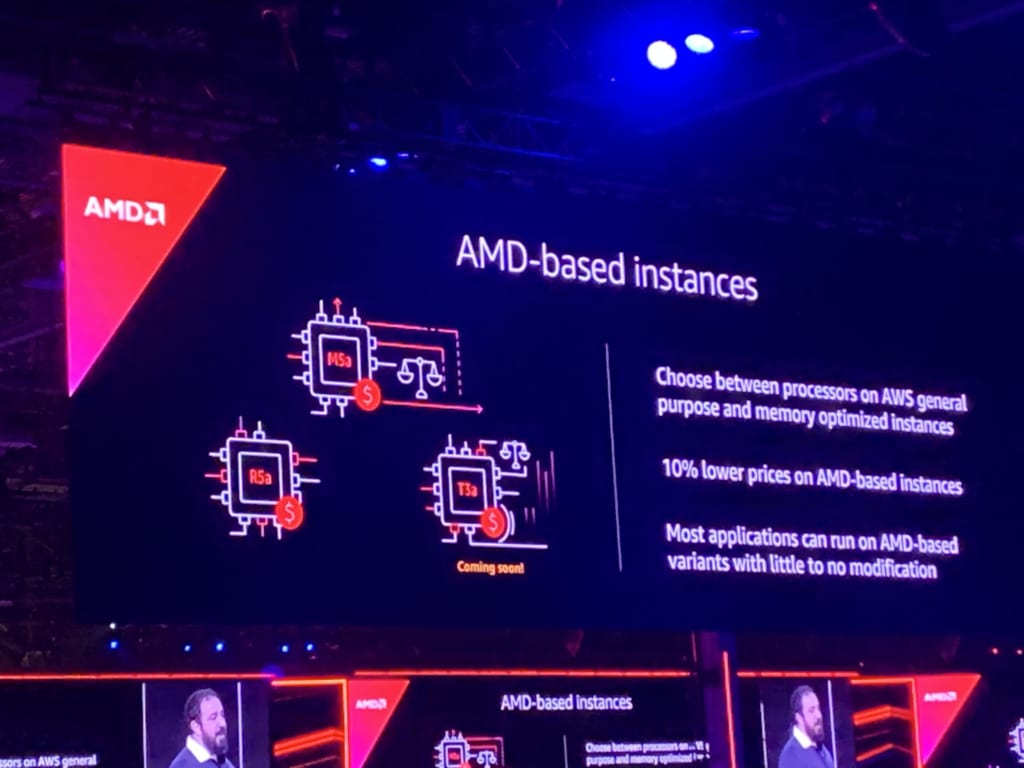

EC2 M5A/R5A Instances

またAMDのCPUを搭載した、m5a、r5a インスタンスも選択可能になりました。

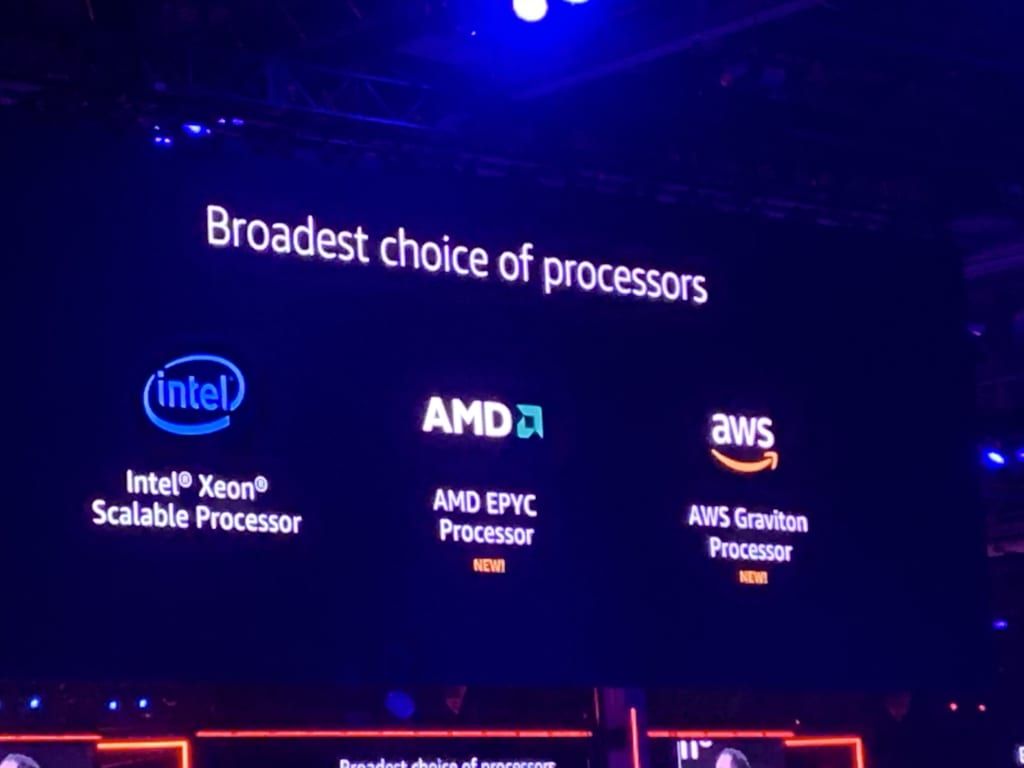

選択可能CPU

これでEC2は3つのCPU環境を選択できる事になります。

ただ残念ながら、まだ a1 インスタンスも m5a/r5a インスタンスも東京リージョンで選択する事はできません。

東京リージョンへリリースされるのを待ちつつ、他リージョンにてテストしてみます。

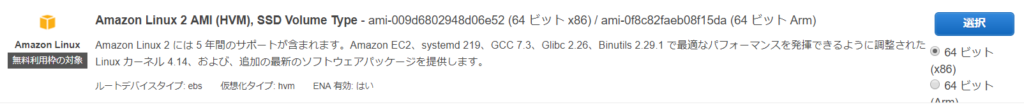

因みに、a1インスタンスが選択可能なリージョンでは、Amazon Linux 2 AMI (HVM) の選択肢に以下が追加されております。

〇64ビット (x86)、〇64ビット(Arm)

こんな感じ

あとがき

まだ色々と新サービスの情報がありますので、順次アップします。

EC2からStorage Gateway経由でS3をNFSマウント

...こんにちは、インフラ担当の赤川です。

AWSの最新情報(英語版)にて、StorageGatewayを利用してEC2からS3マウントが可能になるとのアナウンスされました。

今回のアップデートにより、これまでの問題が解消できるのかベンチマークを取ってみました。

準備した環境

クライアント

比較するために以下A〜C3つのインスタンスを準備しました。

A.FileGateway経由でS3バケットをnfsマウントしたディレクトリをDocumentRootとしたインスタンス B.s3fsでS3バケットをマウントしたディレクトリをDocumentRootとしたインスタンス C.ローカルディスク内にDocumentRootを配備したインスタンス

各インスタンスにhttpdをインストール。 サーバ毎にDocumentRootを変更。

StorageGateway

Gatewayの要件はこちら

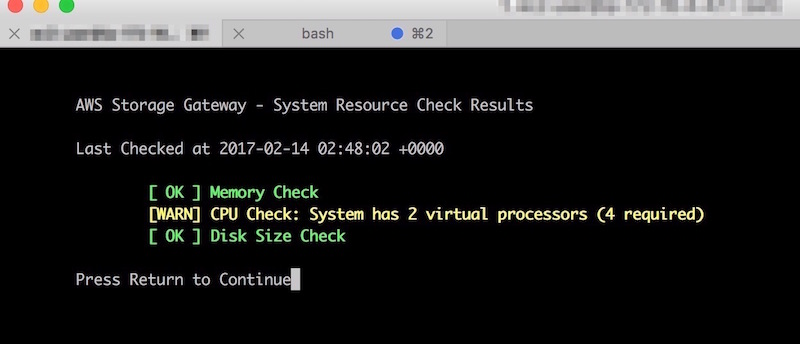

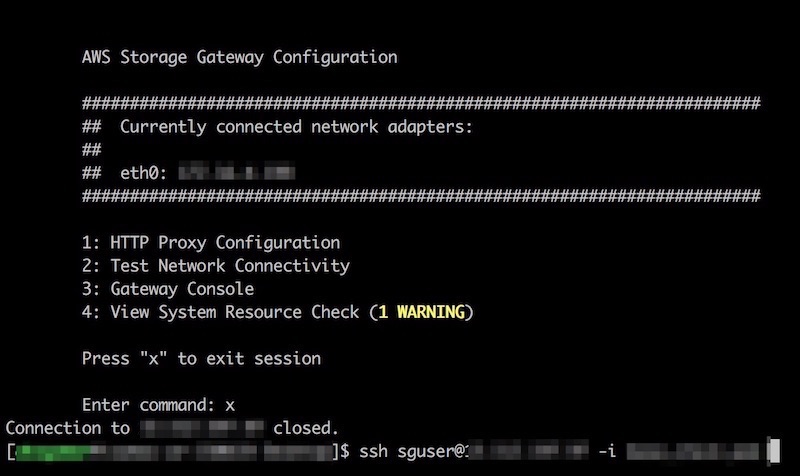

・・・なのですが、 読まないで進めたらいつまで経ってもGatewayインスタンスに接続できませんでした。 sshでGatewayインスタンスに接続すると、ご丁寧にvCPUが足りんと警告が。ちゃんと読んでスペックを確認しましょう。 (この画像はCPUでWarningですが、メモリ足りない場合はCriticalが出ていました。)

ちなみにGatewayインスタンスへのssh接続ユーザのデフォルトは「sguser」です。

S3

マウントするバケットを事前に作成しておきます。

FileGateway設定

まずはStorage GatewayのメニューからFile Gatewayを作成します。

GatewayのタイプはEC2を選択します。 赤枠で囲ったボタンをクリックするとEC2起動画面が開きます。

どうやらGateway用のAMIが用意されているようです。 前述の注意点を気にしながらインスタンスを作成します。

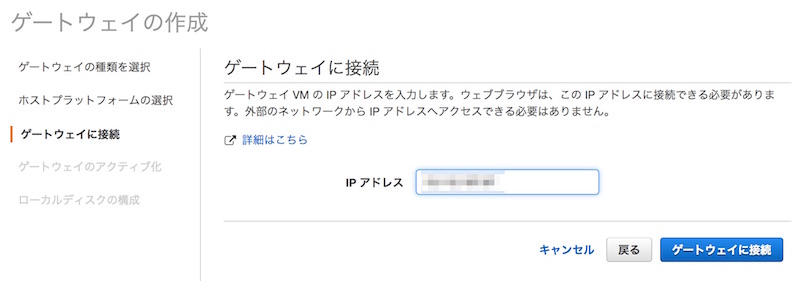

インスタンスを作成したらFile Gatewayの画面に戻ります。 Gateway IPアドレスを求められるので先ほど作成したインスタンスのIPを指定します。 続いてアクティベートも実行されます。

次にファイル共有の設定を実施します。 作成したGatewayを選択して「ファイル共有の作成」をクリック。

マウントするS3バケット名を入れます。 また、S3へ接続できるIAMロールも設定しておきます。

AWS : EC2 C4インスタンスリリース!

...今月の初め、AWS より EC2 サービスにて新しいタイプのインスタンス、 C4 インスタンスの提供開始とのアナウンスがありました。

トピックを共有したいと思います。

- Intel が AWS 専用にカスタマイズして提供している Haswell ベースの CPU を採用。

- EBS 最適化オプションを標準装備。その代りSSD ベースのインスタンスストレージは無し。

- 利用できる仮想化タイプは hvm のみ。PV (paravirtual) は利用できません。

- 拡張ネットワーキングも標準装備され、低遅延化などが施されている。

パフォーマンスの劇的な向上や新しい何かを期待されていたユーザー様は残念がっている方もいるようですが、

HVM のみのサポート、CPU、ストレージ、ネットワーク周りの底上げを行っており、インフラとして順当な進化を遂げているなぁ、というのが僕の感想です。