SXSWに行ってきた私が教えるそこそこ役に立つ情報

...こんにちは。ブランディングプロジェクトのあいです。

こちらの記事で書いたようにSXSWに行ってきまして、無事に帰国しました♡

最新テクノロジー・これから流行るかもしれない企業のサービス・トレンドなどなど、実際に目で見て・耳で聞いて・体験することができ、刺激的な毎日でした!

2017年 SXSWのトレンドは?

今年の展示物としてはとにかくVRが多かった印象です。VR元年と言われた昨年に引き続き、あちらこちらでVRのブースを発見!

その発展系としてHMDを装着しないVRもあり、非常に賑わっておりました。 (世界初だそうです!)

また、今回キーワードとしてよく耳にしたのは『AI』『Machine learning』あたりでしょうか。 どんどんAIが身近な存在になり、私たちの生活にどのような変化を与えるのか楽しみですね。

お役立ち情報

SXSWの現地行動の極意は、以前あいみさんが書いた情報がすごく役に立ちました! これに+αして、来年以降参加する人へ伝えておきたいことを忘れないうちにまとめておこうと思います。

Austinの交通手段

こちらの記事にもあるように、現在AustinではタクシーアプリのUberやLyftが使えません。(2017年3月現在) その代わりに、現地の人はRideAustinやFastenといった別のアプリを使用していました。

このアプリを知らなかった私たちは、初日から数日は滞在していた家から会場まで片道40分の道のりを歩いて行動していました。 もっと早くこのアプリを知っていれば…!

ちなみに今回はRideAustinを利用しましたが、登録時にSMSでメッセージが届くので、利用を検討している方は現地でSIMを購入するか、SMSが受け取れる状態にしておくといいでしょう。

Austinでの服装

昨年行ったメンバーの写真は半袖や薄着でした。

「何か羽織るもの一枚あれば大丈夫だよ。」 その言葉を信じて、薄手の服ばかり持っていきました。…バカでした。

今年だけかもしれませんが、滞在中のAustinは寒かった! おまけに雨まで降ってより体感温度が下がることに。

朝晩の温度差が激しく、雨量も多くなる時期のようですので、厚手のパーカーやカーディガン(なんならユニクロのウルトラライトダウン)を持っていくことをおススメします。 実際に期間中、ダウンを着ている海外の方を多く見かけました。 こんなことにならないように…

現地での交流方法

SXSW開催中は世界中から何万もの参加者がAustinに集まります。 このチャンスを活かさないなんでもったいない!…ということで、私たちが現地で実践した交流方法も紹介しておきます。

- セッションの待ち時間に話しかける

人気のあるセッションになると、30分前から並ばないと入れないということもザラにあります。 列の前後の人に思い切って話しかけてみましょう! 同じセッションに並んでいるということは、同じものに興味があるということ。共通の話題も出やすいかもしれません。 その他におススメな話しかけ方としては、「これは何のセッションですか?」 いくつものセッションが同じ会場で同じ時間帯に始まるので、何の列なのかわかりにくいこともあるんです。 毎日様々な会場で、このやりとりが繰り広げられていました。

SXSW開催直前!現地行動の極意

...いよいよ開催!SXSW 2017

こんにちは、中嶋あいみです。 『SXSW ブログ』 でGoogle検索上位ありがとうございます!

先日の『SXSW 2017開催直前!情報収集まとめ』に続き、現地に着いてから初めてわかったことを中心に、行動編をまとめました。

会場と初日の動き

位置関係を把握しよう

SXSWはオースティンのダウンタウン各所で行われますが、直線距離で1.2km程度の範囲に集中しているので、移動は容易です。

何度も足を運ぶ会場は、主にこの3つ

- Austin Convention Center

- Hilton Austin

- JW Marriott Austin

コンベンションセンターは事務局があり、Keynoteもおこなわれる会場。活動の中心になります。

おおまかにテーマ毎に会場が分かれていて、2016年はHilton AustinでPitchなどスタートアップ系、JW Marriott Austinでデザイン・UX系が多く開催されていました。

訪れる前は会場の移動を全く意識せずにセッションをブックマークしていたので、これを知っていると行動しやすくなると思います。

参加者パスGETまでの流れ

ダウンタウンに着いたら、まずコンベンションセンターへ向かいましょう。

正面入口 (路面電車のDowntown Station目の前) から入ると、PASSの配布場所がすぐ目に入ります。

予めWebで登録済みのQRコードを見せると、参加者バスとエコバッグに入った大量のパンフレットやフライヤーを渡されます。

私たちは初日の午後だったので並びませんでしたが、初日の朝イチは混むかもしれません。

初日は荷物が多くなってしまうのですが、公式のパンフレットはコミック雑誌みたいな分厚い本の他に、ガイドブックサイズのものもあります。 2日目以降はそれだけ持っていれば充分です。

オースティンでの移動について

セッションの合間時間が短い

タイムスケジュールがかっちりしていて、セッション終了から次のセッション開始まで、時間は30分しかありません。 会場間の移動だけなら少し余裕がありますが、エレベーターやエスカレーターを使い、部屋を探し・・としていると30分では足りなくなるのです。

効率よく回るコツ

- セッションが期待していた内容と違った

- 英語がわからなすぎる

という時は、あまり長く粘らず会場を出ることをおすすめします。

ブックマークしていた他のセッションを見に行くもよし、時間帯に縛られない展示を見に行くもよし。 外の展示ブースやTrade showはこういう空いた時間に行けるとよいでしょう。

MeetUpを開催しました!「Socket.IOをはじめるときに超大事な3つの秘訣!」

...こんにちは、エンジニアの西田です。

先日2/27に弊社にて第8回目のMeetupを開催しました。 その様子をご報告させていただきます。

イベントページはこちらのconnpassページにて

今回は私がメインスピーカーとして 「Socket.IOをはじめるときに超大事な3つの秘訣!」 LT枠として 「Yarn、それはnpmに代わる新たなnodeパッケージマネージャー」 吉田 将之(弊社) 「Electronについて何か喋ります」 saeki(弊社) のテーマで発表いたしました。 私自身、初めての登壇で、緊張してしまいました!笑 次回はもっと内容が伝わり、そして面白く!出来るよう頑張ります!

内容

「Socket.IOをはじめるときに超大事な3つの秘訣!」

「Yarn、それはnpmに代わる新たなnodeパッケージマネージャー」

「Electronについて何か喋ります」

懇親会の様子

今回も遠いところ足を運んでいただいた参加者の皆様、本当にありがとうございました。 懇親会では、様々な職種の方と貴重なお話ができ、とても楽しい時間を過ごすことができました。 次回Meetupは3月23日(木)開催予定なので、また是非遊びに来てください。

おわりに

弊社は今後も社外へ向けた勉強会を引き続き開催していく予定です。 勉強会テーマについても、参加者の皆さんのご意見を反映して幅広いジャンルにしていくつもりです。

connpassのISAO Meetupグループに是非ご参加ください!! http://isao.connpass.com/

最後になりますが、ISAOでは一緒にサービスを作ってくれるエンジニアを絶賛募集中です。 ご興味を持っていただけましたら、まずは気軽に弊社に遊びにいらしてください。 https://www.colorkrew.com/recruit/

SXSW 2017開催直前!情報収集まとめ

...いよいよ開催!SXSW 2017

こんにちは、中嶋あいみです。 『SXSW ブログ』でGoogle検索上位ありがとうございます!

残念ながらISAOのSXSW (サウス・バイ・サウスウエスト) 2017出展は叶いませんでしたが、今年参加するメンバーからのレポートを期待するとして、 私からは、行った経験からわかる**『やっておいて良かった』『もっと早く知りたかった』**ことをまとめました。

SXSWはまだまだ日本語での情報が少ないので、現地に着くまでは色々わからないことだらけ。

行き当たりばったりも海外の楽しみ方ですが、せっかく高いチケット代をかけて行くので、無駄のないように行動できるのがベスト!

それには情報収集と臨機応変が鍵になります。 できることは出国前にやっておきましょう。

1.質の良い情報を集めよう

速い!正確!信頼できる!オフィシャルアカウント

情報のアップデートはやはり公式が最も速いです。

何よりも先に、SXSW公式アプリをインストールしましょう。

SXSW® GO - Official 2017 - iOSアプリ - Androidアプリ

ここではセッションの予約やブックマークができます。 特に、有名人・有名企業の登壇や、人気のテーマ (AI・UX・Growthhackなど) のセッションはすぐ満席になってしまうので、お早めに。

でも、満席で諦めるのはまだ早い! 当日入れることもあるので、とにかく気になるものは全部ブックマークしておきましょう。

意外に重宝、メールマガジン

オフィシャルニュースレターでは、開催までの情報アップデートだけでなく、開催期間中は前日のサマリーや当日の注目セッションなどが届きます。

行けなかったKeynoteの様子なども知ることができるので、後から振り返るにも使えるんです。

メルマガなんて一昔前のマーケティングツールでしょwと思っている人(私もそうです)も必ず購読しましょう。

どんなニュースも見逃さない!Googleアラート

Googleアラートで2つのキーワードを登録。

- SXSW

- サウスバイサウスウエスト

すると、設定したタイミング (その都度/1日1回以下/週1回以下) でキーワードを含むWebのニュースやページをメールで送ってくれるんです。

RSSフィードに送ることもできるので、ご自分の使いやすいほうでどうぞ。

記事頻度は英語より少ないですが、 『サウスバイサウスウエスト』 では貴重な日本語のコンテンツを拾えるので助かりました!

関連メディアのアカウント

SXSW公式アカウント

中間管理職はもういらない

...中間管理職的シゴト

バリフラットモデルを採用しているISAOには中間管理職はいません。 必要ないと考えています。

では、そもそも”必要ない”中間管理職の仕事ってなんでしょう。

- 承認するだけの仕事

- 部下に資料を作らせ報告させ、チェックする。そして、さらに上司に報告する仕事

- 取引先の部長に会って挨拶するだけの仕事

などなど。

これらの仕事には共通点があります。

それは生産をうみださないシゴトだということです。

そして、それはヒエラルキーによる不必要な権威主義をうみだすのです。

権威主義の悪については別のブログ ( 今日からやめよう。組織が陥る権威主義 ) で書いていますので、そちらを見ていただければと思います。

生産をうみだすことの大切さ

すべての会社はビジネスをおこない、それによる収益で成立しています。

ビジネスをおこなうのに必要なのは、取引先や市場に対して何らかの行為をおこない、それを収益向上に結びつけることです。

多くの会社では、社員の過去の功績に報いるために『マネージャー』というポジションを作り、生産を求めない中間管理職的な仕事をさせているのではないでしょうか。

中間管理職的シゴトだけしていると市場価値がなくなる

多くの中間管理職は、担当時代の功績でマネージャーになった人たち。 言ってみれば現場のエースたちです。

ではその人たちにとって、中間管理職的シゴトというのはどんな意味を持つのでしょうか。

担当で仕事をやっていた時に比べて給料は上がるのでしょう。

その会社で働く限りは問題はあまりありません。

しかし中間管理職的シゴトばかりをしていると、『生産する』というマーケットでの自分の価値は着実に落ちていきます。

今の世の中、どんな大会社でも安泰ではありません。

また、多くの会社が終身雇用を保証しないという方向に舵を切っています。

これからは多くの人がキャリアの途中で転職をする機会があるでしょう。

転職活動中の大会社の元部長さんが、転職エージェントに「あなたができることは何ですか?」と聞かれ、「部長ができます」と言ったという有名な笑い話があります。

きっとこの人は、前の会社では偉い人だったのでしょう。

特定の会社で中間管理職をやっていたというだけでは、全くスキルにならない。 こんな当たり前のことを理解していない。

悲しい話です。

中間管理職は不要か?

組織のマネージャーには二通りの役割があると思っています。

- リーダーシップ

- 管理

これからの組織で必要ないのは後者の管理する仕事です。 情報のオープン化・権限移譲を進めることで、組織の自律のレベルが上がれば、管理は必要なくなる。

一方、リーダーシップをとるのは重要な仕事だと考えています。

職位ではなく、事業のリーダーに権限を与える

ISAOでは、中間管理職はいませんが、各プロジェクトにリーダーを任命しています。

リーダーはそのプロジェクトに関するすべての権限を持ちます。

こう説明すると「結局プロジェクトリーダーが権威を持つんでしょ」とよく聞かれます。 そうなってしまっては、権威主義に逆戻りです。

権威主義をつくらない、バリフラットの真髄

しかし、ISAOではプロジェクトリーダーの人が偉いという感覚はありません。 そうならない仕組みがバリフラットにはあるのです。

EC2からStorage Gateway経由でS3をNFSマウント

...こんにちは、インフラ担当の赤川です。

AWSの最新情報(英語版)にて、StorageGatewayを利用してEC2からS3マウントが可能になるとのアナウンスされました。

今回のアップデートにより、これまでの問題が解消できるのかベンチマークを取ってみました。

準備した環境

クライアント

比較するために以下A〜C3つのインスタンスを準備しました。

A.FileGateway経由でS3バケットをnfsマウントしたディレクトリをDocumentRootとしたインスタンス B.s3fsでS3バケットをマウントしたディレクトリをDocumentRootとしたインスタンス C.ローカルディスク内にDocumentRootを配備したインスタンス

各インスタンスにhttpdをインストール。 サーバ毎にDocumentRootを変更。

StorageGateway

Gatewayの要件はこちら

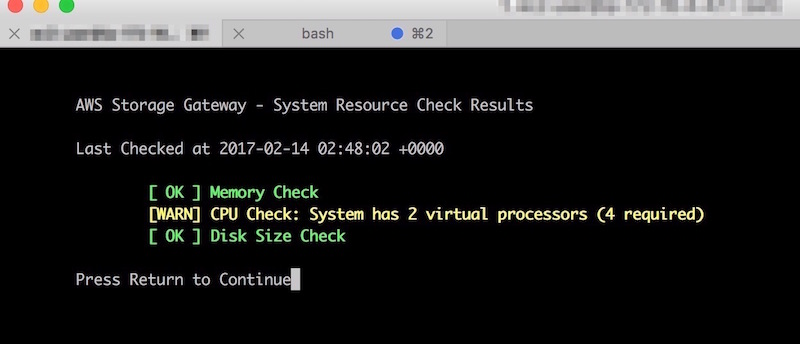

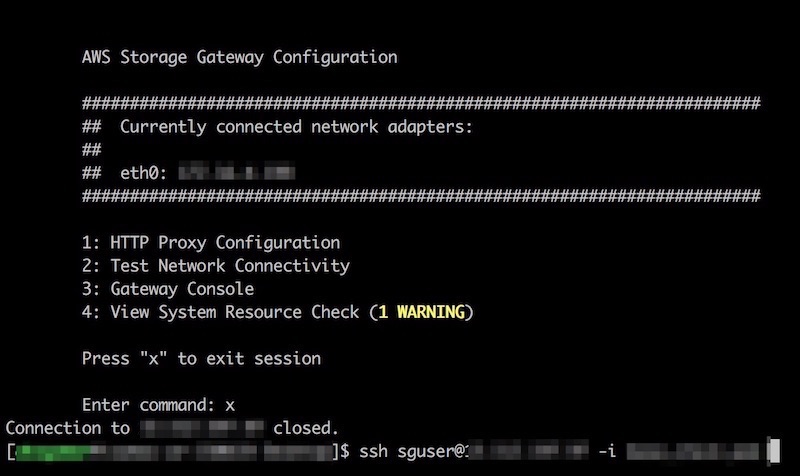

・・・なのですが、 読まないで進めたらいつまで経ってもGatewayインスタンスに接続できませんでした。 sshでGatewayインスタンスに接続すると、ご丁寧にvCPUが足りんと警告が。ちゃんと読んでスペックを確認しましょう。 (この画像はCPUでWarningですが、メモリ足りない場合はCriticalが出ていました。)

ちなみにGatewayインスタンスへのssh接続ユーザのデフォルトは「sguser」です。

S3

マウントするバケットを事前に作成しておきます。

FileGateway設定

まずはStorage GatewayのメニューからFile Gatewayを作成します。

GatewayのタイプはEC2を選択します。 赤枠で囲ったボタンをクリックするとEC2起動画面が開きます。

どうやらGateway用のAMIが用意されているようです。 前述の注意点を気にしながらインスタンスを作成します。

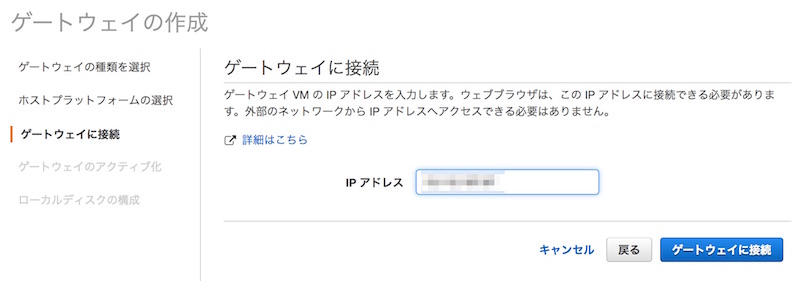

インスタンスを作成したらFile Gatewayの画面に戻ります。 Gateway IPアドレスを求められるので先ほど作成したインスタンスのIPを指定します。 続いてアクティベートも実行されます。

次にファイル共有の設定を実施します。 作成したGatewayを選択して「ファイル共有の作成」をクリック。

マウントするS3バケット名を入れます。 また、S3へ接続できるIAMロールも設定しておきます。

シゴトたのしく!をうみだす環境とは

...いまの仕事、楽しいですか?

「仕事が楽しいですか?」

この手のアンケートでは、60〜90%くらいの人が「楽しくない!」と答えるそうです。 何故でしょう?

仕事が楽しくない理由

では、仕事が楽しくない理由とはなんでしょうか?

やりがいがない

人間関係や会社の環境

評価してもらえない

いろいろな理由があると思いますが、僕はほとんどの理由が上の3つに集約されると考えています。

人はなぜ転職するのか

次は転職の理由を調べてみます。

リクナビで 『退職理由の本音ランキングベスト10』 を見てみると 本音トップ10のうち、上位を人間関係や環境への不満が多く占めていることがわかります。

上司・経営者の仕事の仕方が気に入らなかった 23% 労働時間・環境が不満だった 14% 同僚・先輩・後輩とうまくいかなかった 13% 給与が低かった 12% 仕事内容が面白くなかった 9% 社長がワンマンだった 7% 社風が合わなかった 6% 会社の経営方針・経営状況が変化した 6% キャリアアップしたかった 6% 昇進・評価が不満だった 4%

楽しくなくて辞めたくなるのは、人間関係

みなさんも薄々気がついていますよね。 結局仕事は、会社の人間関係が良くないと、楽しくないのです。

「楽しくない」最大の原因

では、会社の中の人間関係がイヤになる一番の原因はなんでしょう。 僕は主に権力から来る理不尽さだと思っています。

ISAOは、これを根本からなくすための制度・カルチャーで運営しています。

それは・・・

バリフラット&超オープンな経営

縦の人間関係

ISAOはバリフラットなので、役職がありません。 僕も含めて皆がフラットな関係であることを目指しています。

SXSWに行きます in2017(準備編)

...こんにちは。ブランディングプロジェクトのあいです。

突然ですが、みなさんSXSWってご存知ですか? IT業界で働く方にはぜひ知っておいていただきたい単語です!

SXSW(サウスバイサウスウエスト)とは?

Interactive・Film・Musicの3つで構成され、アメリカのテキサス州オースティンで開催される世界的なカンファレンス&フェスティバルです。

あのTwitter・AirbnbもスタートアップだったころにSXSWで賞を受賞し、一躍有名になりました。 世界のこれから流行るであろうサービスをいち早くキャッチできる、最高にわくわくするイベントです。

2017年は3月10日(金)~19日(日)開催予定。 昨年ISAOからは3名がSXSWに旅立ち、今年も新たに3名の出張が決定いたしました!

なんとなんと私も今回そのメンバーに入っておりまして、日本ではまだ馴染みのないSXSWの魅力をより多くの人に知ってもらうべく、準備段階からブログを書き始めることにしました。

参加メンバーのご紹介

- のぶさん

ISAOが誇る育メンデザイナー。ただの絵作りデザイナーとしてではなく、UX(体験)をデザインします。 SXSWではデザイン系のカンファレンスやworkshopに参加予定。

ISAOが誇る育メンデザイナー。ただの絵作りデザイナーとしてではなく、UX(体験)をデザインします。 SXSWではデザイン系のカンファレンスやworkshopに参加予定。- にっしー

若手イケメンエンジニア。英語はちょっぴり苦手だけど勉強中! SXSWで気になるものは、”A New Normal: User Security in an Insecure World”というYahooのChief Information Security Officerも参加するセッション。

若手イケメンエンジニア。英語はちょっぴり苦手だけど勉強中! SXSWで気になるものは、”A New Normal: User Security in an Insecure World”というYahooのChief Information Security Officerも参加するセッション。二要素認証サービスMamoruを作っているので、セキュリティ強化に繋がる何かをそこで得られればいいなと思ってます。

- あい

今年は広報・PRに注力すべく、SXSWではブランディング・マーケティングを中心にセッションを聴く予定。 ISAOやMamoruもアピールしたいと目論んでいます。

今年は広報・PRに注力すべく、SXSWではブランディング・マーケティングを中心にセッションを聴く予定。 ISAOやMamoruもアピールしたいと目論んでいます。準備その1

一番最初にすることと言えば、そうチケットBADGEの入手です。 これがないとほとんどの会場に入ることができません。

Interactive・Film・Musicと分かれているので、目的に合わせて購入しましょう。 InteractiveもFilmも楽しみたい!という方欲張りな方はPlutinumバッジが必要になります。 開催日が近づくごとに値段があがりますので、行くと決めたら真っ先にBADGE購入することをお勧めします。

SXSWサイト https://www.sxsw.com/

準備その2

次に手配が必要なのは宿! 開催期間中、全世界から人が集まるので宿の確保も早めにしておきましょう。 2月には近隣のホテルが満杯になるなんて話も…

私たちはホテルの価格が高すぎる&せっかくだから現地の生活を楽しみたいということでAirbnbでオースティンの一軒家を借りることにしました! 複数名で行くのであれば、ホテルよりもリーズナブルだと思います。

★セキュリティ製品には得意分野がある!~ Deep Security<中級編①> ~

...Deep Securityの得意分野はどこ?

こんにちは。ISAOセキュリティプロジェクトの岩切です。 4回目です。今回から中級編になります。 中級編では、Deep Securityの設定方法について説明していくつもりです。 その前にちょっとだけ概念的なお話をします。

Deep Securityは分類すると、「IDS/IPS」と呼ばれる製品です。

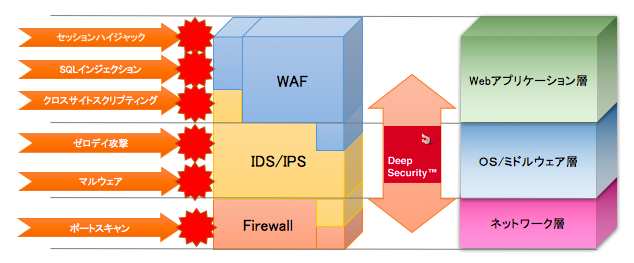

「IDS/IPSって何?」と思われる方が多いと思います。 下の図をご覧ください。

まずは右端の3つの箱をご覧ください。 Webサービスを構成する環境は、大きく3つの層に分けられます。

Webアプリケーション層 PHPやJavaなどでつくられたプログラムが置かれている階層です。 DBやファイルのデータ、ランタイムライブラリもここに入ります。 原則、OSやミドルウェアがないと動きません。 これらをつくるのは開発会社や社内の開発部門の人達です。 プログラマーにはベテランもいればビギナーもいるので、そのつくりは千差万別になります。 そのため攻撃の数が最も多いのがこの層だと言えます。

OS/ミドルウェア層 OSというのは、LinuxやWindowsのことですね。 ミドルウェアは、DB(MySQLなど)やプログラム言語(PHPなど)といった、アプリケーションを動かすためのソフトウェアのことです。 これらをつくるのは大手ベンダーや有志の集まりだったりします。 高度な専門スキルを持ったエンジニアがつくっているのでセキュリティは大丈夫! ・・・と思われがちですが、OSもミドルウェアもメジャーなソフトウェアなので、技術力の高い攻撃者が狙ってきます(いわゆる、OSやミドルウェアの脆弱性を突いた攻撃です)。 また、マルウェアを置かれるのもこの層です。

ネットワーク層 ネットワーク機器を使って、ポートやプロトコルを管理している層です。 ファイアウォールやネットワークグループを適切に設定することで、セキュリティを担保します。 この層のセキュリティ対策は他の層と比べると、定型化(※)されていると思います。 ※ポートやIPアドレスの制限など、やることが決まっています。

次に左端の矢印をご覧ください。これがサイバー攻撃の種類です。 サイバー攻撃はそれぞれの層を狙い撃ちにしてくるので、大きく分けると、

- Webアプリケーション層を狙った攻撃

- OS/ミドルウェア層を狙った攻撃

- ネットワーク層を狙った攻撃

の3つに分類されます。 そして、それぞれの攻撃を防御するセキュリティ製品も大きく3つに分類されます。 (真ん中の3つに色分けされた箱の絵をご覧ください)

Web Application Firewall(以下、WAF) 主に、Webアプリケーション層を守ります。

Intrusion Detection System/Intrusion Prevention System(以下、IDS/IPS) 主に、OS/ミドルウェア層を守ります。

★未知の脅威は防げない!?〜 Deep Security<初級編③> 〜

...6つのルールで、未知の脅威へ立ち向かおう!

こんにちは。 セキュリティプロジェクトの岩切です。今回は3回目です。 前回のおさらいですが、マルウェア対策だけでは未知の脅威は防げません。 そのために色々な視点からサーバーをチェックする必要があります。

セキュリティは健康管理に似ています。

繰り返しになりますが、サーバーを人に例えると、セキュリティの確保は健康管理に似ています。 普通の人なら病気か否かの判断は、熱があるか?咳やくしゃみが出るか?くらいですが、お医者さんならそれに加えて、目や口の中をチェックしたり、聴診器をあてたり、血圧を測ったりします。 なるべく多くの視点で多くの箇所をチェックした方が病気は発見しやすいからです。

セキュリティもこれと同じです。 Deep Securityはマルウェア対策だけでなく、以下の6つの視点でサーバーをチェックします。

- Webレピュテーション

- 侵入防御

- 不正プログラム対策

- 変更監視

- セキュリティログ監視

- ファイアウォール

前回は侵入防御までを説明しましたので、今回は不正プログラム対策からです。

不正プログラム対策

マルウェア対策です。PCで言うところのアンチウィルス機能です。 Deep Securityを入れていて、この設定を有効にしていないサーバーはほとんどないと思います。 リアルタイムでも検知しますし、スケジュールを組んでスキャンすることもできます。 発見したマルウェアは原則削除される設定にするので、このルールは「防御(駆除)を行うルール」と言いたいのですが、発見したマルウェアを放置する設定にもできるので、厳密には「検知か防御かを選べるルール」とも言えます。

変更監視

あくまで私見ですが、このルールがDeep Securityの一番の鬼門です。 鬼門と言うには大げさですが、「ここを真剣にチェックしだすと大変なので、できれば触れたくない」という意味で使いました。 これは、「ファイル、フォルダ、レジストリなどを定点観測し、変更がないかをチェックする」ルールです。 例えばファイルで言うと、ファイルの作成/更新/削除だけでなく、所有者や権限が変わったことも検知します。

変更を監視するタイミングは、LinuxとWindowsで異なります。 Linux系サーバーだと、スケジュールによる定刻での監視しかできませんが、Windowsサーバーは、それに加えてリアルタイムでも監視してくれます。

また、このルールは変更を通知するだけなので、「検知だけを行うルール」に分類されます。

さて、これがなぜ鬼門なのかと言いますと・・・このルールを有効にすると膨大なアラートが上がるからです。 例えばLinux系サーバーの場合、このルールのデフォルト設定では「/var/log/」配下の変更を監視するので、膨大な変更が検知されアラートが上がります。 これをひとつひとつチェックするとなると大変な作業ですね。 そんな訳で、このルールを無効にしていたり、アラートが上がっても無視しているユーザーさんが多くいらっしゃると思います。

しかしこの変換監視ルールは結構重要です!

ひょっとすると、最も未知の脅威を発見できるルールかもしれません。 実際に経験したことなのですが、変更監視の結果、あるphpプログラムが「新規作成」で検出されました。 おそらく開発者が新規に作成したプログラムと思いましたが、報告すると誰も知らないプログラムであることが分かり、プログラムのソースを解析したところC&Cサーバと通信するロジックが見つかりました。 バックドア系のマルウェアだったのです。 もちろん、不正プログラム対策は有効にしていましたが、検知はされませんでした・・・

この話を聞くと変更監視の大切はご理解いただけると思いますが、それでも「毎日何十件もアラートが上がっては・・・」とお思いになるでしょう。安心してください(古っ)。回避策はあります。

除外ルールをつくればいいのです。

Deep Securityでは、「このフォルダは変更監視のチェックをしなくてよい」という除外ルールの設定ができます。 どのフォルダを除外するかは悩みどころですが、日々の運用の中で判断していくしかありません。 適切に除外ルールを入れていくと変更監視が精査され、感度のいい(無駄のない)アラートが出るようになります。 除外ルールの設定には少々手こずるかもしれませんが、是非ともこの変更監視ルールは活用していただきたいところです。

★マルウェア対策だけでは防げない! 〜 Deep Security<初級編②> 〜

...マルウェア対策は、既知の脅威への対策です。

こんにちは。 セキュリティプロジェクトの岩切です。今回は2回目です。

前回、「マルウェア対策だけではサーバーは守れない」というお話をしましたが、分かりやすく言うとマルウェア対策というのは、「既知の脅威」への対策です。

本当に怖いのは「未知の脅威」

未知の脅威・・・つまり新種のマルウェアには対応できない可能性があります。 新種のマルウェアの確認には時間がかかるので、確認された頃にはもう感染していて大きな被害が出ているかもしれません。

サーバーセキュリティは、健康管理と同じ。

サーバーを人間に例えると、セキュリティの維持は健康を維持すること、つまり健康管理に似ています。 健康管理の基本は日々の体調の変化を観測することです。 そして病気の予兆を見つけたら、病院に行ったり薬を飲んだりして早めに対処します。 それと同じように、サーバーもセキュリティの観点からしっかり観測(監視と検知)し、おかしいと気づいたら早めに対処(防御もしくは駆除)することが必要です。

Deep Securityは6つのルールで検知/防御します。

6つのルールというのは、前回も触れましたが以下の機能のことです。

- Webレピュテーション

- 侵入防御

- 不正プログラム対策

- 変更監視

- セキュリティログ監視

- ファイアウォール

そしてこれら6つのルールは、大きく3つに分類されます。

- 検知だけを行うルール

- 防御(駆除)を行うルール

- 検知か防御かを選べるルール

それでは各ルールを見ていきましょう。

Webレピュテーション

「レピュテーション」は評判という意味です。評判の悪い(悪意に満ちたWebサイト)へのアクセスを遮断します。 フィッシングサイトへの誘導を遮断する機能と考えてください。 サイトが改ざんされて、悪意に満ちたサイトへのリンクが貼ってあったり、リダイレクトが仕組まれていたとします。 もし改ざんされたタイミングでこの異変に気づかなくても、リンク先にアクセスしようとしたタイミングで防いでくれます。

このWebレピュテーションは「防御を行うルール」です。 つまりこれを有効にすると、トレンドマイクロが認定した悪意のあるサイトへのアクセスができなくなります(※)。 ※アクセス制御のレベルを調整することはできます。

侵入防御

「不正プログラム対策」と並んで、Deep Securityで最も利用されているルールだと思います。 大きく分類すると、以下の2つの機能があります。

- 仮想パッチ

- パラメータ改ざんチェック

仮想パッチ

OS/ミドルウェア/ソフトウェアに脆弱性が発見された場合、本来であれば直ちに対策用のパッチを当てなければなりません。 但し、パッチは脆弱性のあるOS/ミドルウェア/ソフトウェアに直接当てられるため、仕様変更が発生し、これらの環境上で動いていたアプリケーションが今までどおりに動作しなくなる可能性があります。 このため、脆弱性が発見されてもすぐにパッチを当てられません。

そこで、この仮想パッチを使います。 脆弱性が発見されると、対策用の仮想パッチがリリースされ、脆弱性をフィルタリングしてくれます。 OS/ミドルウェア/ソフトウェアのバージョンはそのままに、脆弱性に蓋をしてくれるのです。 また、対策用パッチが存在しない脆弱性に対しても仮想パッチがリリースされることがありますので、ゼロディ攻撃にも有効です。

但し、これは正式パッチ適用後の「アプリケーションの動作チェック」が完了するまでの一時的な処置ですので、最終的には正式なパッチを必ず当てるようにしてください。

パラメータ改ざんチェック

かんたんに言うと、GET/POSTパラメータを改ざんする攻撃です。 GETなら、URLに記載されたパラメータをOSコマンドやSQLコマンドやJavaScriptに書き換え、データベースやOSファイルにアクセスして情報を引き出します。 クロスサイトスクリプティング、SQLインジェクションが有名ですね。 パラメータ改ざんチェックは、「Web Application Firewall(以下、WAF)」というセキュリティ製品が得意とする分野です。 Deep SecurityはWAFほど強力ではありませんが、この機能を備えています。

ISAO代表・中村より、新年のごあいさつ

...あけましておめでとうございます!

今年も青学は強かったですね。 Team ISAOも青学に負けず、がんばっていきたいと思います。

今年の干支(えと)は、丁酉(ひのととり)

干支は、干と支で構成されていて、今年は干=丁、支=酉の組み合わせなんだそうです。 同じ干支は60年に一回しかこないので、自分の生まれた年の干支がもう一回くると還暦ということになるんですね。

ということで、前回の丁酉は60年前の1957年。

ソ連が、世界初の人工衛星の打ち上げに成功したり、日本では東海村で初めての原子力発電が始まったり、年末にはテレビのカラー放送が始まった年だったようです。

その後の世界の技術の進化のきっかけとなる出来事が多かったんですね。 去年はドローン元年などとも言われていましたが、今年もなにかブレークスルーが起きる予感がします。

シゴトたのしく! Goalous

ISAOはインターネットを通じて、世界にたのしい!をとどけることを使命としています。 その中でも、特に「シゴト」という領域にこだわって世界で勝負しています。

「シゴトをたのしく」するサービスの第一弾として、2016年はGoalous(無料版)をリリースしました。 今年は、ゴールへの進捗を確認できたり、コーチングなどの機能も続々と追加し、夏頃には有料版もスタートする予定です。ご期待ください!

自らがたのしむ!

サービスを通じて、たのしいを世界にとどけるチームであるために、ISAOは”自分たちがたのしく働く”を超大切にしています。

シゴトの楽しさは、楽しい環境で、いい仲間と、素晴らしい成果を達成することです。 個人個人が、日々成長して、尖ったチカラを身につけ、チームに貢献していく。

その先にサイコーのたのしい!が待っていることを信じて、2017年もISAOは突っ走ります。

今年もよろしくお願いします!

PS. ISAOにジョインして、世界を変えたいエンジニア、引き続き絶賛募集中です!

ISAO流 忘年会 in 2016

...みなさんこんにちは。ブランディングプロジェクトのあいです^^

12月に入ると、どこもかしこも忘年会で賑わってますね。 ISAOも例に漏れず、忘年会を開催しました!

ただ、他の会社とはちょっと違うISAO流の忘年会ですので 何が違うかをご紹介しちゃいます♡

オフィスでやっちゃう忘年会

忘年会って、居酒屋やホテル等会社の外でやることが多いですよね。 ISAOはここ数年、社内で忘年会を開催しています。

会議室を全開放して、ジョイフルスタジオと呼ばれるスペースを飾り付けたら、「あら素敵!」なパーティースペースに早変わり。 今回は、約100人が参加しましたが余裕で入ります♬

忘年会会場への移動時間が0なので、仕事で遅くなった人も気軽に途中参加することができました。

今年の流行が一目でわかる忘年会

ISAOの忘年会でコスプレは必須です!

毎年1ヶ月くらい前から告知されるんですけど、忘年会が近づくにつれて社内のあちこちで「何着ようかな」なんて会話が聞こえてきます。 コスプレを着ないと年が越せないなんて言う強者も笑

コスプレを用意できなかった方のためにも、朝から衣装が準備されていました。

今年のテーマは「2016年流行したもの」 私自身も何を着るか非常に悩みました。

(ちなみに私は今を時めくバブル芸人の平野ノラさんになりきりました。大きな写真は恥ずかしいので集合写真でご確認ください(/ω\))

当日は誰もかれも気合が入っていて、見ているだけですごーーーく面白かったです。 その中でも私のお気に入りのコスプレはこちら♡

- 「君の名は」 瀧くん&みつはちゃん

- ピコ太郎さん

- コップのフチ子さん

- ピカチュウ

- ポケモンスポット

今年は「ポケモンGo」が流行したので、ポケモンたちが集合するのは予想していたんですが、まさかポケモンスポットになりきるとは… そのひらめきに脱帽しました!

生ハムがおいしすぎてほっぺたが落ちそうな忘年会

忘年会と言ったら食事も楽しみの一つですよね。

一昨年はすし職人を呼び、昨年はチーズ祭り、と毎年食にもこだわっているので、幹事の食事担当者は相当プレッシャーがかかっていたはず。

(昨年、スイーツ担当だった私も相当ネット検索しましたよ…) にもかかわらず、今年も趣向を凝らして私たちの胃を満足させてくれました♡

今年は生ハムの原木が! ここだけの話、これが一番高かったらしいですよ。

他にも手まり寿司や(写真にない)ロブスターロールやチーズやスイーツなどおしゃれなご飯が沢山で、開始直後に長蛇の列ができていました。

最後は全員そろっての記念写真!

いや~コスプレして集合するとすごい迫力ですね。 この忘年会でたくさんの方とお話することができました。 今度勇気ランチにも誘ってみようと思います。

いや~コスプレして集合するとすごい迫力ですね。 この忘年会でたくさんの方とお話することができました。 今度勇気ランチにも誘ってみようと思います。★サーバーは狙われています!〜 Deep Security<初級編①> 〜

...PCには入れてるのに、サーバーにはなぜ入れないの?

こんにちは。 ISAOセキュリティプロジェクトの岩切です。

セキュリティの仕事をしていると、セキュリティ製品を入れていないサーバーが多いことに気づきます。

PCにはセキュリティ製品を必ず入れるのに、サーバーにはなぜ入れないのでしょう? 推測ですが、「値段が高い」「設定がムズい」と思われているからではないでしょうか。

確かに値段の高い製品もありますが、これからご紹介するDeep Securityは比較的安価で、かんたんに導入できるセキュリティ製品です。

Deep Securityはトレンドマイクロ社が提供しているインストール型(ホスト型)の製品です。 よく「ウィルスバスターと何が違うの?」と聞かれますが、Deep Securityはウィルスバスターとは似て非なるものです。

ご存知の方も多いと思いますが、ウィルスバスターは同じトレンドマイクロ社製のウィルス対策ソフト(ウィルスを見つけて駆除してくれるソフト)です。

Deep Securityにもウィルスバスターと同じ機能がありますが、この他にも色々な機能を持っています。 大きく分類すると、以下の6つの機能を備えています。

- Webレピュテーション

- 侵入防御

- 不正プログラム対策

- 変更監視

- セキュリティログ監視

- ファイアウォール

この中の「不正プログラム対策」というのが、ウィルスバスターと同じ機能です。 (業界的には、ウィルスをマルウェアと呼ぶことが多いので、「マルウェア対策」とも呼ばれます。)

マルウェア対策以外の機能って何でしょう? その前に、なぜマルウェア対策だけではダメなのか、かんたんに説明します。

マルウェア対策で見つかる脅威はごく一部!

あまり知られていませんが、「マルウェア対策」で見つかるマルウェア(ウィルス)は全体の5〜6割と言われます(諸説あります)。

つまり、検知できずにコンピューターに潜んでいるマルウェアが4割程度いるということです。

どうしてそんなにいるんでしょう・・・? マルウェアを検知するロジック(パターンファイル)は日進月歩していますが、新しいマルウェアがどんどんつくられるので、見つける方が追いつかないのです。

マルウェアだけがサイバー攻撃ではない!

サーバーへマルウェアを送り込まれるケースは、サイバー攻撃全体で見るとほんの一部です。 インターネットで公開されているWebサーバなどは、むしろそれ以外の攻撃を受けていることの方が多いのです。

様々なサイバー攻撃からサーバーを守る。

それがDeep Securityです。 それではマルウェア以外にどんなサイバー攻撃があって、Deep Securityはどのように守ってくれるのか? 次回、説明させていただきます。

つづく・・・