ISAOバレンタイン調査2018~義理チョコが嫌なら、忖度チョコをあげればいいじゃない~

...みなさんこんにちは♡ ブランディングプロジェクトのあいです(^▽^)

先週金曜の出来事です。 Power BIのエバンジェリストのワタナベチヒロと話していました。

「バレンタインデーどうするー?」 「ぶっちゃけ面倒だよね(小声)」 「誰にあげる?バリフラットで色々な人と関わっているからめちゃくちゃ多くなっちゃうよ~」 「だよね!それに本当に男性陣もチョコもらってうれしいのかな?」 「お返しが大変だし、チョコいらないって人も多そうだよね。」 「みんな本当はどう思っているんだろう…」 ・ ・ ・ 「みんなに聞いてみる?それでPower BIで可視化したら面白くない?」 「いいね♡最近何か面白いデータを可視化させたいと思っていたんだよね」

…とバレンタインについて話が盛り上がり、皆のぶっちゃけた気持ちを可視化させようということで急遽ISAOバレンタイン調査をしてみました!

ISAOバレンタイン調査2018

※画像をクリックしていただくと、Power BIレポート画面に飛びます。 ※男性社員の本音編は2ページ目にございます。

※画像をクリックしていただくと、Power BIレポート画面に飛びます。 ※男性社員の本音編は2ページ目にございます。まとめると

・男女ともにめんどくさいと思っている人多め ・ISAOの男性結構告られてる〜(・∀・)♥ ・男性の意見がなんか可愛い ・みんなのエピソード面白いw

そこでこのデータを見た私たちは決心しました。今年は義理チョコを廃止しようと… ただ、もしかしたらどうしても欲しい人たちがいるかもしれない。 忖度(他人の気持ちをおしはかる)した結果、忖度チョコの選択を残しました。 (忖度と選択をかけてみたけど、伝わるかな。ドキドキ。)

忖度チョコとは?

チョコレートをもらいたい人の気持ちをおしはかり、今まで義理チョコをイベントとして楽しんでいたISAO女子社員の有志が集まってチョコをプレゼントする心温まる企画。

忖度チョコが欲しい方は、「Mamoru Pay」を使って事前予約(⇒予約方法はこちらで確認!)

予約の結果は5個。 本当はバレンタインデーのチョコなんていらないと思っていた男性陣が多かったのか、それとも私たちの人気がないだけか(笑)わかりませんが、例年配布していた量の半分以下に収まりました。

次回はホワイトデーに忖度チョコのお返し編についてレポートできたらと思っています♡ お楽しみに~٩( ‘‘ω’’ )و

AWS re:Invent2017 Keynote Day2 まとめ

...インフラエンジニアの橋本です。

ラスベガスは朝晩は肌寒いですが、日中帯はギリ半袖もいけるような気候です。

それではKeynote二日目で発表された新サービスのご紹介になります。

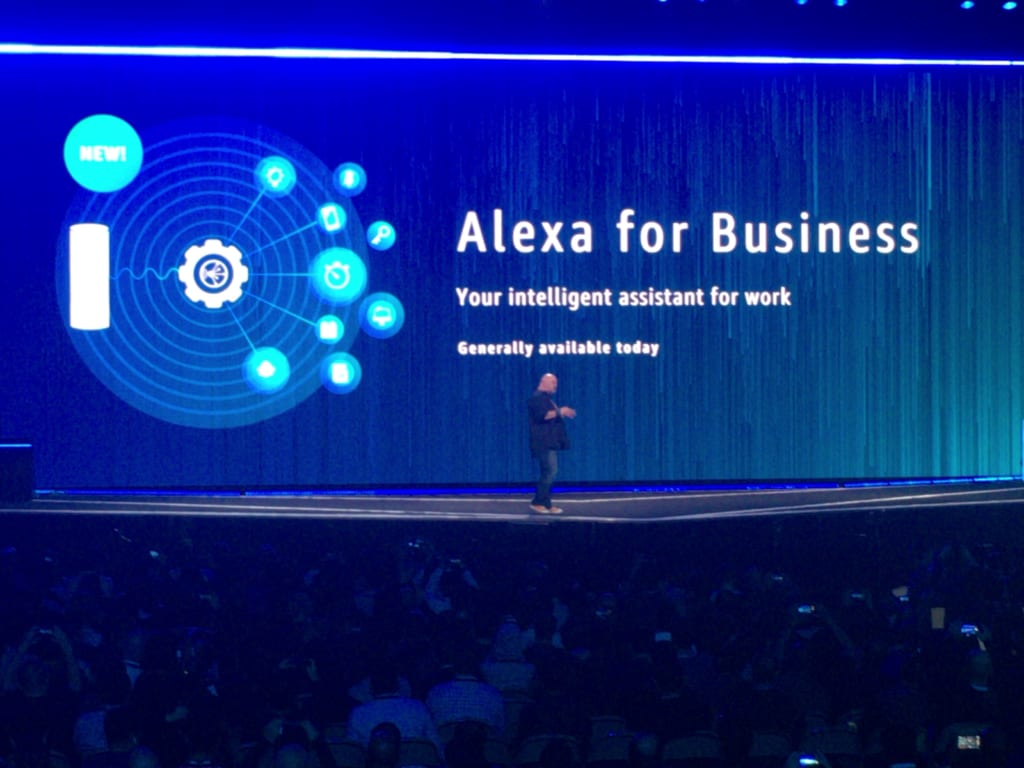

Alexa for Business

有能なアシスタントが会議室で、デスクであなたをサポートするようになります。

「Alexa,start meeting」、「Alexa,dial XXXX」で、会議や電話会議への参加など、声をかけるだけで実現できるようになります。

上記は一例ですが、他にも連携するアプリケーションによっては、会議室の空きが確認できたり、AWSアカウントのあるリージョン上で起動しているEC2の数を確認できたり、Cloudwatchのアラートを読み上げたりすることもできます。

また、プライベートでも使うことが可能です。

音楽を聴いたり、電気のON/OFF、テレビ番組の切り替えが音声でできます。

音声でAPIから作ったスキル(拡張アプリ)を実行するような仕組みです。

本日よりavailableとなってます。

AWS Cloud9

コーディング、実行、デバッグを可能にする統合開発環境(IDE)です。

ブラウザ上で扱います。

あらかじめ主要な開発言語、およびそのツールがパッケージ化されており、追加の必要はありません。

エディタやデバッグも用意されています。

Lambda関数のテスト/デバッグをサポートしているため、サーバレス開発が可能。

また、IAMユーザを追加することで共同開発をすることも可能なようです。

※現在、米国西部(オレゴン)、米国東部(オハイオ)、米国東部(北バージニア)、EU(アイルランド)とアジアパシフィック(シンガポール)リージョンでのみ利用可能です

AWS Serverless Application Repository

サーバーレスアプリケーションの公開、検索、デプロイができるようになります。

公開方法についてはグローバルとプライベートが選択可能です。GitHubのようなソースコードリポジトリを参照させることもできます。

提供者はアプリケーションをSAM(ServerlessApplicationModel )形式でパッケージ化しておく必要があります。

こちらにてプレビュー受付中のようです。

まとめ

二日目のKeynoteは開発関係の話がメインのようで、ところどころわからなかったこともありましたが、サーバレス化が急速に進み、開発スピードもより速くなっていくんだなと感じました。(どんどんインフラ要らずになっていく・・・。)

また、新サービスは一日目が圧倒的に多かったです。

二日目はほぼ、Alexaをはじめとした音声認識やその可能性についての話が多い印象でした。

AWS re:Invent2017 2日目参加レポート

...こんにちは。インフラエンジニアの橋本です。

saeki同様、AWSが誇る一大イベント、re:Invent 2017に参加してます。

出国前からチェックインエラー、1日目はバス移動に苦労させられ(なぜかパンフに記載の通りの順じゃない&

到着したら無言でみんな降りる)ましたが、そろそろ慣れてきたので張り切って二日目のレポートです。

1日目の様子はこちらまで。

Global Partner Summit

主な内容をダイジェスト

- 今年は循環器の治療や銀行のバンキングシステムの効率化など、特にヘルスケアや金融系でAWSの導入が進んでいる

- パートナーエコシステム(様々なパートナー企業の中から、エンドユーザのビジネスニーズに合わせて柔軟にクラウドの価値を提供する仕組み)をより拡大させ、AWSは絶対的な存在だと印象づける

- IOT、ML、Blockchain、AI分野も引き続き強化していく

- エンタープライズが徐々にAWSへ移行が進んでいる。現在はアメリカだが、次はグローバルな流れになる

- データベースについて、そこ(オンプレ)から動かない(移行しない)という選択肢はない。例えば某オラクル。どちら側につくか選ばなくてはならない(会場ざわめく)

- 新たにプレミアパートナーに65企業が追加

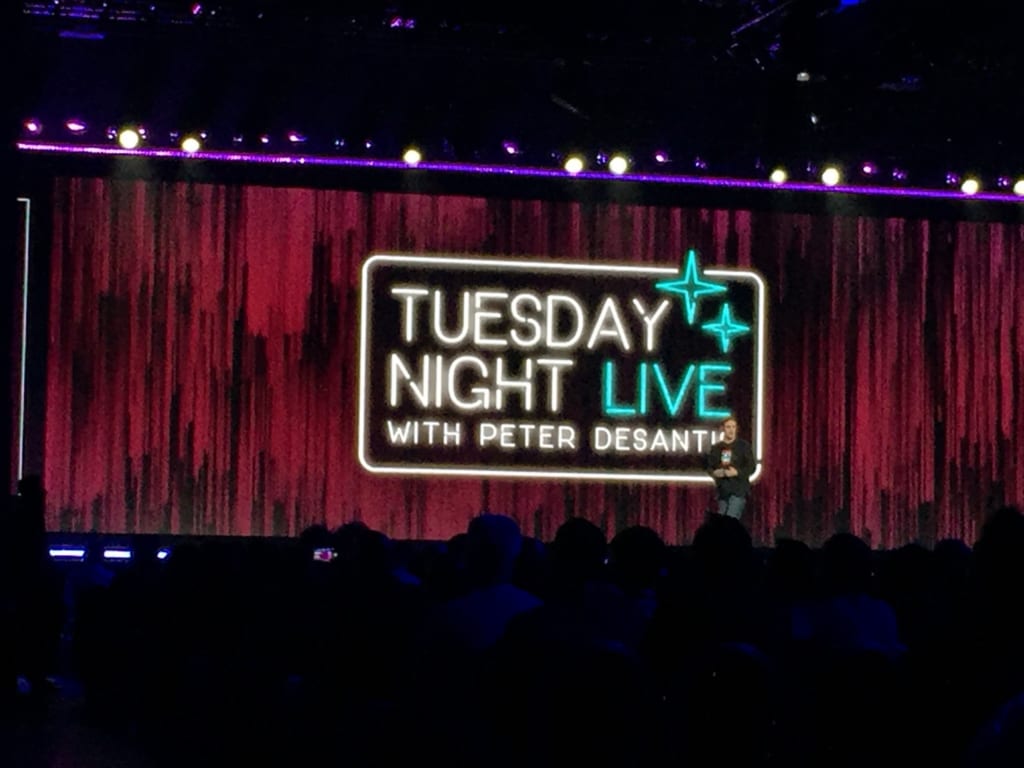

Tuesday Night Live

AWSのグローバルインフラストラクチャ担当VP Peter DesantisによるKeynote。

リージョンについて

2016-2018年で11リージョン追加予定。政府向けリージョンをアメリカに。中東初のリージョン(バーレーン)も登場。

スウェーデンをはじめとして、新規立ち上げのリージョンは、再生可能なエネルギーを使って立ち上げる

AvailabilityZoneについて

- 物理的な距離のある複数のDCで、10万台以上サーバがあるなど、基本的な成り立ちの説明。

- AZは最低2つのゾーンだが、最大で6つのゾーンがあるリージョンもある

- 100GBのAmazonGlobalNetworkでリージョンを繋げていて、67のDirectConnectでAWSへ接続されている

Computing at SCALE

Machine Lerning(以下、ML)

ディープラーニング、X-Rayが医療分野で現場で実際に使われている

例:脳の腫瘍を見つけるX線検査など

ここまで成長できた理由

①ハードウェアの高度化

②ML framework improvement

AWSの**Apache MXNet**を使った機械学習トレーニングで、7-8倍の学習効果があった

③Rapidly growing

- GLUON

- Open neural network exchange

- NNVM and TVM

AWS re:Invent2017 Keynote Day1 まとめ

...エンジニアのsaekiです。

Keynote1日目で発表された新サービス&アップデートのまとめです。

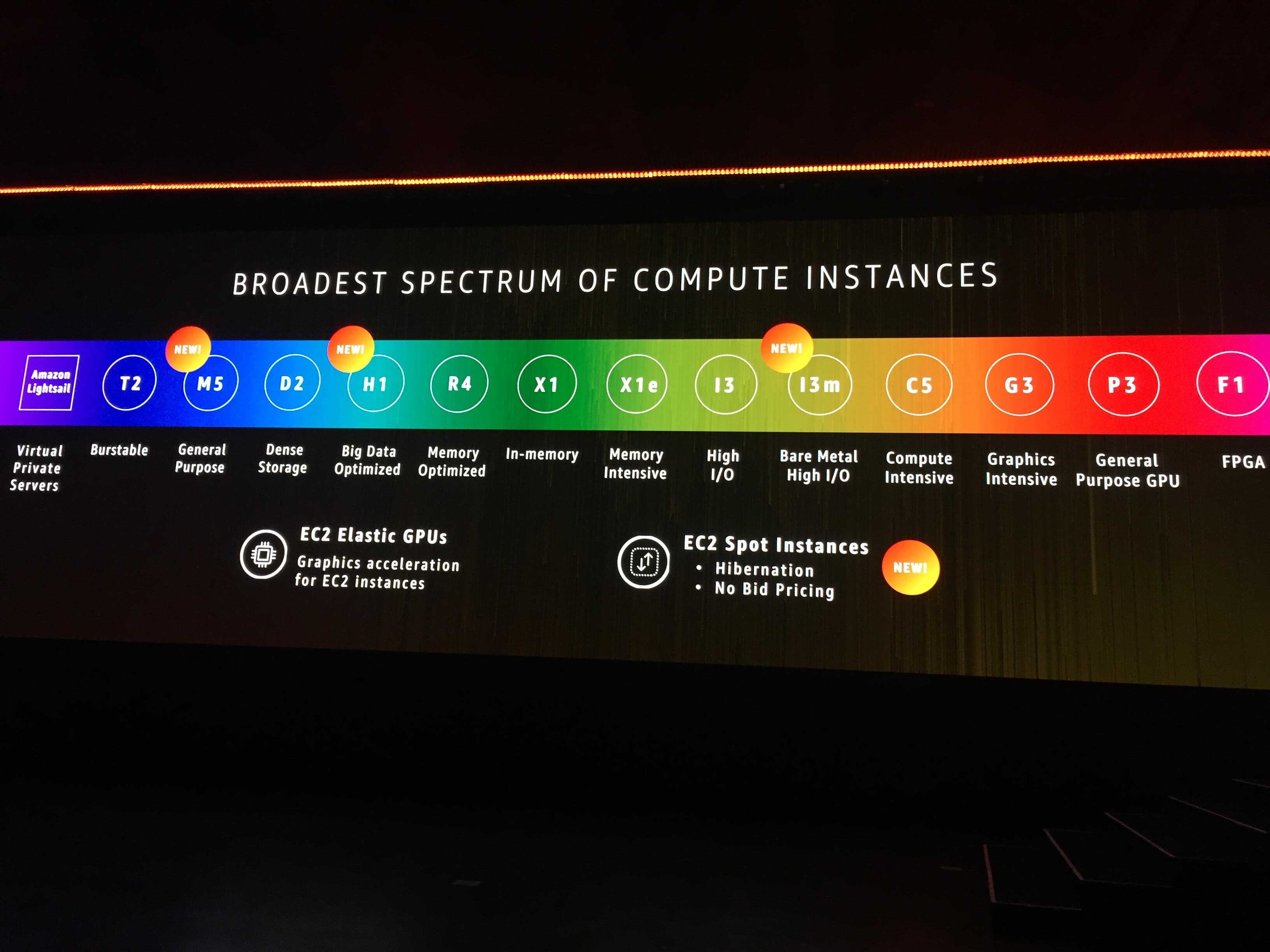

EC2 instance type

- M5 (General purpose)

- M1 (Big Dataに最適化されたインスタンス)

- 13m (ベアメタル)

Amazon Elastice Container Service for Kubernetes (EKS)

来ると思ってました。満を持して来ましたね。 やっぱりこの発表で一番会場が沸きました。

プレビュー版が本日公開。

AWS Fargate

コンテナ管理を抽象化してくれるサービス。 ECSにぶら下がる各インスタンスやその中で動くDockerを意識することなく、コンテナを管理できるようになるようです。 https://aws.amazon.com/jp/blogs/news/aws-fargate-a-product-overview/

ECS版は今日からga、EKSは2018年のどこかでサポートされるようです。

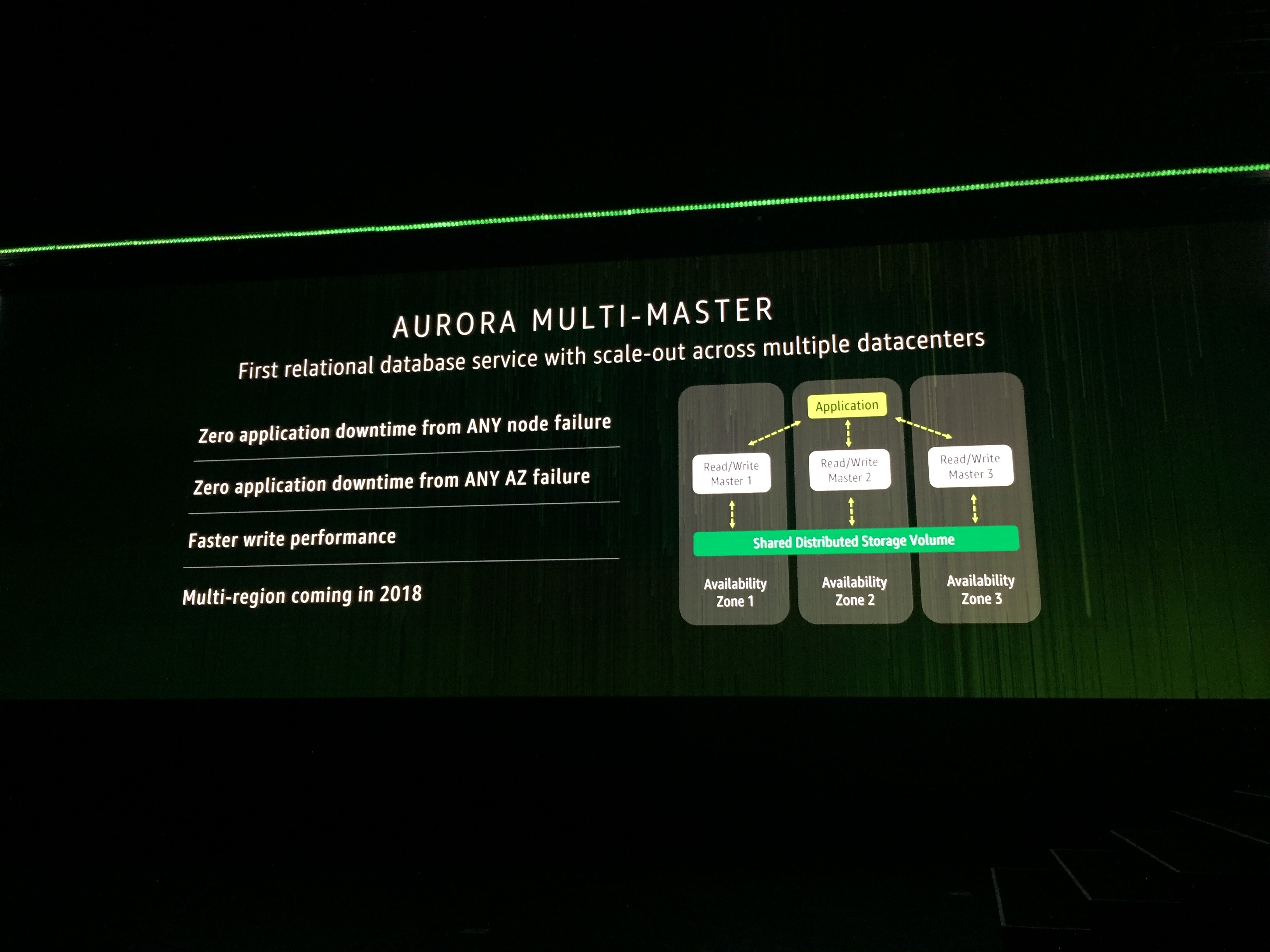

Aurora Multi-Master

AWS Auroraのマルチリージョン対応

プレビュー版が本日公開。gaは2018のどこかの予定。

Aurora Serverless

Serverlessのフローに対応したオンデマンドなRDS、という理解です。

AWS re:Invent2017 1日目 参加レポート

...エンジニアのsaekiです。 11/27(月)からラスベガスで開催されているAWS re:inventに参加しています。

日本からラスベガスへ

11/26日17:00ごろ成田空港を出発し、約10時間かけてサンディエゴへ。 そこからサウスウェスト航空に乗り換え、1時間後にラスベガスに到着しました。 自分は海外に行った経験が台湾旅行くらいしか無く、10時間のフライトがとても長く感じました。

経由したサンディエゴ空港、ものすごい混んでました

セッション

re:inventの目玉はもちろんKey Noteの新サービス発表ですが、それ以外でも様々なセッションが用意されていたり、AWSを用いたサービス/ソリューションを行う企業様がブースを構えていたりと、Key Note以外でも見所が多いです。

re:inventは"教育的なイベント"と呼ばれています。 参加者のレベルに合わせた1時間程度のセッションが多数用意されており、入門レベルの人から上はエキスパートの人まで楽しめるようになってます。

イベント1日目、自分は300レベル(中級者向け)のセッションに参加しました。

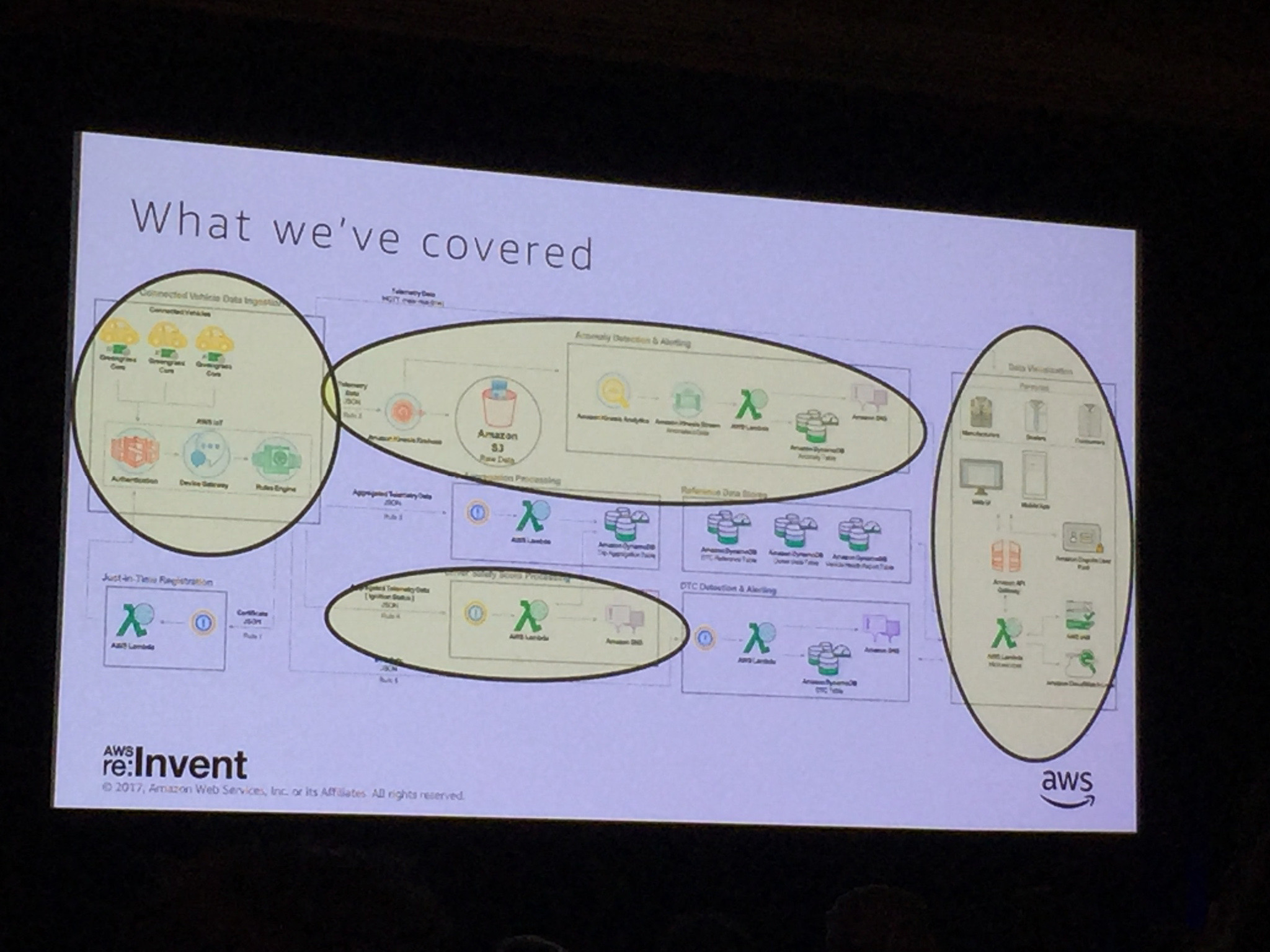

セッションのタイトルは「Alexa, Where’s My Car? A Test Drive of the AWS Connected Car Reference」。 車両や運転にまつわる多様なデータをAWS IoTで集めてビックデータ化する、というざっくり言えばそんな内容でした。 普段自分たちが触れるAPI Gateway、Lambda、DynamoDBなどのサービスがこういった用途で使われていると考えると、とてもワクワクします。

スライドは後日発表されるかと思うので、発表され次第こちらにもリンクを貼ります。

JapanExploring Night

夜はJapan Exploring Nightに参加しました。

Design Sprint (デザイン スプリント) ワークショップを開催!

...こんにちは。中嶋あいみです。

先日ISAOオフィスで、社内メンバー向けに**Design Sprint Workshop (デザイン・スプリント・ワークショップ)**を開催しました!

デザイン・スプリントを初めて聞いた方には、概要と進め方のイメージを。 デザイン・スプリントを既に知っている方には、一例として参考になればと思い、ブログ記事にします。

目次

- Design Sprint (デザイン・スプリント) とは

- Design Sprint (デザイン・スプリント) が有効な理由

- Design Sprint (デザイン・スプリント) って結局何?

- ISAO流Design Sprint ワークショップについて

- ISAO流Design Sprint ワークショップ ハイライト

- ワークショップ体験者の声と、運営側の気づき

- ISAOが考えるUXプロセス 『Loop UX』

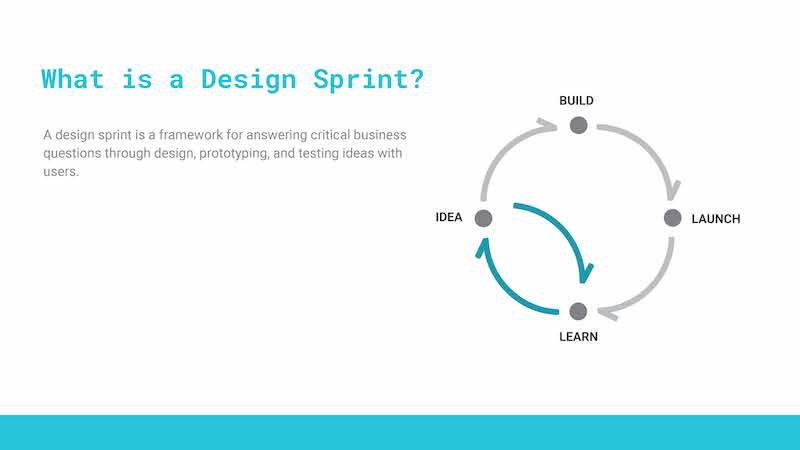

Design Sprint (デザイン・スプリント) とは

デザイン・スプリントとは、アメリカのGV (Google Ventures) が提唱するデザイン・シンキングのフレームワーク。 約7名のチームを結成し、月曜日〜金曜日の5日間集中で、課題の抽出〜試作品を使ったユーザーインタビューまでおこないます。

Google 5Days Design Sprint とも言われ、Slack・UBER・Saviokeなどのテクノロジー企業から、ブルーボトルコーヒーなどのB2C企業まで、欧米のスタートアップを中心に広まっている手法です。

Design Sprint (デザイン・スプリント) が有効な理由

私たちは日頃、『新しいアプリを作りたい』 『Webサイトをリニューアルしたいんだけど・・・』 といったご相談を多く受けます。

そうだ、HTTP/2に移行しよう(実践編)

...こんにちは、エンジニアの吉田です。

前回そうだ、HTTP/2に移行しよう(OpsWorks編)の記事を執筆しましたが、今回はその続編となります。 (前回から時間が経ってしまい申し訳ないです汗)

前回はHTTP/2に移行する為にAWS OpsWorksを用いたChef12スタックでの シンプルな環境を構築するところまでお伝えしました。 しかし実際はChef12スタックは、Chef11以前のスタックと違い それまでのレシピの運用方法を変えなければなりません。 今回は、現場でのOpsWorks Chef12スタックにおける課題の解決にフォーカスした実践編となります。

実践編

その1. OpsWorksのChef12スタックでコミュニティクックブックを利用したレシピを実行する

Chef12スタックで最も注意しなければならない点は、レシピを実行する際に 利用するコミュニティクックブックの参照が自動的に行われなくなったことです。 試しにコミュニティクックブックを利用したレシピをそのまま実行しようとしたら 「コミュニティクックブック?そんなの見つからないよ!」と怒られます。

なので解決方法としてはコミュニティクックブックを含んだクックブックアーカイブを事前に作成し s3にアップロードした場所を参照するようにします。

コミュニティクックブックを含んだクックブックアーカイブを作成

[前提条件] アーカイブ作成にはBerkShelfをインストールしている必要があります。 もし無い方はChefDKをインストールするか、もしくはGemでBerkShelfをインストールしてください。 ChefDK: https://downloads.chef.io/chefdk Gem:

gem install berkshelf[手順] 1. ローカルでクックブックのディレクトリに移動する

2.

berks packageコマンドを実行してアーカイブを作成する デフォルトだとcookbooks-1506749951.tar.gzといったタイムスタンプ付きのアーカイブが出来上がります。 もしファイル名を指定したい場合はberks package {ファイル名}.tar.gzのようにコマンドを実行します。3. アーカイブを格納する為のs3バケットを作成する

4. 手順3で作成したバケットにアーカイブをアップロード

AWS CLIのS3コマンドが便利です。

aws s3 cp cookbooks.tar.gz s3://{バケット名}実行後、S3にアーカイブファイルがアップロードされていることを確認します。

Azureエンジニアから見たDockerを取り巻くDevOpsサービスのまとめ

...Azure系エンジニアの秋山です。

最近 Azure で Webサービスを Docker で動かす PaaS の Web App for Containers が GA となり、プレビューの頃から使っていた 立場としては嬉しい限りです。

今回は Production での導入が広がっていきそうな Docker を取り巻く Dev/Ops のサービスをまとめてみます。

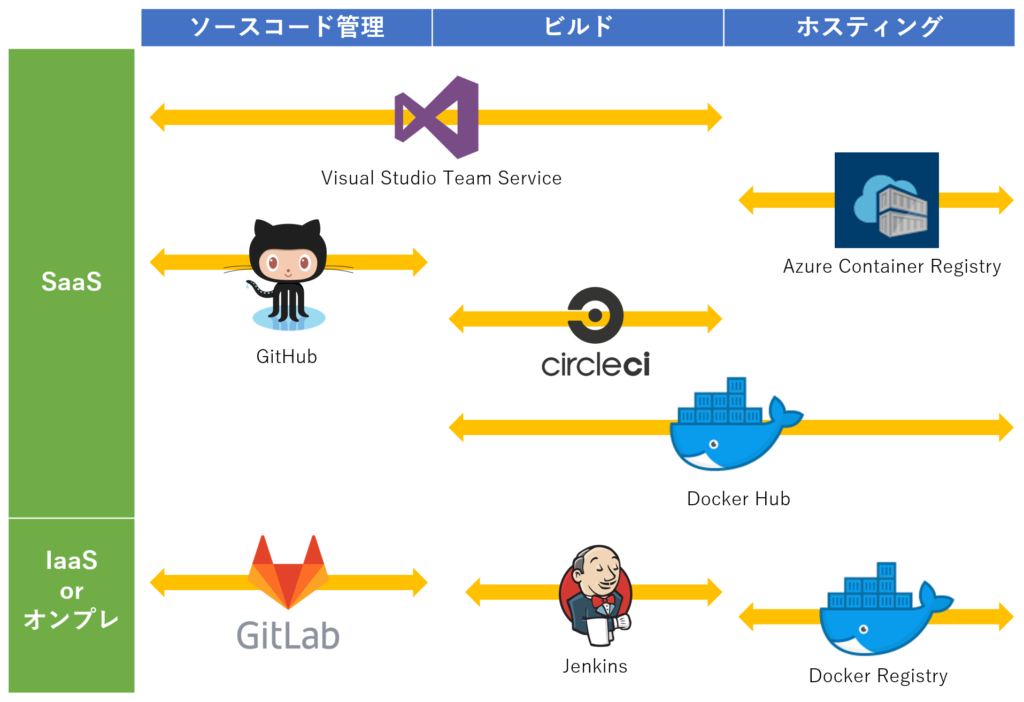

Docker を取り巻く要素

Docker を使って Dev/Ops を構成するためには、

- Dockerfile を含めたリポジトリを管理するソースコード管理システム(VCS)

- Docker イメージをビルドするビルドシステム

- ビルドした Docker イメージをホスティングするホスティングサービス

の3つが必要です。

図に表すと以下のとおりです。

それぞれのサービスのポイントを書いてみます。

ソースコード管理

Visual Studio Team Service

- Git で PullRequest ベースでの開発が可

- ライセンスが MSDN サブスクリプションに付いてくるため、既に持っていれば導入しやすい

- Scrum やアジャイルに沿ったプロジェクト管理が可

GitHub

- Git で PullRequest ベースでの開発が可

- 使い慣れたエンジニアが多い(特にWeb系)

GitLab

- Git で PullRequest ベースでの開発が可

- Freeプランがある

- SaaS を利用できないポリシーに対応可

ビルド

Visual Studio Team Service

- Azure と連携しやすい

- ビルド時間課金

CircleCI

- 予約ホスト課金

- 2.0 では Docker ビルドでキャッシュを使えるため、高速化の余地がある

- 汎用ビルドのため導入にひと手間必要

Docker Hub

- GitHub と連携しやすい

- ビルドがDocker専用のため、導入が簡単

Jenkins

- SaaS を利用できないポリシーに対応可

- 他のビルドと共用できる

ホスティング

Azure Container Registry

- Azure の他のサービスと連携しやすい

- Azure と請求がまとまる

Docker Hub

- ビルドとセットでついてくる

Docker Registry

- SaaS を利用できないポリシーに対応可

最後に

いかがだったでしょうか。 今回挙げた以外にもさまざまなサービスがあります。 ISAO ではこれらを利用し、Azure 上の Docker で LAMP 環境へ移行支援 を行っております。 ご興味ありましたら以下のバナーからお問合せください。

スペシャル対談!オープンな経営で切り拓く未来(3/3)

...ダイヤモンドメディア株式会社の代表取締役 武井浩三さんををお招きしての経営対談。

第一回「ホラクラシー経営とバリフラット経営」に引き続き、第二回「本音で話す給与と評価」では普通の会社ではなかなか明かされないキワドイところまで赤裸々に! 最終回である今回は、お互いの目指すビジョンについて語り合いました。

第三回「互いが目指す未来の姿」

ダイヤモンドメディアは自然の摂理に従って

中村

そろそろ対談をまとめていきたいのですが、今後の武井さんとダイヤモンドメディアがやっていきたいこと、実現していきたいことを教えてください。

武井

僕は経営という意味ではまず、株式の部分まで含めた再現性の高い経営システムを作りたいですね。 事業的な側面では、競合他社がいないマーケットを自ら作っていますし、参入障壁も高いので、本当に良いサービスをじっくり構築していきたいと考えています。 ダイヤモンドメディアには、経営計画や企業理念、ミッションやビジョン、クレドみたいなものは一切ありません。 会社は植物のように勝手に成長していくと考えているので、成長に邪魔なものを取り除く作業を突き詰めてやっていきたいです。 ただ、こういう経営も業績的な結果を出さないと世の中は耳を傾けてくれないと思うので、業績にもこだわっていきたいと思います。

中村

そういう意味では世にいうビジョナリーカンパニー的な考え方とは違った経営をされているんですね。

武井

そうですね。 自然の摂理に則った状態を作りたいなと考えています。 言ってしまえばそれがビジョンなのかもしれませんが、「うちの会社はこの業界でこうして行こう」みたいな物を掲げるつもりはこれから先も全くありません。

中村

自然に人のあるがままに組織を運営していれば、そこから自発的に価値あるものが出てくるだろうという考え方でしょうか。

武井

そのほうが世の中が必要としているものをちゃんと提供できると思いますし、世の中に必要とされないものをエゴで作ってしまうこともないと考えています。 とにかくプロセスを大事にし、みんなで共有していいものを作っていくということを続けていきたいと考えています。

ISAOはビジョンを叶えるために

中村

考え方の立て付けと順番は僕とちょっと違いますね。 僕はやはり「やりたいことがあるべきだ」と考えています。 それがISAOのミッション、ビジョン、中期ビジョンであり会社の方向性をざっくりと決めています。 そこに向けて、世の中をこう変えたい!という熱い情熱が必要だと思っていますし、そのために僕たちは集まっていると思いたいです。 ただ、それをやっていく中で派生するものは積極的に受け入れていきます。

武井

そういう考え方のアプローチもありますよね。

中村

これからのISAOの経営課題は、業績V字回復からの成長をさらに1段加速させるための経営をしなければいけないと考えています。 フラットでオープンで楽しいこのISAOを守るために、自分たちが強くならなければいけません。 ISAOのミッション・ビジョンを叶えていくためも、楽しさとともに厳しさも持ち合わせたチームにしていく必要があると感じています。 今日の対談では、お互いの共通点や違いについて深く知ることができ、気付きもたくさん与えて頂き、とても勉強になりました。 ありがとうございました。

武井

ありがとうございました。

お互いの組織の在り方や目指すものについての理解が深まったところで今回の対談は終了。 しかし、話は尽きることなく、この後も場所を変えて熱く熱く語り合ったのでした。 武井さん、どうもありがとうございました!

対談のお相手

武井浩三さん

ダイヤモンドメディア株式会社 代表取締役 共同創業者

スペシャル対談!オープンな経営で切り拓く未来(2/3)

...ダイヤモンドメディア株式会社の代表取締役 武井浩三さんををお招きしての経営対談。

第一回「ホラクラシー経営とバリフラット経営」では、お互いの紹介に始まり、なぜそのような経営に行き着いたかという話などで盛り上がりました。 今回は、給与や評価といった生々しい話題に踏み込みます!

第二回「本音で話す給与と評価」

価値ある人をどのように評価するか

中村

ちょっと話題を変えまして・・・ 意味もないのに威張っているのはムカつく的な話が先程ありましたが、実力のある人はやはり自然発生的にリーダーっぽくなっていくんだと思うんです。 ヒエラルキーではないけれども、誰かが先を歩いてそれについていく人がいるみたいな。そういう、フラット経営の中に生まれるリーダー的存在はどう扱っているのか気になります。

武井

ダイヤモンドメディアの給料はベーシックインカムを厚めにしているのですが、「実力給」という給与制度があり、その部分が変動給となります。 それを半年に1回全社員で決めなおしています。

中村

上限値とかはあるんですか?

武井

いや、ありません。 給与には職務給と職能給という2つの考え方があるじゃないですか。 職務給は仕事自体の価値を評価、職能給はその人の知識や能力を評価だと思うのですが、それだけでは正しく評価できないと思っています。 例えば「ムードメーカー」だったり「なんか物事を上手く進められるキャラ」だったり。

中村

表現が難しいけどたしかに価値がある人っていますよね。

武井

はい、そういう力の定量評価って難しくて、評価制度にしきれないと思っています。

中村

神のみぞ知る感はありますよね。(笑)

武井

360度評価なんかもやってみたのですがしっくり来ず、「他人が他人を評価する」ということ自体をやめました。 ではどうやって決めているのかというと、株価のように市場の相場に照らし合わせる形で決めています。 給料をすべてオープンにし、市場価値や個人間の格差バランスをみて決めています。

給与もオープン!その名も「お金会議」

中村

給与幅はどのくらい生まれるものなんですか。 ISAOだと350万円から1,200万円くらいで、30代前半で活躍している人は900万円台くらいな感じです。

武井

うちもそんな感じですかね。 平均年齢が28、29歳くらいで、平均年収が今500万円くらいです。 専門性が高い仕事なので、安すぎると採用ができないという実情もあります。 新卒で350万くらいから、上は900万円くらいですかね。 ただ、業務委託で働いてもらっている人は1,000万超えている人もいますね。

中村

給与の決め方が非常に興味深いですね。 みんなで「この人は700万円くらいありそうだ!」とか言い合う感じですか?

武井

給与のことは会社全体のお金の使い方を決める「お金会議」で決めています。 9年間の試行錯誤で見えてきたガイドラインをベースに決めているのですが、まずは「マーケットバリューに合わせること」ですね。 例えば、その仕事を外注化したらいくらくらいなのかとか、その仕事をする人を新規に採用したらいくらなのかとか、そういうことです。 みんなで集まって、能力の高い人がリードしながら話し合う感じです。

中村

そうだ、HTTP/2に移行しよう(OpsWorks基本編)

...こんにちは、チーム活性化サービス「Goalous」のリードエンジニアを務めている吉田です。

今回はGoalousがHTTP/1.1からHTTP/2に移行した経緯と実際にどのように移行したのかをお話します。

なぜ移行したか

僕達は先月までサービス全体の大規模なパフォーマンス改善を1ヶ月半以上かけて行っていました。

Goalousは以前からレスポンスの悪さがかなり目立っていて、「表示速度が遅い」という意見が多く寄せられていました。 開発チームとしてはユーザーのストレスを軽減してサービスの使い心地を向上させたい、 「サクサク動かせるようにしたい」という思いが前々からありましたが ただ機能追加・改善がどうしても優先的になってしまい手をつけることが出来ずにいました。

しかしサービスを有料化する前にはどうしても対応したかったこともあり、 今年5月にチームの総力をあげてサービス全体のパフォーマンス改善に取り組むことが決定しました。 HTTP/2への移行はそのパフォーマンス改善の一つの取り組みです。 HTTP/2のメリットの詳細は今回は省略しますが、詳しく知りたい方はこちらを参照下さい。

HTTP/2への移行を決めたのは、リクエストとレスポンスの多重化等のメリットを享受したかったのと、他にもう一つ僕達にとって重要な理由がありました。 それはAWSの問題です。

GoalousではAWSのOpsWorks(Chefを使用してクラウドエンタープライズでアプリケーションを設定および運用するための設定管理サービス)を使用しています。

OpwsWorksはOpsWorksスタックとOpsWorks for Chef Automateの二種類があり Goalousで使用しているのはOpsWorksスタックです。

OpsWorksのスタックはChefのバージョンが11か12によって明確に区別されます。 僕達はずっとChef11のスタックを使用していましたが、もうそろろそろChef12にバージョンアップしたかったので 今回のHTTP2/移行が良い機会となりました。

あとはロードバランサーがELBではなくALBじゃないとHTTP/2を使用出来ないので思い切って Chef12+ALBの全く新しいスタックを作ることに決めました。

どう移行したか

GoalousのChefのレシピは残念ながら公開出来ないので、本記事においてはあくまで OpsworksのChef12スタックとALBをどう構成してHTTP/2を実現するか に焦点を絞り、サンプルのChefレシピを使ってミニマムな構成の手順を説明します。

参考:Use Application Load Balancers with your AWS OpsWorks Chef 12 Stacks

Step1.ALB作成

基本的にはAWSの公式ドキュメントに沿って作成します。

ただしステップ 5: ターゲットグループのターゲットを設定するはスキップしてください。 インスタンス作成とターゲットグループへのターゲット登録はOpsWorksで行います。

Step2.OpsWorksスタック作成

OpsWorksのダッシュボードページで、スタック追加ボタンをクリックします。

スタック追加ページに遷移後、まずChef12 Stackを選んだ上で、

スペシャル対談!オープンな経営で切り拓く未来(1/3)

...ダイヤモンドメディア株式会社をご存知でしょうか? 不動産業界向けのWEBソリューションを提供しており、今大注目の不動産ソリューションカンパニーです。 更にこちらの会社、ホラクラシー経営をしていることでも有名なんです。 ホラクラシー経営のダイヤモンドメディア株式会社と、バリフラット経営の株式会社ISAO。

・・・シ、シンパシーを感じる。

ということで、日本におけるホラクラシー経営の第一人者とも言える武井社長をお招き。 弊社代表の中村との対談が実現しました! それぞれの会社の経営者は、何を思いここに行きついたのか。深く話していくと見えてくる、お互いの違いとは?! ホラクラシー経営の先駆者たちが語り合う、21世紀の会社のカタチ。 全3回でお送りします。

第一回「ホラクラシー経営とバリフラット経営」

まずはお互いの組織について

中村

今日はよろしくお願いします。 まず、お互いの組織の紹介をさせていただいて、その後従来型の組織とホラクラシー組織、バリフラット組織の違いを話し、お互い学びあえればと思います。ISAOはIT業界の裏方としてB2Bでシステムや運営のリソースを提供したり、サービスをクライアントと一緒に作ったり、自社サービスを作ったり、ITの領域で多岐にわたる仕事をしています。 元々はCSKとSEGAのジョイントベンチャーから始まり、2010年から豊田通商グループの一員となっています。 売上の規模は約37億円、営業利益は約4億5,000万、社員数はアルバイト含めて約250人です。

武井

ダイヤモンドメディアは不動産フィンテックを生業にしており、不動産流通のB2B2BというマニアックなIT事業をしています。 顧客は不動産仲介会社さんや不動産管理会社さん、不動産投資家、個人オーナーなどです。 設立は2007年、稼働は2008年からで、不動産領域に特化し始めたのは5年ほど前からです。 人数は正規雇用が16、17人、フリーランス等が10人位で副業も自由です。 売上は2億ほどで、外部資本を入れずに黒字経営を続けており、出そうと思えば利益は5,000万ほど出ますが、現在は投資フェーズにあり、営業利益は1,000万ほどに意図的にしています。

中村

具体的には不動産業界にどんなサービスを提供しているのですか。

武井

説明が非常に難しいのですが……。 不動産仲介会社向けにCRM(Customer Relationship Management)のためのWEBマーケティングシステムを提供しており、それが主力ビジネスで売上の7割程度を占めており、4名がそのサービスを担当しています。

残りのメンバーはみな新規事業を担当しており、1つは不動産管理会社向けのリーシングマネージメントシステムです。 このサービスは、日本で弊社しか持っていない独特なサービスで、不動産管理会社が行っている業務を管理業務と募集業務に分けて定義し、今までカバーできなかった領域にフォーカスしたサービスになっています。

簡単に言うと、マーケティングオートメーションとSFA(Sales Force Automation)が合体したようなサービスで、不動産管理業務に特化しているものです。 セールス/マーケティングの部分を可視化して不動産管理会社の「募集業務」を分析できるサービスです。 2つ目が投資家向けのもので、それが自分たちを不動産フィンテックといっている所以なのですが、不動産資産は現金や他の金融資産と違い現物資産なのでネットでの売買が難しいんですね。 中古車と一緒で実際に物を見てみないと状態が判断できないんです。 であるがゆえに、仲介業者が入った相対取引が基本で、株のようにマーケットで売買できないんです。 様々な業界においてIT改革は中間業者やマージンを破壊することが多いですが、先程の理由から不動産業業界はそれが難しいので、我々は中間業者も含めて流通を最適化させたいなと考えています。

そこで、我々は中間業者が持っている稼働率などの情報を集約し、現在提携している会社の会計アプリと繋げて頂ければ、投資家さんが他の金融資産と同じ画面で不動産資産をマネージメントできるサービスを開発しています。

中村

な、なんとなくわかりました。(笑) 非常に情報がクローズされた業界で、いかに情報をオープン化するかという事業ですね。

武井

まさにその通りで、情報をオープン化すればその市場が勝手に健全化していくであろうと考えています。 そしてこの考え方はダイヤモンドメディアの経営スタイルにも通じるものがあります。

中村

いい感じで経営スタイルの話に繋いでいただきありがとうございます。(笑) そろそろ組織に関する話をしましょうか。

Tech Open Air 2017、ベルリン再び!

...TOAとは

こんにちは、中嶋あいみです。

12日間の夏休みで会社から1万円をもらいつつ、ベルリンで開催されたTech Open Air 2017に参加してきました!

実は今年で2回目。

プライベートでカンファレンスに行くの? 意識高すぎでしょw 変態だねww

など言われたりしますが・・・

出張というプレッシャーのない中、自由な気持ちで世界中の人と触れ合い、新しいインプットをして、ヨーロッパTechの今を探りに行きました!

Tech Open Airの概要については、2016年の記事に記載しています。

ヨーロッパで最もクールなTechカンファレンス『Tech Open Air 2016』参加レポート

TOA2017ハイライト

まずは公式のrecap videoで、雰囲気をご覧ください。

0:52あたりに後ろ姿だけ映っていました^^

2016年と比較して、進化したこと

何より、全体的に規模が拡大!

まず、開催日付が1日伸びて7月11日(火)〜 14日(金)に。

しかしこれは、メインのカンファレンスは変わらず水・木の2日間で、初日の夜にサテライトイベントが増えたのです。 前夜祭のような盛り上がりですね。

会場は同じFunkhaus Berlinですが、公式サイトによると2017年の参加は2万人に増えているとのこと。

セッションのタイムテーブルが増え、新コンテンツも増え、それにより会場は何倍も広くなっていました。

新しいコンテンツとは。

- 別料金のサブイベント DISRUPTED! Women In Tech MUSIC TECH LAB Music Hackday- スタートアップのピッチ 優勝はインドと欧州で展開されている相乗りサービスZifyでした。- スポンサー企業のセッションとブース展示 ドイツ企業だけでなく、Facebook・Instagramなど大手も出展。

これによりビジネス臭が増した雰囲気。 それだけ注目されるイベントになったということですね。

Microsoft MVP(Azure)を受賞しました!

...みなさん、こんにちは(^^)/ ブランディングプロジェクトのあいです。

本日はおめでたいニュースがあったので、共有しちゃいます♡

なんと、Azureエバンジェリスト原が「Microsoft MVPアワード」を受賞しました!

Microsoft MVPアワードとは?

Microsoft MVP (Most Valuable Professional) アワードは、マイクロソフトの製品やテクノロジーに関する豊富な知識と経験を持ち、オンライン・オフライン問わず活躍する人物に贈られます。

受賞者は全世界で約4,000人、日本ではわずか200名程度となります。 受賞カテゴリはマイクロソフト製品ごとに分かれており、今回原は「Azure」カテゴリでの受賞となりました。

原の活動履歴

日々Azureに関して知見を広げ、マイクロソフト関連のイベントにて、Azureの導入・移行などの技術セッション・ハンズオンやプリセールスに向けた研修など、幅広い内容で登壇しております。

主な活動内容

de:code2017 登壇 「事例とデモでお送りする Microsoft Azure 活用パターン」

ACEトレーニング 登壇 「これからAzureに取り組みたいMSパートナー向け研修」

Microsoft Apollo 計画 登壇 「ゲーム業界での圧倒的な実績をもつISAOが教える、導入前に必ず知っておきたいこと3つのこと」

日経クラウドファースト寄稿 「知られざるAzureバージョンアップ問題」

その他活動はこちらからご確認ください。

受賞のコメント

2017年7月1日より、Microsoft Azure のカテゴリーでアワードを受賞しました。 ご一緒させて頂いたコミュニティの皆様、活動をバックアップして頂いたチームの皆様、ありがとうございました。

ますます多方面にわたって機能が充実し続けるAzureの魅力をお届けできるように頑張っていきたいと思いますので、これからも引き続きよろしくお願いいたします。

最後に

くらまね for Azureでは、原を筆頭にAzureの豊富な知識を持つエンジニアたちが、導入から運用・監視までワンストップでサポートします。

Azureでお困りの方は、ぜひISAOまでご相談ください。