Microsoft Build 2018 2日目レポート

...こんにちは。 インフラエンジニアの橋本です。 (あれ、このアイキャッチ見たことあるぞ。)

引き続きMicrosoft Build 2日目に参加しています。 昨日とは違いレジストレーションがないので、比較的余裕を持って入ることができました。

Keynote2日目はMicrosoft 365についてです。

大きくChannel1〜4に分けられていて、それぞれは以下のようでした。 ch1 - Windowsの新しい発表について ch2 - Windows開発者向けの発表について ch3 - Office開発者向けの発表について ch4 - MicrosoftGraphについて

速報レベルでのまとめはすでにこちらのブチザッキさんのこちらのブログにまとめられていたため、そちらを参照ください。

今回はBuildに参加して気づいたことをレポートしてみたいと思います。

気候について

シアトルは位置的に、北海道の上、南樺太と同じくらいの緯度に位置します。 そのため、年間を通じてあまり気温は高くなく、今回の5月でも12℃〜24℃と過ごしやすい気温でした。 日照時間は日向に出れば暑く、影に入ればちょっぴり寒いくらいの温度でした。

降水量は年間で154日は降るらしく、3日に1度は雨が降るようです。本日も通り雨がありました。

会場について

複数のホテルに会場があったAWSのre:inventとは違い、Buildは会場が2箇所にあります。 Keynoteが開催されたワシントン州会議場、そこから歩いて3分ほど先にあるシェラトンホテルです。

ワシントン州会議場では技術セッション、Keynote、EXPOがメインで、シェラトンの方は技術セッション、ワークショップがメインのようです。

セッションについて

まず参加についてですが、先着順で、人気のセッションはドアがクローズされて入れないということが1度ありました。 メインとなるセッションは早めの行動を心がけましょう。

次に、内容についてですが、他のイベントや国内のイベントと同じく、前に登壇者がいて、資料をモニターに映します。 re:inventの時は翻訳機や音声のリアルタイム翻訳アプリがありましたが、ちょっと見当たりませんでした。 代わりに、一部のセッションにて、専用のURLへ接続すれば、選択した言語の字幕のみ表示されるものがありました。 翻訳のレベルは昔のGoogleのような感じです。

開始前に表示されるURLへ接続すると、登壇者の発表が字幕のみ表示されます。

開始前に表示されるURLへ接続すると、登壇者の発表が字幕のみ表示されます。休憩所について

セッションのある各階にあります。 また、Expo会場の手前に広場があり、電源つきのソファ、マッサージエリア、決まったお題に対してフリー参加で話ができるTalkShopというようなコーナーなど、リラックスできるものから楽しめるものまで様々でした。(うさぎやポニーと触れ合える場所までありました)

うさぎやポニーと触れ合えます。

うさぎやポニーと触れ合えます。AWSエンジニア、Microsoft Build 2018に参加する〜その1〜

...こんにちは、インフラエンジニアの赤川です。

GW明け(正確には最終日)からアメリカのシアトルに来ています。

AWSエンジニアの方ですとシアトル言えばAmazonの本社があり、Amazon Go、The Spheresなど聞いた事があると思いますが、実はMicrosoft本社もシアトルから少しの距離にあるレドモンドにあるそうで、こちらもお膝元となっています。

今回は橋本豪とMicrosoft Build 2018をレポートします。 初回は私の様に初めてBuildに参加する方向けの準備や会場についての説明となります。

Microsoft Buildって?

Microsoftの開発者向けカンファレンスのようです。 Azure Build、ではなくMicrosoft Buildとなっているので、Microsoft関連の最新アップデート発表会と言ったところでしょうか。 Session Schedulerを見ても、Office 365やらPower BIのセッションもあったりしました。 以前から参加している人に聞くと、年々Azureの取扱が多くなってきているとのことです。

どうやって行くの?

去年はツアーがあったとのことでしたが、今回は個別申し込みでした。 PTSさんがホテル、航空券、Build参加申し込みまでしてくれました。

行くまでにやっておくこと

Build参加登録をするとContact Preferencesを確認して下さいとメールが来ますので登録します。

登録が完了すると、登録完了メールが飛んできます。

登録にはLinkedInアカウントまたはMicrosoftアカウントが必要になります。 re:inventやAWS Summitでは人気セッションを早く予約しないと、と焦ってセッションリストとにらめっこしますが、 そこは大丈夫。1週間くらい前にならないとセッション一覧が発表されませんでした。気長に待ちましょう。

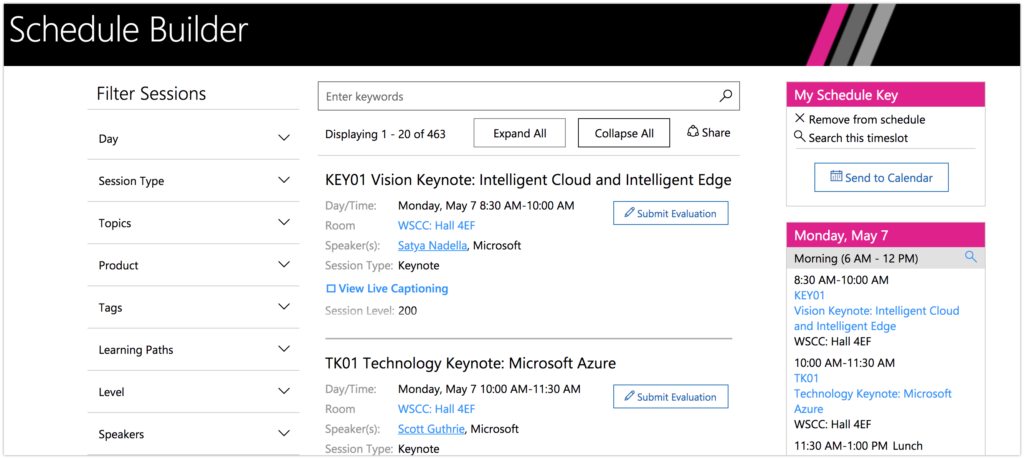

セッション一覧から気になるセッションを確認します。 k8s、IoTなどを中心にスケジューリングしました。

また、セッション一覧公開と共にBuildアプリも公開されますのでスマホにインストールしておきます。

いざ出発

成田から約8時間でシアトルへ到着します。

空港からシアトルのダウンタウンへはシャトルバスやらタクシーなどもありますが、今回はリンク・ライト・レールと呼ばれる電車で移動しました。 所要時間は40分程。10分間隔位で運行しているようです。 到着日は大谷がセーフコ・フィールドで登板する日で、途中のスタジアム駅では沢山の人が降りていきました。

到着後

ホテルにチェックインするまで時間があるので、Microsoft本社・・ではなくAmazon本社を見学に行きます。 Microsoftは冒頭に記載したように少し離れたレドモンドなので、移動には時間がかかります。

弊社古山が本社見学した際の記事はこちらになりますので、気になる方はご覧ください。

中も入れるものだと思っていましたが、休日だからか?The Spheres以外は入ることが出来ませんでした。

気を取り直してAmazon Goへ。事前にアプリケーションの登録が必要です。 色々手にとっては戻したりしましたが、最終的に持ち出した商品がちゃんと記録されていました。 間違っていた場合はキャンセルもできるようです。

Microsoft Build 2018 1日目レポート

...こんにちは。インフラエンジニアの橋本です。

去年11月のAWSのre:inventに続き、今回はMicrosoftのBuildに参加しています。

Buildって

Microsoftのソフトウェア開発者向けのカンファレンスです。 今年も引き続きアメリカはワシントン州シアトルのワシントン州会議センターにて、5月7日〜9日まで開催されます。

日本出発〜会場到着までにやることについては、共に来ている赤川の記事が参考になるかと思います。

Keynote Day1について

Keynoteの様子(動画)はこちら

今年も様々な発表がありました。 とりわけ、AIやIoTに関するものが多く、クラウドファーストから一歩進んだ、ただサーバ+アプリケーション組み合わせではなく、クラウドとドローンのようなデバイスにAIを組み合わせた新しいサービスを提供していくように見えました。

例えばAI for Accessibility

AIを用いて障がい者を支援するプロジェクト。 こちらのデモでは、視覚情報を直接音声で伝えてくれるAI、視線の先を追ってキーボードを入力するAI、会話をリアルタイムに翻訳するAIなど。 これらを実現するため、Microsoftは5カ年計画で2500万ドルを開発者向けに投資しているようです。去年もパーキンソン病の患者の手の震えを抑えるデモがありましたが、AIの可能性に積極的に投資していく姿勢が伺えます。

例えばAzure IoT Edge

ドローン大手のDJI社と提携することにより、ドローンで収集したデータをWindows10で利用できるようにし、リモート制御するためのSDKもリリースするとのこと。 これにより、開発者はドローンをリモート制御し、収集データをリアルタイムにストリーミングするアプリケーションを開発できます。 デモでは、Azure上でプログラミングされたAIが搭載されたドローンでした。 ドローンが撮影したパイプの映像から問題のある箇所を黄色でマークし、利用者はリアルタイムで送信されてくる映像から確認ができる仕組みです。 こういうものが原発や災害地のように、人が立ち入れない場所で活躍するんでしょうか。

その他

ここでは全てを紹介しきれませんが、他にもHoloLensにRemote Assist、Microsoft Layoutのアプリが追加されていたり、Microsoft365としては議事録AIが取ってくれたり、CortanaからAlexa、もしくは、AlexaからCortanaを相互に呼び出すことができるようになっていたりしてます。(2017年内実現のはずが、長引いているようですが) 「Cortana & Alexa」はまだクローズドβの段階のようなので、興味がある方はこちらからアクセスしてみてください。

Azureに関して

Visual Studio Live Shareがプレビューしてました。

複数の開発者が同じビューを見ながらコードを開発していくツールのようです。 修正されている部分が相手方にもリアルタイムにシェアされるため、チームで開発しているような方はいいのではないでしょうか。(AWSでも似たようなのがありましたね) こちらもデモで実際に扱ってました。 また、Githubとの提携も発表されています。

AKS

Azure Container Service がAzure Kubernetes Serviceへ名称変更しました。

スマートスピーカー・AI音声アシスタント ビジネス活用セミナー & VUI体験ワークショップ開催レポート

...こんにちは、中嶋あいみです。

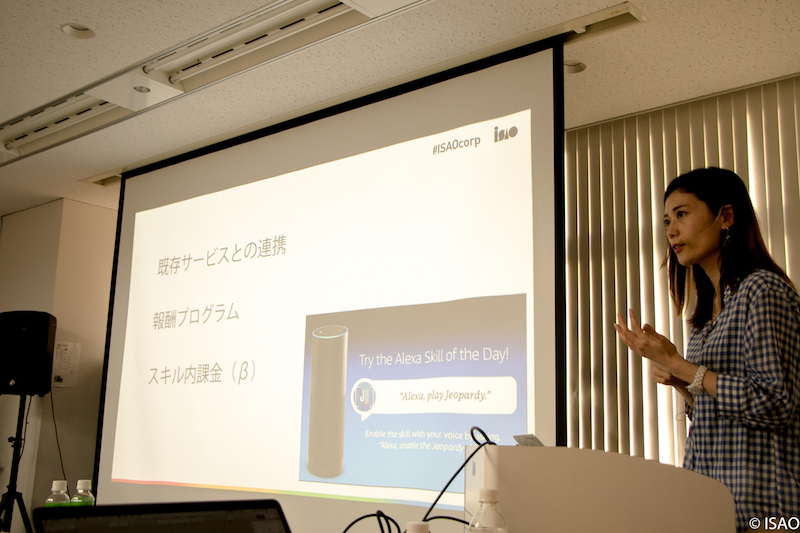

先日4月25日 (水) にISAO主催で『スマートスピーカー・AI音声アシスタント ビジネス活用セミナー & VUI体験ワークショップ』を開催しました。

私も登壇させていただいたので、当日の様子をレポートします!

アジェンダ

- 株式会社ISAOについて

- 【セミナー】スマートスピーカー・AI音声アシスタントの市場動向 : SmartHacks

- 【セミナー】アメリカ生活で見つけた、スマートスピーカーの普及と日本の未来予測 : ISAO

- 【ワークショップ体験】VUIデザイン (音声ユーザーインターフェース) を作ってみよう : ISAO

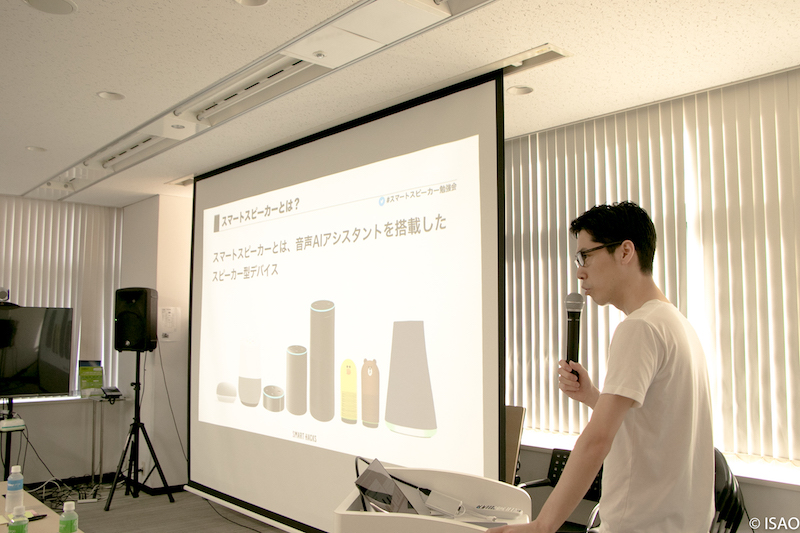

スマートスピーカー・AI音声アシスタントの市場動向

SmartHacksさんは、スマートスピーカー対応アプリを網羅したDataBankやAI・IoTコンテンツを発信するMagazine、スマートスピーカー専門のQ&Aサービスなどを運営されています。

国内有数の情報網をお持ちなので、業界全体のお話や各社のビジネス展開の比較など、初心者の方にもわかりやすく網羅的なお話をしていただきました。

今回はビジネス活用セミナーということで、Google・Amazon・LINE各社がどう考えてAI音声アシスタントを提供しているかなど、鋭い考察も知ることができる内容でした。

複数のメディアを運営されているので、ぜひチェックしてみてください!

スマートスピーカー対応アプリデータベース AI・IoTをもっとおもしろく スマートスピーカー専門Q&A 日本で買えるIoTデバイスEXPO

アメリカ生活で見つけた、スマートスピーカーの普及と日本の未来予測

ここから私のパート。

2017年冬に2ヶ月アメリカ・テキサス州に滞在していたことで、現地でいかにスマートスピーカーが普及しているかということや、先行するアメリカ市場を見た上で、日本ではこの先どうなっていくのか等、情報や考察を交えてお話させていただきました。

実は来月もまた長期出張で渡米し、しばらく生活するので、さらなる市場調査をしてくるつもりです!

VUIデザイン (音声ユーザーインターフェース) を作ってみよう |

最後のパートではワークショップを開催。

4人のグループで、どちらか1つのスキル・アプリ開発をするという想定で、スキルで何ができるかのアイデア出しや、対話のフロー設計をやっていただきました。

- 飲み会を盛り上げるAlexaスキル

- 会社の受付に置くGoogle Homeアプリ

このブログでも何度かご紹介している、デザイン・スプリントの手法を用いて、短い時間でアイデアの発散と集約。

最後のテスト工程では、設計した対話フローが上手くいくのか、スピーカー役・ユーザー役に分かれて実験。

You will never be 100% ready, just start

...Hi folks!

My name is Martí Floriach and just a couple weeks before I got on board of the ISAO team as a full stack developer. Just reading my name you already note that I’m not a Japanese guy so I would like to dedicate my first post to describe one important thing that I learn during my short stay in Japan.

Pepper親子プログラミング教室を開催しました!

...こんにちは、中嶋あいみです。

学校が春休みだった3月末に、ISAOで初めてのPepper親子プログラミング教室を開催しました!

ISAO社員とそのお子さんたち6名が集まり、半日かけてPepperを自分の思い通りに動かしてみるところまでおこないます。

ISAOでは以前からオフィス・チルドレンという制度があり、いつでも子供を会社に連れてきてOK。 今回のお子さんたちはみんな過去に1回以上来社済みで、この制度の普及率の高さを感じました。

オフィス・チルドレンについて、詳しくはこちら。

『明日、子連れで出勤します!』オフィス・チルドレン始めました。

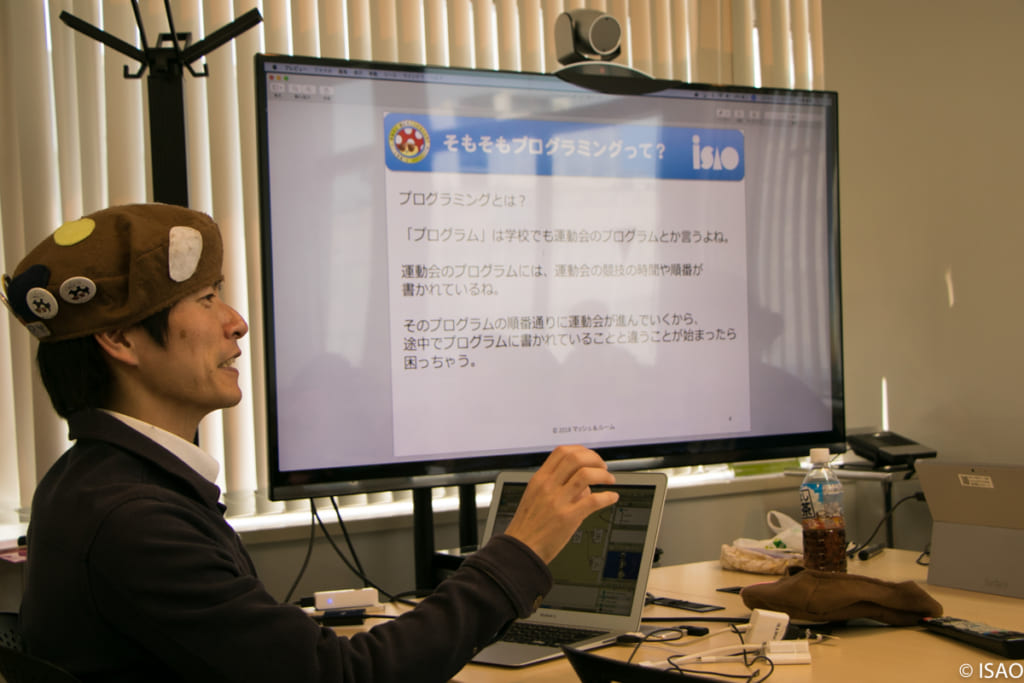

Pepper親子プログラミング教室 講師

会社員エンジニアである傍ら、キノコを頭に生やして子供たちに笑顔をお届けしているキノコさん。 年度末のお忙しい中、講師をやってくださいました。ありがとうございます!

村瀬 真琴(キノコ)

- マッシュ&ルーム 味付け師

- ソーバル株式会社 システムエンジニア/キノコ

本業以外の団体・活動としてマッシュ&ルームを結成。キノコの和で日本を盛り上げるべく活動中。目標は一億総キノコ。 キノコをかぶることで、そこには年齢も性別も上下関係もないフラットな関係が生まれます。みんなが笑顔溢れる社会。 特に子供やお年寄り、困っている人をほんのちょっとの技術の力や想像もしない発想で笑顔にしたい。 技術の無駄遣いから生まれる笑顔も素敵。キノコに触れあった人々が一滴でも喜んでくれたら何よりです。

創造せよ!頭にキノコが生えるまで。 http://mashandroom.org/

Pepper親子プログラミング教室に興味のある企業さまは、直接お問い合わせください。 kinoko@mashandroom.org

プログラム

- 自己紹介

- ISAOってどんなカイシャ?

- プログラミングってなに?

- 自由課題

- 発表

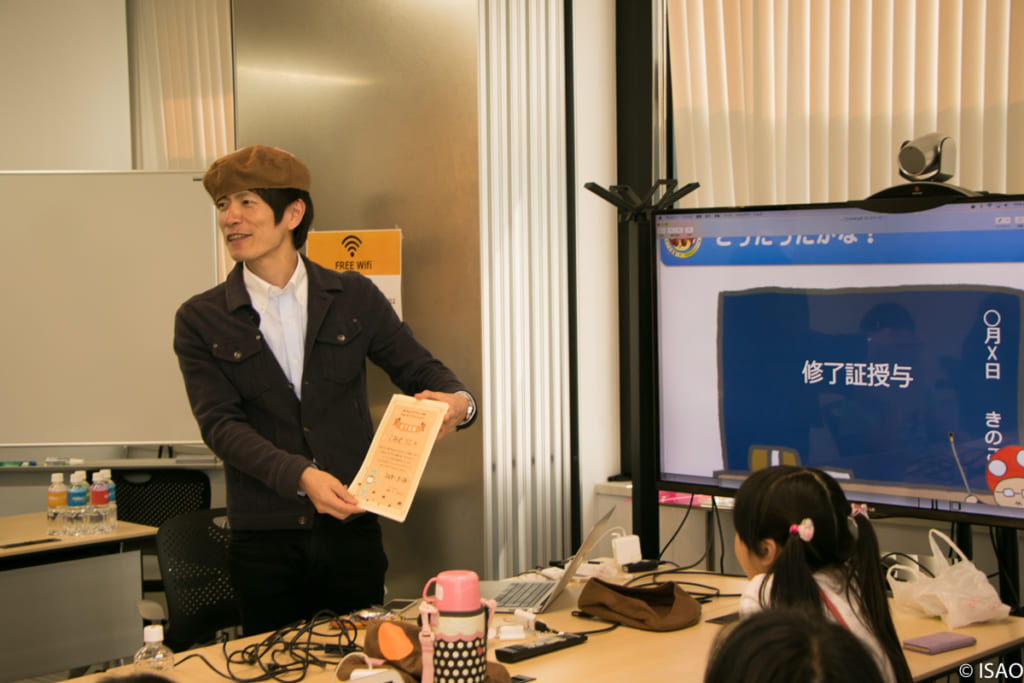

- 修了式

この日のために、デザイナー・ノブさんが描き下ろした子供向けISAO紹介。 せっかくなのでこちらでも公開しちゃいます。

今回は、年長さんから小学5年生まで幅広く集まり、中にはPCを触るのが初めての子もいましたが、パパ・ママと一緒にやったので問題なく楽しめました。

PepperはChoregraphe (コレグラフ) というSDKを使い、視覚的に操作ができます。

そのため、難しそうに聞こえるプログラミングも、動く状態を作るところまで簡単に進められるのが特徴です。

最後の発表では、Pepperに声と画像で家族の紹介をしてもらったり、ポケモンの紹介をしてもらったり、それぞれ個性の溢れるプログラムができました。

さいごに

初めてなので手探りだったPepper親子プログラミング教室ですが、結果大好評。 子供たちの春休みの思い出の1つになったようです。

最近プログラミングが授業になったり、習い事で通わせることもあるそうですね。 IT企業として、こういった取り組みを今後もやっていけたらいいなと思います。

Azure Web App で静的サイトをホスティングした事例

...こんにちは、Azure系エンジニアの秋山です。 今回は Azure Web App で静的サイトをホスティングした事例についてご紹介します。

前提

- サイトジェネレータ Jekyll を利用

- 一部 PHP を利用

- サイトを更新するユーザーは Jekyll を知らない、意識させたくない

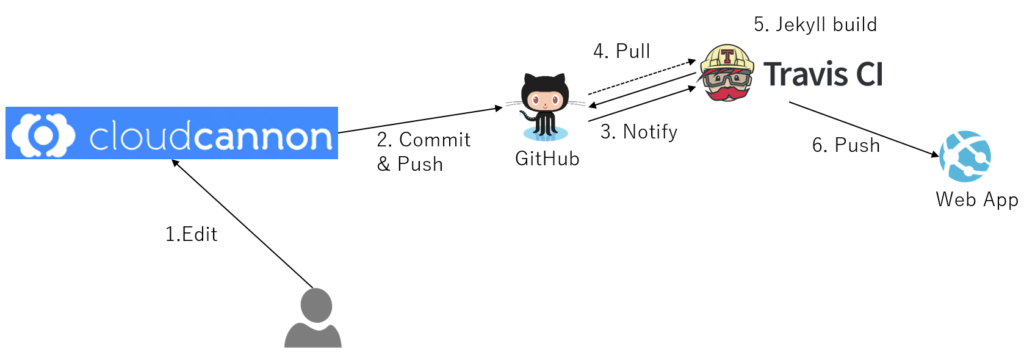

構成

構成は単純に Web App を Web サイトとして使ったのみです。 静的ファイルのみならば、 Web サイトの PaaS である Web App を使う必要はないのですが、一部で PHP を利用する要件があったことから Web App を採用しています。

デプロイフロー

順を追って説明します。

今回、CMS として CloudCannon というサービスを利用します。 このサービスを使うことで Jekyll を意識せず、エンジニアでなくともページの更新や微調整を行うことができます。(手順1)

CloudCannon では GitHub と連携できるようになっています。 CloudCannon 上でリアルタイムに

jekyll buildされたコンテンツをプレビューしつつ、各ページを更新することが可能です。(手順2)今年の新卒はヤバい予感★2018年度入社式

...こんにちは! 採用プロジェクトの小柴です。

4月といえば、新天地で第一歩を踏み出した方もたくさんいらっしゃるのではないでしょうか。 新社会人・新入学生のみなさま、おめでとうございます!

入社式の様子

ISAOにも、新しいメンバーが加わることになりました。 今年の新卒は春に2名、秋に1名。 4月入社は、建文さんとソンミンさんです。

入社式の司会はISAOに新卒で入って5年目の西田くん。 司会もすっかり板についてきました。 ふたりをお迎えするために、普段は服装自由なISAOですが、今日はスーツDAYと称してビシッと決めています!

まずは代表 中村からの挨拶です。 ISAOの置かれている状況や、目指すところ、そしてTeam ISAOのメンバーとして期待をすることなど、熱意を込めて語られます。 まずは目の前の仕事をやり切る。これを繰り返す。 1年で1回繰り返すのか、1日で1回繰り返すのかで、成長のスピードが変わる! 新卒だけでなくみんなの心に響いてました。

お次は恒例の動画タイム。 わたしが突撃レポーターとなって新卒ふたりの印象や先輩からのアドバイスをきいてきました。

楽しんで見てもらえたようで一安心。 実はこの動画の編集には、インターン生のあやかちゃんがかかわっているのです!

あやかちゃんありがとう(^O^)/

最後は新卒からの自己紹介。 「10分自由に使って自己紹介してね~」というざっくりとした注文だったにもかかわらず、素敵な発表をしてくれました!

建文さんはこんな人

- 論理的思考が得意だよ!数学模試は1位だよ!

- 音楽好きだし作曲もするよ!

- 乱数列を曲に変換するアルゴリズムを作成して作曲したらイタリアのレーベルからリリースされたんだよ!

- 中2病を患ってギター演奏とゲーム作りをしたことがあるよ!

- 露検も仏検も伊検も受けたことがあって全部4級だよ!

- 経済学を作曲法へ応用することを研究していたよ!

- ヘンテコでおもしろい人だよ!

ソンミンはこんな人

- 韓国人なのに韓国料理、特にキムチは字も見たくないほど嫌いだよ!

- 懸賞応募が趣味で毎日応募してるからいろんな場所に懸賞で旅行したんだよ!

- 明大の渡部と言われるほどグルメだよ!

- 韓流ショップで働いていたときは全回人気投票1位を獲得するほどの愛されキャラだよ!

- 真面目に勉学にも励んだので成績優秀者に選ばれたよ!

- ヘンテコでおもしろい人だよ!

強烈なキャラを発揮し、会場では笑いがドッカンドッカン。 『ヤバい奴採用』というキャッチフレーズを掲げて採用活動しているISAOですが、まさにヤバい奴がやってきた! これからのISAOはますます明るくなりそうです!

一緒にISAOをつくっていこう!

こうして笑いの絶えない2018年度入社式は幕を閉じたのでした。 建文くん、ソンミン、ISAOに来てくれてありがとう!これから一緒に世の中を驚かせるサービスを生み出し届けていこうね!

ISAO流・プロフェッショナルな人材の育て方 〜ロジカルシンキング研修〜

...はじめに

こんにちは。人事の外野です。 ISAOでは人材育成の担当をしています。

私たちISAOは、”たのしい!”をうみだしとどけるを、自分たちの存在意義である会社のミッションに掲げています。

社員一人ひとりが成長し、自身の市場価値を高め、プロフェッショナルになることで私たちのミッションが達成されると、考えています。

そしてプロフェッショナルになるための施策のひとつに研修があります。

今日はブログでISAOの研修についてお話ししたいと思います!

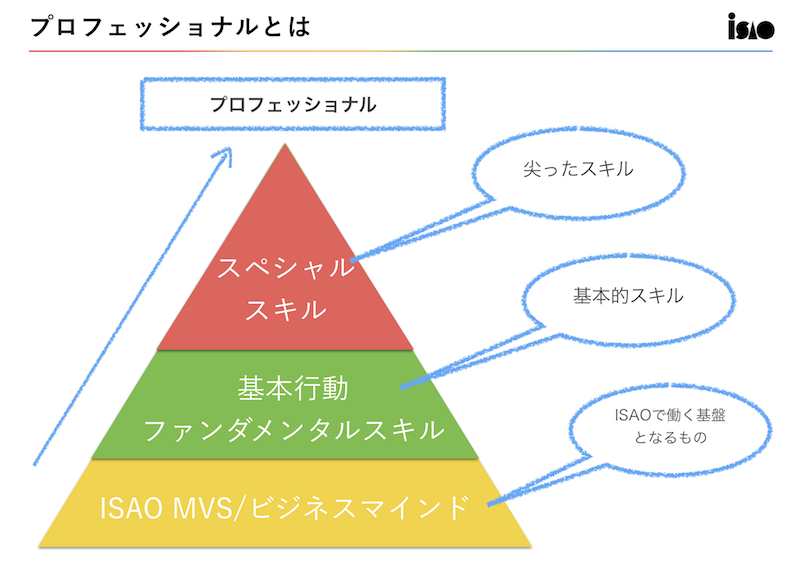

ISAOで求められる人材

ISAOが求める人材は、先にも述べたとおり、「プロフェッショナル」な人材です。

プロフェッショナルな人材とは、

ISAOのMVSを体現し(マインド) 基本行動ができた上で(ファンダメンタル) スキル(スペシャル)を持っている人のことを言います。

プロフェッショナルについては、以前代表の中村からも投稿がありました。

よかったらこちらもご覧ください。

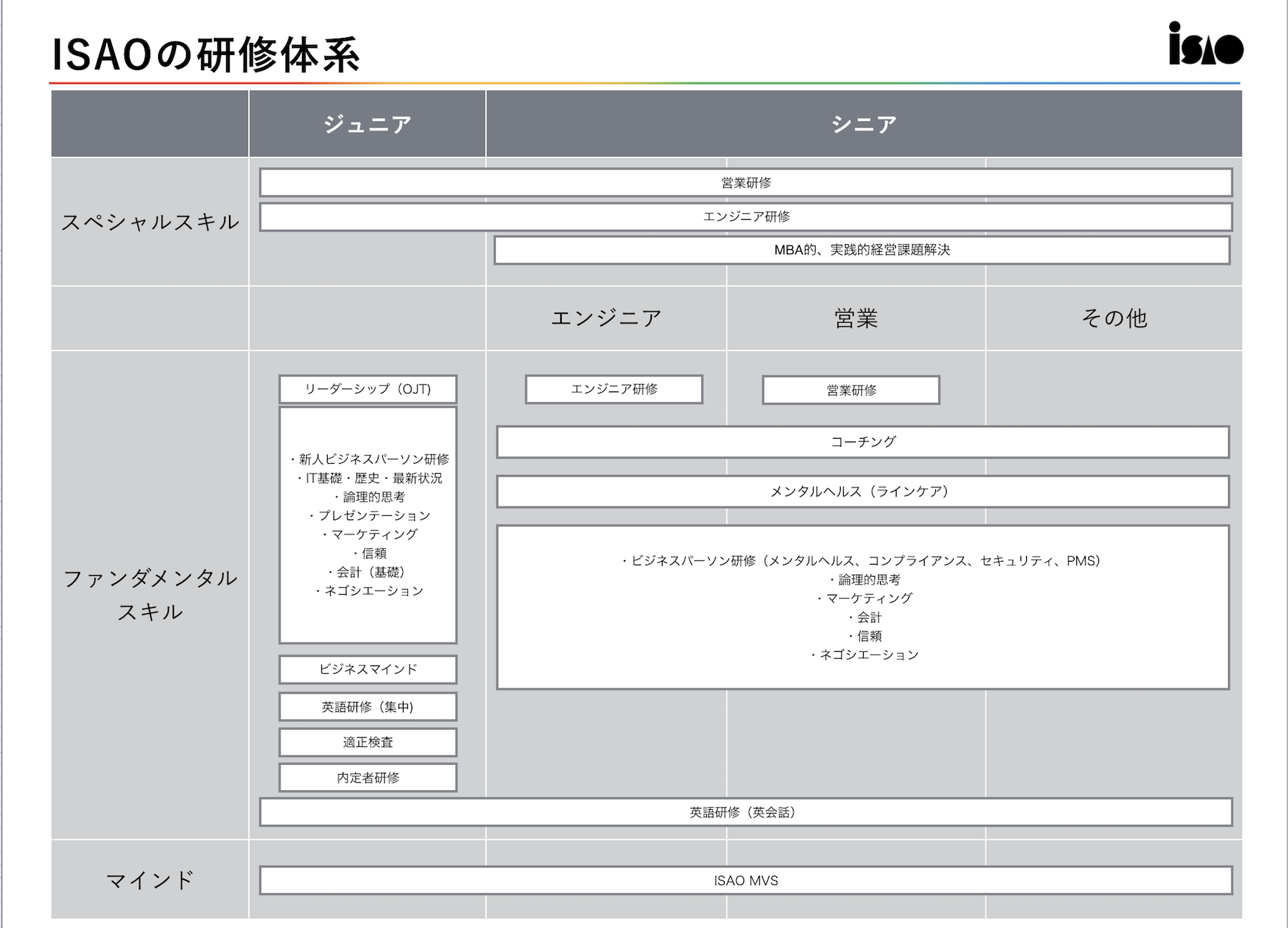

ISAOの研修体系

研修では、ISAOで求められる人材になるための社員の成長をサポートをしています。

現在おこなっている研修は、大きく分けると新人向けとシニア向け。 バリフラットであるため、中堅社員向け・管理職向けなどはありません。

それぞれマインド、ファンダメンタルスキル、スペシャルスキルを身に着けていくための研修体系になっています。

最近の研修紹介:ロジカルシンキング研修

ファンダメンタルスキル研修の中に、論理的思考があります。 論理的思考は、問題解決と強く結びついています。

この論理的思考は、ビジネスパーソンにおいてとても重要なスキルであり、ISAOでも共通言語とすべく社員全員に身に着けてもらっています。

ロジカルシンキング研修とは?

ISAOでは4年前ほどから複数回、ロジカルシンキング研修をおこなっています。 最近では、まだ受講したことのないエンジニア・デザイナー向けに研修をおこないました。

全部で6日、2日ずつ3ヶ月かけての長期プログラム。 外部会場で実施することで普段の業務から頭を切り離します。

目的は以下です。

- メンバーひとりひとりが主体性・実行力を身に着けそして成長をする

- 問題解決力を身に着け、目標へのコミットメントをおこなう

2つのタイプの問題について、論理的思考を用いて対策まで提案します。

発生型の問題

- 「誰の目から見ても明らかに」わかる問題

- 原因追求による再発防止が重要

課題設定型の問題

- 「あるべき姿」に照らして初めてわかる問題

- あるべき姿の設定による問題認識が重要

講師は?

外部の講師に実施してもらったこともありましたが、最近では経営メンバーである吉岡がロジカルシンキング研修の講師として登壇しています。

研修内容は?

研修開始前、また研修と研修の間の1ヶ月間で、メンバーは自身の課題に取り組みます。

実際に関わっているプロジェクトを取り上げるので、より身のある研修成果が見込まれます。

いまこそDocker入門

...こんにちは。プログラマーの古山です。

先日社内にてDocker入門セミナーをやりました。

dockerセミナーの様子

dockerセミナーの様子そもそもなんでこんなセミナーをやっているのか

弊社は定期的に社内で技術系のセミナーを開催しています。 これ自体はIT系の会社では珍しくないことだとは思いますが、開催理由は、その会社毎に性格があらわれるポイントなのではないでしょうか。 弊社ではこんな目的を掲げてセミナーをやっています。

- バックエンドエンジニア教育開始にあたり

日本人なら誰でも知っている例の丸顔キャラクター。あのテーマソング覚えていますか?

我が家には三歳児がおりますので、朝夕にこのテーマが流れるのですが、何年聞いても飽きない、そして深い、とても幼児向けとは思えない、いやむしろ何色にも染まっていない幼児向けだからこその、深い意味を感じさせる歌詞だと思います。

ア○パン○ンは問います。幸せとはなにか。よろこびとはなにか。

これほど普遍的で生の本質に根ざした問が他にあるでしょうか。誤解を恐れずに私はここで、ない、と断言します。

そして弊社のVISION 2020です。

我々は世界のシゴトを楽しくするを掲げております。

なにを幸せと感じるかは、もちろん人によって違います。しかし人はその人生の大半をシゴトにつぎこみます。

であれば、シゴトを楽しくする、が、先程の○ンパンマ○の問いかけに対する一つのメタ的な回答にならないでしょうか。

こんな根源的なVISIONを掲げる会社、しびれませんか。手前味噌モリモリもいいところですが、私はしびれます。

もちろん簡単に達成できるVISIONではありませんし、短期的に達成できるものでもありません。 しかしそれを達成するために、レベルアップが必要なことだけはわかります。

絵に書いたモチを現実とするために、僕らはスキルを磨いていきます。

そんなわけでこんなセミナーをやっております。

なぜ今Docker入門をするのか

使った資料はこちら

弊社でも1年ほど前から開発環境、本番環境へのDocker導入が進んでいます。

ある意味、入門の時期は過ぎ去ったといえます。しかし、それはあくまでシステムの基盤を構築するエンジニアの間での話。それ以外のエンジニア、またエンジニアの枠を超えてデザイナーまで観測範囲を広げると、まだまだという現状です。

えっ、デザイナーがDocker使える必要あるの!?

そう思ったあなたはするどい。実にするどい指摘です。しかしあえていいます。

**必要あるんです!**と

ちょっと手元でWEBサーバー立ち上げて組んだレイアウトを確認してみたい。そんなことないでしょうか。

既に開発環境が用意されていればいいですが、自分発、世界にまだ無いシステムを試したい時、どうしたらいいでしょうか。

世にあまたあるデザインのツールを試したらいいでしょうか。もちろんそれも正しい選択肢です。 しかし、我々は長いブラウザとの戦いの歴史の中で学んできたはずです。

実際にブラウザで確認しないとわからないくずれがある! ことを。

そんな時にこそDockerの出番。

Dockerは本番に使用するであろう環境とほぼ同等の環境を圧倒的手軽さで手元に用意してくれます。

つまりDockerは新しいサービスを世に出す敷居を、一段階、いや数段階一気に下げてくれるツールなのです!

セミナーを受けた人の声

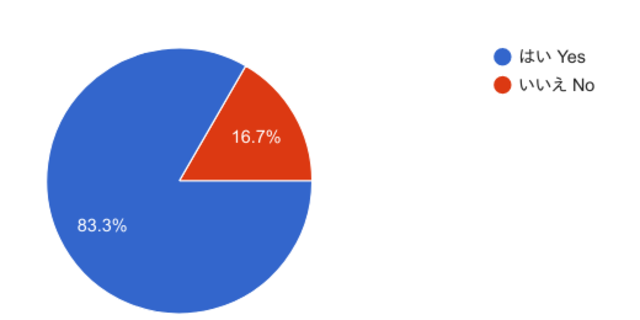

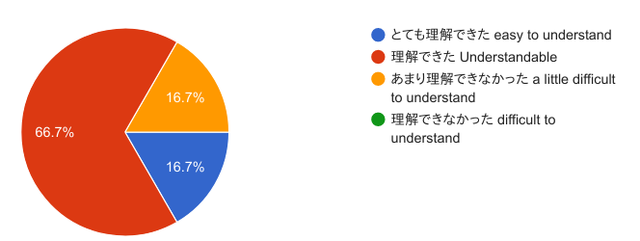

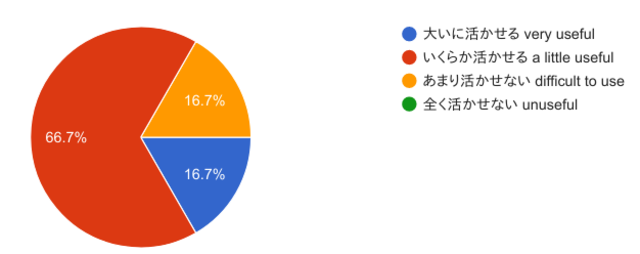

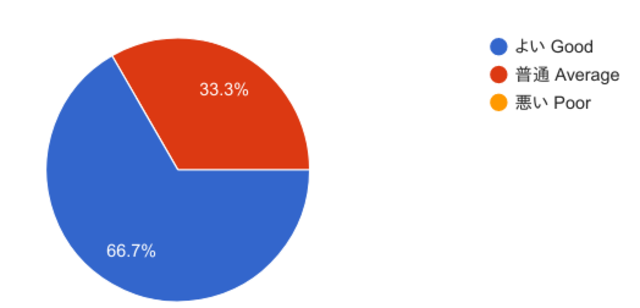

受講後アンケートをとってみました。結果はこちら。

- 研修の目的は達成したと思いますか?

- 研修の内容は理解しましたか?

- この研修は今後に活かせると思いますか?

- 講師の説明・進行はいかがでしたか?

実を言うと弊社内でDocker研修は度々行われています。資料を見て頂ければわかりますが、今回は間口を広げかなり初心者向けの内容としました。結果既にこの内容を知っている人には満足度が足りず、まだ知らない人にはそれなりに有用なセミナーになったかと思います。

忖度ホワイトデー in 2018

...みなさん、こんにちは!ブランディングプロジェクトのあいです(^▽^)

最近のニュースで再び話題となった「忖度」ですが、ISAOでバレンタインデーに実施した「忖度チョコ」を覚えていらっしゃるでしょうか?

2018年のバレンタインデーは

今年は女子社員が義理チョコ制度を廃止しましたが、男性陣の気持ちを推し量り、欲しい人だけ事前に予約する流れにしました。

FBに投稿したところ、通常の4~5倍程反響があり、女性は義理チョコについて色々思うところがあるようだと実感しました。

そして本日3月14日は…

さて、月日が流れるものは早いもので本日3月14日。そうホワイトデーです!

お返しのご紹介の前に、まずは男性陣がなぜ忖度チョコを予約したのか、コメントをご紹介します。

Mさん

義理チョコはいらないと思いつつも0だと寂しいから。

Iさん

君たちから貰えるなんて夢のようだからで、決してあいちゃんが注文を催促しに来たからではありません。

Kさん

ぽちっとしただけで忖度してくれるというステキなシステムに感激しました。あと、ISAOの女性社員は癒やしオーラをまとった魅力的な女性が多いのも欲しくなった理由です。

Nさん

Mamoru Payで面白いものが注文できるらしいという噂を聞いて。タダより高いものはないということを学びました。

Bさん

モテた気になれる!w

というわけで、まとめると「面白いことが好きで、モテ気分を味いたいISAO男性社員が忖度チョコを予約していた。」ということですね♡

ISAOの忖度ホワイトデー

みなさんからのお返しはこちら!

例年のホワイトデーと変わらず、それぞれ素敵なお返しをいただきました♡

どんな風に忖度したお返しが来るのだろうと、むしろ例年よりわくわく心待ちにしていたホワイトデーだったかもしれません。

2月にリリースしたばかりのインターナルペイメント&チェックインシステム「Mamoru Pay」を利用した忖度チョコでしたが、他にも社内販売などに利用できるようです。

また面白いアイディアが生まれたら使ってみようと、ひそかに思っています。

SXSW2018、はじまりました!

...今年もやってきました、SXSW!!

というわけで、ISAO エンジニアの松尾です。

Payment Solution Projectのバックエンドエンジニアやってます。

この度、SXSW2018に参加させてもらうことになりましたので、こちらでレポートしていきたいと思います。

SXSW (サウス・バイ・サウスウエスト) とは?

とてもよくまとまっていますので、ぜひこちらをご覧ください。

ざっくり言うと、もともと音楽イベントだったところから映画などエンターテイメントの領域に広がり、

そこにテック関連の領域も入って来て、TwitterやPintrestなどはここから飛び出したとかなんとか。

近年ですと、Perfumeのライゾマティック真鍋大度さんとのショーが個人的には印象的でした。

まさに音楽と映像とテックとエンターテイメントの融合。

すばらしいですね。

ISAOでは一昨年から毎年3名、参加しています。

今年はべっきー(左)とJan(右、ドイツ人エンジニア)と私(真ん中)。

べっきーの顔が変わった気がするのは気のせいです。

今年の注目

今年のSessionを見ていると、キーワードとして Blockchain, AI が多いように見えます。

この数年のトレンドであることは間違いないですね。

イベントとしては、IT技術に特化しているイベントではないので、ビジュアル的なところのDesignやUXなども気になるところです。

個人的に注目しているものは以下。

MR卓球アクティビティ『PONG!PONG!』

Interactive Innovation Awards 日本企業で唯一のファイナリストであるAkatsukiさんのプロダクト!

ここまで来たらぜひAwardを受賞してほしいです!

3/11・13のInteractive Innovation Awardsに参加されるとのことです。

Transparent

セカイカメラはリリースされた当時、スマホの活用の仕方がこれからはこんな時代になっていくんだろうなと思いつつ、サービスが終了してしまいましたが、

関わっていた方の新しいサービスということで、どんな体験をさせてくれるのでしょうか。

とても楽しみです。

3/11〜14 のトレードショーに参加されているとのことです。

他にも、PanasonicやSony、Tech系企業のブースも出ているはずなので、楽しみにしていきたいです。

できるだけ現地の空気をお伝えできるように頑張ります。

3日間で完結!実践デザインスプリントワークショップ

...こんにちは、中嶋あいみです。

2月に、株式会社ゴーリストさん向けにデザインスプリントワークショップを開催しました!

スプリントマスターとして、UXデザイナーのノブさん (写真1番右) とともに3日間をファシリテートさせていただきました。

Design Sprint (デザインスプリント) って?

デザイン・スプリントとは、アメリカのGV (旧Google Ventures) が提唱するデザイン・シンキングのフレームワーク。 約7名のチームを結成し、月曜日〜金曜日の5日間集中で、課題の抽出〜試作品を使ったユーザーインタビューまでおこないます。

過去記事で詳しく紹介しているので、よかったら読んでみてください。

昨年末私たち2人はアメリカのテキサス州に2ヶ月弱出張し、日々の業務でアジャイル開発・スプリントでの改善をおこなっているアメリカ人チームと一緒に仕事をしてきました。 そこでの学び・手法も今回取り入れ、独自のプロセスを試すことができました。

株式会社ゴーリストさんについて

ん???

お問い合わせメールをいただいたとき、目をこすりました。

ISAOのGoalous (ゴーラス) とまるで兄弟のようなお名前。 しかも所在地が岩本町⇔秋葉原という近さ。

お会いしてみると、OKR (Objective/Key Result) を取り入れているところや、多国籍で仲の良く、充実した社内制度も似ていて、なんだか他人な気がしませんでした!

なにかの運命でしょうか。

ゴーリストさんはHR業界の知見、データマイニングをはじめとした独自の技術力、高いデザイン力を活かして複数のデータ集計・分析サービスを運営されています。

今回は、『HRogチャート』をお題に3日間のデザインスプリントをおこなうことに決定!

3日間で完結するデザインスプリント

ISAOが提供するデザインスプリントでは、1〜2回事前のヒアリング・お打ち合わせを経て、タイムスケジュールや内容をアレンジします。

今回の場合は、参加者の中でも該当プロダクトに関わっていないメンバーが多いということで、事業開始当初から企画・開発を担当されているCTOの方から、プロダクトの歴史や過去にやってきたことを共有いただく時間をDAY1の午前中に入れることに。

この時間はとても大切で、『そうなんだ!』『知らなかった!』という反応で、一人ひとりが自分ゴト化し、チームが一体となっていくのが見てわかりました。

また、ゴーリストさん内でもスプリントを主催できるようになるという裏目標があったので、ファシリテートの方法も学んでいただけるよう説明スライドにも工夫を加えました。

【Amazon Echo】Alexaスキル開発ハンズオンを開催しました

...こんにちは、中嶋あいみです。

私事ですが・・・ 最近Amazon Echoなしの生活が考えられなくなってしまいました!

目次

AIスピーカー?それともスマートスピーカー?

初めての方へざっくり説明すると、Amazon EchoにはAlexa (アレクサ) という音声認識機能が搭載されています。

GoogleではAIアシスタントとも言われ、その機能に対する呼び名は各社様々です。

また、『AIスピーカー』と『スマートスピーカー』という呼び名も混在していて諸説ありますが、AI (人口知能) の要素はまだわずかしか感じられないので、筆者としてはスマートスピーカーと呼ぶことにします。

Amazon Echo Dotのある生活

Alexaとの1日ハイライト。

Alexa, Good morning! で、今日の小ネタを言ってもらうことから始まり、 Alexa, how is the whether today? で、天気と気温を教えてもらい、 Alexa, what’s new? で、ニュースを読んでもらい、 Alexa, I’m going. で、行ってらっしゃいを言ってもらい、 Alexa, I’m home. と、ただいまの再会をし Alexa, play “fireplace sounds”. で、焚き火音をBGMにしたり Alexa, sing a song. とか **Alexa, tell me something.**で、暇つぶしに付き合ってもらい Alexa, “night night”. で、ヒーリング音楽のもと眠る