Tech Open Air 2017、ベルリン再び!

...TOAとは

こんにちは、中嶋あいみです。

12日間の夏休みで会社から1万円をもらいつつ、ベルリンで開催されたTech Open Air 2017に参加してきました!

実は今年で2回目。

プライベートでカンファレンスに行くの? 意識高すぎでしょw 変態だねww

など言われたりしますが・・・

出張というプレッシャーのない中、自由な気持ちで世界中の人と触れ合い、新しいインプットをして、ヨーロッパTechの今を探りに行きました!

Tech Open Airの概要については、2016年の記事に記載しています。

ヨーロッパで最もクールなTechカンファレンス『Tech Open Air 2016』参加レポート

TOA2017ハイライト

まずは公式のrecap videoで、雰囲気をご覧ください。

0:52あたりに後ろ姿だけ映っていました^^

2016年と比較して、進化したこと

何より、全体的に規模が拡大!

まず、開催日付が1日伸びて7月11日(火)〜 14日(金)に。

しかしこれは、メインのカンファレンスは変わらず水・木の2日間で、初日の夜にサテライトイベントが増えたのです。 前夜祭のような盛り上がりですね。

会場は同じFunkhaus Berlinですが、公式サイトによると2017年の参加は2万人に増えているとのこと。

セッションのタイムテーブルが増え、新コンテンツも増え、それにより会場は何倍も広くなっていました。

新しいコンテンツとは。

- 別料金のサブイベント DISRUPTED! Women In Tech MUSIC TECH LAB Music Hackday- スタートアップのピッチ 優勝はインドと欧州で展開されている相乗りサービスZifyでした。- スポンサー企業のセッションとブース展示 ドイツ企業だけでなく、Facebook・Instagramなど大手も出展。

これによりビジネス臭が増した雰囲気。 それだけ注目されるイベントになったということですね。

Microsoft MVP(Azure)を受賞しました!

...みなさん、こんにちは(^^)/ ブランディングプロジェクトのあいです。

本日はおめでたいニュースがあったので、共有しちゃいます♡

なんと、Azureエバンジェリスト原が「Microsoft MVPアワード」を受賞しました!

Microsoft MVPアワードとは?

Microsoft MVP (Most Valuable Professional) アワードは、マイクロソフトの製品やテクノロジーに関する豊富な知識と経験を持ち、オンライン・オフライン問わず活躍する人物に贈られます。

受賞者は全世界で約4,000人、日本ではわずか200名程度となります。 受賞カテゴリはマイクロソフト製品ごとに分かれており、今回原は「Azure」カテゴリでの受賞となりました。

原の活動履歴

日々Azureに関して知見を広げ、マイクロソフト関連のイベントにて、Azureの導入・移行などの技術セッション・ハンズオンやプリセールスに向けた研修など、幅広い内容で登壇しております。

主な活動内容

de:code2017 登壇 「事例とデモでお送りする Microsoft Azure 活用パターン」

ACEトレーニング 登壇 「これからAzureに取り組みたいMSパートナー向け研修」

Microsoft Apollo 計画 登壇 「ゲーム業界での圧倒的な実績をもつISAOが教える、導入前に必ず知っておきたいこと3つのこと」

日経クラウドファースト寄稿 「知られざるAzureバージョンアップ問題」

その他活動はこちらからご確認ください。

受賞のコメント

2017年7月1日より、Microsoft Azure のカテゴリーでアワードを受賞しました。 ご一緒させて頂いたコミュニティの皆様、活動をバックアップして頂いたチームの皆様、ありがとうございました。

ますます多方面にわたって機能が充実し続けるAzureの魅力をお届けできるように頑張っていきたいと思いますので、これからも引き続きよろしくお願いいたします。

最後に

くらまね for Azureでは、原を筆頭にAzureの豊富な知識を持つエンジニアたちが、導入から運用・監視までワンストップでサポートします。

Azureでお困りの方は、ぜひISAOまでご相談ください。

「E3 2017」出張レポート 夢の国アメリカ体験記

...E3に行ってきました

ISAO 営業の川本です。

先日、アメリカ出張に行ってきました!

成田空港を出発し、はるばる日本から、夢の国アメリカへ上陸!

まずはホテル前で集合写真。 このメンバーでE3に特攻します。

E3 2017とは

Electronic Entertainment Expo (エレクトロニック エンターテイメント エキスポ) 。 アメリカ・ロサンゼルスで開催される世界最大のコンピューターゲーム関連の見本市。略称「E3(イースリー)」。

最新タイトル・最新情報・圧倒的なクオリティが世界に向けて発信される巨大イベントで、ゲーム業界人憧れの聖地。

その年のゲーム業界の動向を確かめるもっとも重要な発表会です。

会場レポート

人生初の「E3 2017」会場に到着! 巨大な広告群を見ると、期待が高まります。

アメリカはなんでも巨大(^^)

会場前の広場では、プレイステーション関連のグッズ販売や、美人なお姉さんの会場リポート。 入る前から盛りだくさん!

スクエニのファイナルファンタジー14「STROMBLOOD」バスを激写!

ドキドキしながら、入館登録を実施。 入館証はこちら。 「YAKUZA」(日本名は、龍がごとく)の広告がドンッとのっているところが素敵。

そして、いざ会場へジャックイン!

ゲームのイベントといえば、綺麗なコンパニオン&コスプレイヤー。 シャッターチャンスは逃さずゲット!

会場の第一印象はビジネスメイン(パブリシングメイン)のイベント感が強いです。

いよいよブースへ訪問。

テンションはMAX! まさに「GOD of WAR」

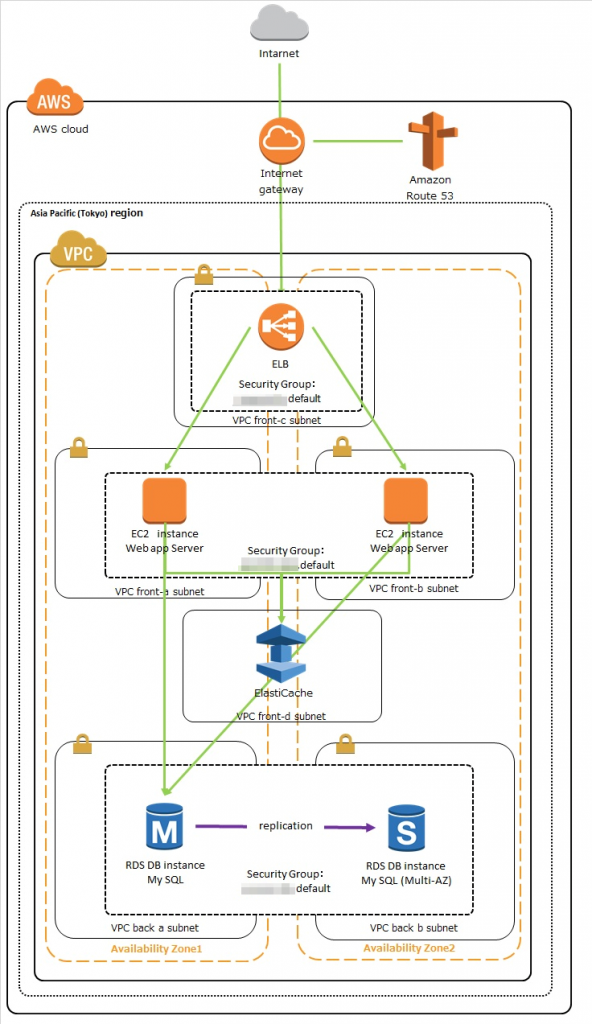

LAMP のシステムを Azure の PaaS に移行しました

...こんにちは。Azure系エンジニアの秋山です。 今回は LAMP のシステムを AWS から Azure に移行したことについて書きます。

移行前のアーキテクチャ

システムはオーソドックスな LAMP 構成です。

以下のとおり、よくある構成ですね。

- DNS(Route53)

- ロードバランサー(ELB)

- Webサーバー(EC2)

- バッチサーバー(EC2)

- キャッシュ(ElastiCache)

- データベース(RDS)

問題点

何のために移行するのか、解消したい問題点は以下のとおりでした。

- Web サーバーがオーバースペックになっている

- Production へのデプロイは開発環境のEC2をAMIコピーして行う また開発環境が1台のみでソースコードのバージョン管理がされていない

- 外注で制作したが社内で誰も手を入れられていない

- Azure のメンバが面倒見ているサービスが AWS で動いている

移行後のアーキテクチャ

このシステムは自社で運用していますが、ユーザ数がそこまで多くなく、サービスダウン時の影響の少なさから、現時点でプレビューである WebApp on Linux や Azure Database for MySQL を採用しています。 これによって IaaS を排除した PaaS のみの構成となりました。

2017/09/12追記: WebApp on Linux は Web Apps for Containers に名前を変えて GA しました。

Cognitive Services の Custom Vision Service を試す

...エンジニアの秋山です。

日本では de:code 2日目ということで、各種サービスへの注目が集まっています。

今回は先日の Build2017 で発表されました Custom Vision Service を試すための手順についてまとめました。

Custom Vision Service 概要

Custom Vision Service のページ を直接開くか、Azure の Custom Vision Service ページ から Try Custom Vision Service をクリックします。

現在はプレビュー期間のためか、利用料金がかからないことになっています。

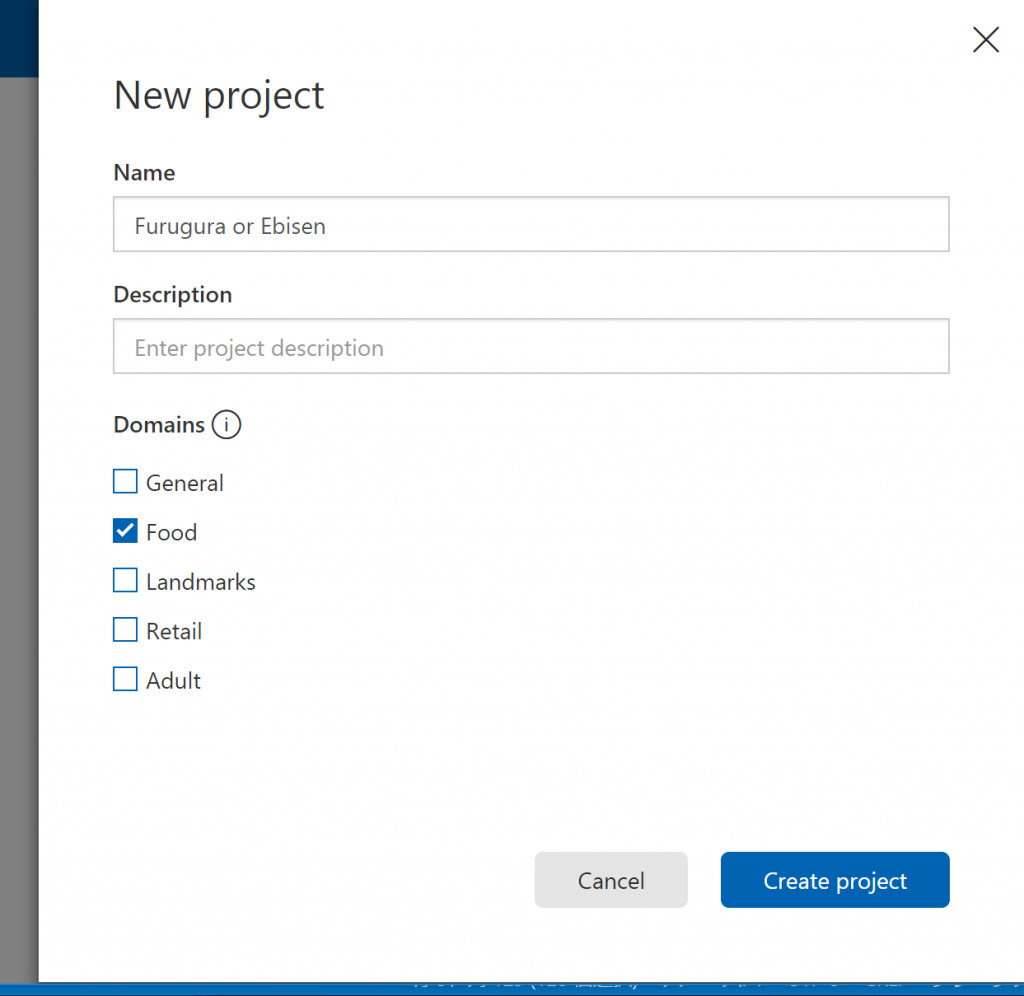

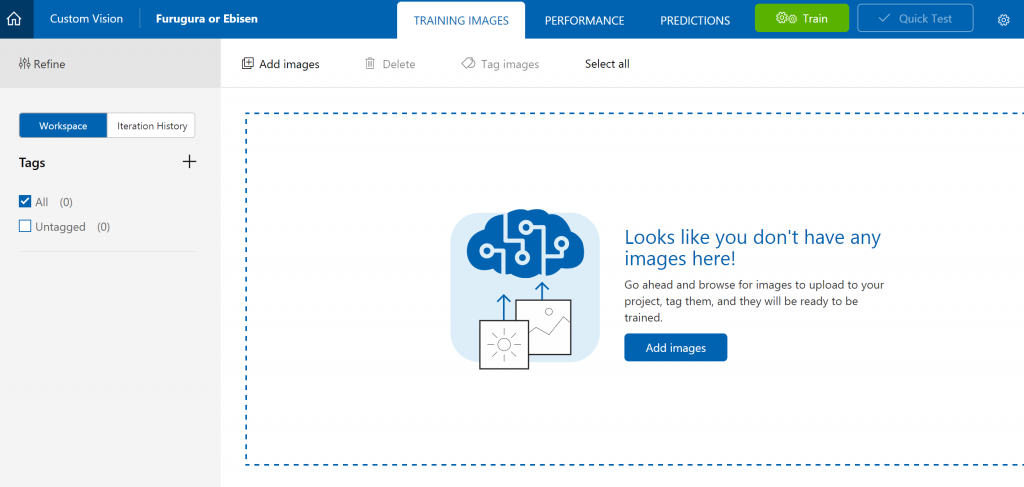

分類器を作る

Custom Vision Service にサインインします。

Azure ポータルとは異なり、Microsoft アカウントのみの認証となっています。

ログインすると、プロジェクト一覧だけのシンプルなページが開きます。

New Project で今回の分類器を作成します。

次に画像を登録します。

Microsoft Build 2017 Azure アップデートまとめ ~ストレージ編~

...日本に帰ってきました。

エンジニアの秋山です。

現地時間の 5/10~12 にシアトルで開催されてました、Microsoft Build 2017 に参加し、今回は帰国後にレポートを投稿しています。

なお、Build の様子は Channel9 でご覧いただくことが可能です。

Big Data on Azure Blob Storage

今回は Azure のストレージ周り、表題のセッションについてまとめます。 というのもこのセッションがあった最終日の3日目はキーノートもなく、油断して聴いていたところ、思った以上にアナウンスが出てきたため、慌ててこの記事を書きました。

セッションの動画は以下のURLから確認できます。

Big data workloads with Azure Blob Storage

1日目のキーノートは こちら、2日目のキーノートは こちら、Azure 全般のまとめは こちら を参照ください。

Storage

大半はストレージそのものに関わる機能の発表です。

AzCopy

Storage データを CLI で扱うユーティリティツール AzCopy はこれまで Windows のみでしたが、Linux 版である AzCopy on Linux がプレビュー公開されました。

リンクは先頭の Channel9 の動画 35分あたりを参照ください。Microsoft Build 2017 2日目キーノートまとめ

...シアトルからおはようございます。

エンジニアの秋山です。

現地時間の 5/10~12 にシアトルで開催されております、Microsoft Build 2017 に参加し、現地からこのレポートを投稿しています。

なお、Build の様子は Channel9 でご覧いただくことが可能です。

キーノートについて

それでは、Build 2017 2日目のキーノートをざっくりまとめます。

1日目のキーノートは こちら、Azureアップデートについては こちら、Azure ストレージのまとめは こちら を参照ください。

Windows10

4/11 日に Creators Update がやってきましたが、秋を予定している次の Creators Update についての発表がメインでした。

New with the Windows 10 Creators Update

Windows Story Remix

言葉で説明するのは難しいため、デモ動画を見ることをおすすめします。

Deep Learning によってコンテンツの主役に関連する写真、動画をリコメンドします。 BGM のジャンルを選択すれば、それに合わせて動画を組み合わせて一連の動画を作成します。 3Dコンテンツを取り込んで映画製作のようなこともできますね。

会場のデモでは他に、 最後の恐竜の動画の女の子にキャプションをつけると、走って移動しても女の子にキャプションが追随したり、 サッカーボールにエフェクトを指定して、アニメのような演出をしたりしていました。

正直 “Creators Update” という名前にピンと来ていませんでしたが、この機能を見ると自分もなんちゃってクリエイターを名乗れそうな気がしますね。

Microsoft Build 2017 Azure アップデートまとめ

...シアトルからおはようございます。

エンジニアの秋山です。

現地時間の 5/10~12 にシアトルで開催されております、Microsoft Build 2017 に参加し、現地からこのレポートを投稿しています。

なお、Build の様子は Channel9 でご覧いただくことが可能です。

Azure 新機能

今回は Azure 全般の新機能紹介セッションの内容についてまとめます。

Azure Compute: New features and roadmap

なお、1日目のキーノートで発表した内容は除外しています。

1日目のキーノートは こちら、2日目のキーノートは こちら、Azure ストレージのまとめは こちら を参照ください。

Virtual Machine

ND(P40), NCv2(P100s)

More GPUs, more power, more intelligence

まずは軽い話題から。 Build の3日前くらいにアナウンスされていましたが、機械学習などの用途で使うような GPU 特化のインスタンスが発表されました。

利用は上記URLでプレビューに申し込む必要があります。

Dv3, Ev3

同時に nested virtualzation という、VM 上で VM を動かすことができるインスタンスが発表されました。

Microsoft Build 2017 初日キーノートまとめ

...シアトルからおはようございます。

エンジニアの秋山です。

現地時間の 5/10~12 にシアトルで開催されております、Microsoft Build 2017 に参加し、現地からこのレポートを投稿しています。

なお、Build の様子は Channel9 でご覧いただくことが可能です。

初日キーノートについて

さっそくですが、Microsoft Build 2017 初日のキーノートをざっくりまとめます。

2日目のキーノートは こちら、Azureアップデートについては こちら、Azure ストレージのまとめは こちら を参照ください。

将来の可能性を感じるいくつかのデモ

デモが中心で動画を見ないと伝わらないと思いますので、簡単に紹介程度にとどめます。

- 画像認識により、生活のさまざまなシチュエーションで危険予知が進む。 たとえば病院。体調が悪い患者を見つけて看護師に通知される。 たとえば建設現場。チェンソーなどの危険な道具が辺りに放置されると管理者に通知される。 細かいレベルで認証ができるようになる。特定の人に特定の工具を使う権限を与えると、それ以外の人がその工具を持っただけで管理者に通知される。

- Cortana がミーティングの調整をする。 デバイスはPCやスマホに限らず、車の Cortana がミーティング参加を促す。

- Teams と Microsoft Graph が Bot としてミーティング参加し、資料を開いてくれるなどアシスタントとして活躍する

- パーキンソン病の手の震えを相殺するデバイス Microsoft researcher creates wearable which smooths handwriting in Parkinson’s Disease (video)

Microsoft Azure

私が MSP プロジェクトでよく使っている Azure の発表が多くありました。

「プレミアムフライデー」はもう古い!?時代を先取る「プレミアムエブリデー」とは?

...こんにちは!ブランディングプロジェクトのあいです。

今日は4月28日(金)何の日かお分かりですか? …そう、 プレミアムフライデー です!

プレミアムフライデーとは

毎月月末金曜日の終業時間を15時にして、世間の消費を促す政府の施策です。

政府的に、月に一回くらいは早く仕事を切り上げて、どこかへ行ったり・何かを購入することでお金を使ってくれたら嬉しいなってことですね。

ISAOは積極的にプレミアムフライデーを推進しているわけではありません。 ですがフレックス制なので、10:00~15:00のコアタイム中に勤務して月間の定められた勤務時間を超えていれば、15時に仕事を終えて飲みに行くことも可能です。

ということで、エア花見やりました

そんな勤務体制を利用して、今月社内で「エア花見」を開催してみました!

「お花見はしたいけど桜がきれいなスポットまで行くのは面倒だし・場所取り面倒だし・食べ物とか持っていくのも面倒だし…(桜見なくてもみんな飲めればいいんじゃない?)」

…と面倒くさがりだけど楽しいことも大好きなメンバーが提案した企画です。

エア花見のメリット

天気に関係なく楽しめる 昨年外で花見をしましたが、途中で雨が降ってきて散々でした。 エア花見なら雨でも雪でも槍がふっても関係なし!

トイレを気にしなくてすむ お酒を飲むとどうしてもトイレが近くなりますよね。 お花見する場所って基本的に外だと思うんですが、トイレが少ないし混んでるしでお花見どころじゃなくなって花よりトイレになることも。 社内ならいつでもいけてストレスフリーです。

場所取りを気にしなくていい 若手は毎年お花見の場所取りで一日外で待機!これ待ってる方はつらいんですよね。しかも中々仕事ができないし… 今回私たちはジョイフルスタジオと呼ばれる社内のスペースで開催したので、誰も場所取りさせられることなく自分の仕事をやってから参加することができました。

エア花見当日

とりあえず社内に桜を飾って、それらしくしてみました。準備はこれだけ。

あとは参加する人が自由に楽しんでください方式にしました。 当日は早く仕事を切り上げられた人がピザ・お寿司・唐揚げ・餃子・お菓子を買い出しに行ってエア花見がスタート!

食べて飲んで

食べて飲んで

社内の人との交流を楽しみました!

ちなみに私は人生ゲームを。

他のメンバーが結婚・出産でお祝い金をもらっていくのに対し、中々結婚できません。

あれ?これリアルと連動してたっけ?と不安になりました。ゲームもリアルな人生も結婚って難しいんですね。

おまけに止まるマス全てでお金を取られ、借金まみれになりました。 (手に持っているのは全て手形です。)

と、私にとっては辛い思い出でしかないエア花見ですが、他のメンバーはとても楽しかったようです…

さいごに

この記事を読んでいる方は「エア花見とか、15時から飲みとかこの会社遊んでばっかりじゃん!」と思うかもしれませんが違います。

楽しいをうみだしとどけるためには、まずメンバーも楽しむこと。 そしてその為には、まず自分のやるべき事をきちんと果たす。これがISAOの考え方です。

React Hot Loaderで開発をさらに加速する

...こんにちは! Webエンジニアの吉田です。

先月16日にReact.js meetup × React Native meetupという180人ものエンジニアが集まる大規模なReact関連のイベントにてLT枠トップバッターで発表を行いました。

その時行った発表の「React Hot Loaderの導入」についてこれから詳しく説明します。

React Hot Loaderとは

従来のフロントエンド開発においてはBrowsersyncが一般的に用いられてきました。 Browsersyncはファイルの変更を監視して、自動でブラウザリロードを行い変更を反映させることができます。

しかしReact Hot Loaderはその利便性をさらに一歩前に進めます。

React Hot Loaderはファイル変更を監視して、stateを保持したままReactコンポーネントの変更をブラウザリロード無しで即座に反映する強力なロードモジュールです。

stateを保持したままReactコンポーネントの変更を反映をするということがピンと来ないかもしれませんので、まずは以下のデモ動画をご覧ください。

テキストボックスに入力した文字をstateに設定し、その下に表示するだけのシンプルなReactアプリケーションです。

左側のブラウザでテキストボックスに文字を入力した後、右側のエディターでcomponentを修正して保存します。

するとブラウザリロードが発生せずに即座に変更が反映されていることが分かります。 かつテキストボックス下の文字列は残ったままなので、stateの情報は保持されています。

もう一つデモをご覧ください。今度は親コンポーネントが二つの子コンポーネントを持った状態で、色々とコンポーネントを変更してみます。

stateが保持されているので、子コンポーネントを一旦削除した後復元してもテキストボックスに入力した内容が表示されています。

このようにReact Hot Loaderはstateに依った処理を修正する際に非常に便利です。

なぜならブラウザをリロードすれば当然stateの内容は消えてしまうので、修正した箇所をテストする為にまずstateに設定するための手順を踏まなければいけません。

複数のパターンで修正をして確認したい時は余計に時間が掛かります。

React Hot Loaderを使用すればその手順は不要になるので、よりスピーディーに開発することが出来ます。

React Hot Loaderを導入してみよう

では実際に導入してみましょう。

前述したようにReact Hot Loaderはあくまでロードモジュールです。 従ってWebpackなどのビルドツールでロードして使用することが前提となります。

今回紹介するのはgulp+Webpack+Browsersyncを組み合わせて実現する一例です。

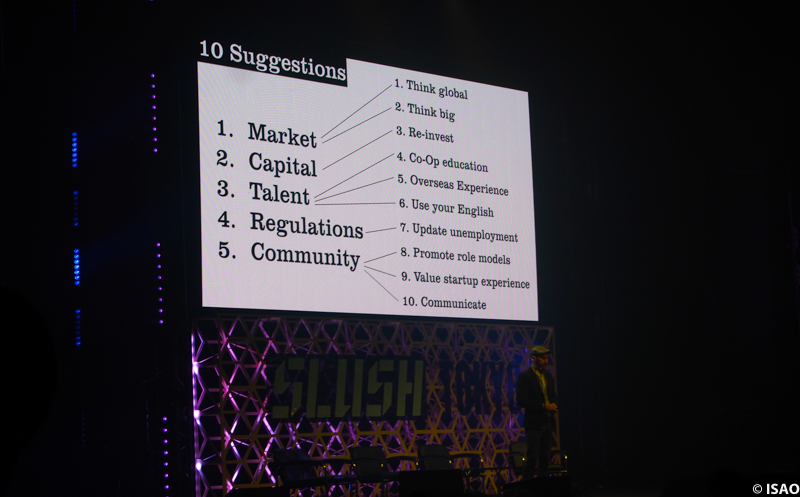

Slush Tokyo で感じた、スタートアップが教えてくれること

...先週Slush tokyoに参加してきました! とても濃い2日間を過ごしてきたので、体験をシェアします。

Slushってどんなイベント?

2008年からフィンランドの首都ヘルシンキで開催されている、世界最大のスタートアップ・カンファレンス。

Robot・Blockchain・Bitcoin・VR・・・など旬なキーワードを中心に、セッションやピッチ、展示が一同に集まります。

日本では『Slush Asia』として2015年に初めて開催され、今年で3回目。

今年から『Slush tokyo』と名称が変わり、3月29日〜30日 東京ビッグサイトに4000人以上の参加者が足を運びました。

本場フィンランドでは17,500人が参加するビッグイベント!

東京の次はシンガポールで9月に開催されます。

ちなみにチケット代金は2日間で18,000円。早割では14,000円なので、来年は早く購入したいものです。

Slush 3つの特徴

1.全コンテンツが英語

オフィシャルサイトもALL English! http://tokyo.slush.org/ 全てのセッションが英語でおこなわれ、同時通訳もありません。

スピーカーやピッチをしていた日本人の皆さん、英語もコミュニケーションレベルも高くて驚きました! 見習いたいです。

2.インターナショナルな学生ボランティア

総勢500人ほどの学生ボランティアスタッフが司会や案内をしてくれます。 みなさんバイリンガルのようで、国際色豊かでした。

Tech業界やスタートアップに興味がある学生や、外国人のお友達が欲しい人には、是非参加をおすすめします!

3.クラブ?フェス?? ド派手な世界観

Techカンファレンスとは思えないこの雰囲気! 2日目のオープニングアクトやクロージングパーティーは、大音量でパフォーマンスが披露され、まるでクラブのようでした。

欧米から見たアジアなのか、盆踊りのやぐらを彷彿とさせる建物や、赤い提灯が会場を彩ります。

Slush tokyo 2017 ハイライト

カルロス・ゴーン氏の登壇

なんといっても、最も注目されたのがカルロス・ゴーン氏! 社長とCEOを退任されるほんの数日前という歴史的タイミングにお目にかかれたことが光栄です。

MeetUpを開催しました!「Azure Machine Learning ハンズオン入門」

...はじめまして、秋山です。

3/23 (木) にISAOで9回目のMeetUpを開催しましたので、そのご報告をさせていただきます。

内容

【Azure Machine Learning ハンズオン入門】実践からはじめる機械学習

最近勉強会が活発に行われている機械学習をテーマとしました。

これから始める人向けに、1時間程度のハンズオン。

以下に資料も公開しておりますので、興味をお持ちでしたらお試しいただければと思います。

20170323 Azure Machine Learning Handson for Beginner from 康平 秋山

弊社では Azure・AWS・GCP や各種国内クラウドをMSP事業・自社サービスで積極的に活用しております。

今回は私、秋山が日頃よく触っている Azure を紹介させていただきました。

Azure Machine Learning, Cognitive Services の事例紹介

日本マイクロソフト 竹内 宏之 様に、事例を紹介いただきました。

SXSWに行ってきた私が教えるそこそこ役に立つ情報

...こんにちは。ブランディングプロジェクトのあいです。

こちらの記事で書いたようにSXSWに行ってきまして、無事に帰国しました♡

最新テクノロジー・これから流行るかもしれない企業のサービス・トレンドなどなど、実際に目で見て・耳で聞いて・体験することができ、刺激的な毎日でした!

2017年 SXSWのトレンドは?

今年の展示物としてはとにかくVRが多かった印象です。VR元年と言われた昨年に引き続き、あちらこちらでVRのブースを発見!

その発展系としてHMDを装着しないVRもあり、非常に賑わっておりました。 (世界初だそうです!)

また、今回キーワードとしてよく耳にしたのは『AI』『Machine learning』あたりでしょうか。 どんどんAIが身近な存在になり、私たちの生活にどのような変化を与えるのか楽しみですね。

お役立ち情報

SXSWの現地行動の極意は、以前あいみさんが書いた情報がすごく役に立ちました! これに+αして、来年以降参加する人へ伝えておきたいことを忘れないうちにまとめておこうと思います。

Austinの交通手段

こちらの記事にもあるように、現在AustinではタクシーアプリのUberやLyftが使えません。(2017年3月現在) その代わりに、現地の人はRideAustinやFastenといった別のアプリを使用していました。

このアプリを知らなかった私たちは、初日から数日は滞在していた家から会場まで片道40分の道のりを歩いて行動していました。 もっと早くこのアプリを知っていれば…!

ちなみに今回はRideAustinを利用しましたが、登録時にSMSでメッセージが届くので、利用を検討している方は現地でSIMを購入するか、SMSが受け取れる状態にしておくといいでしょう。

Austinでの服装

昨年行ったメンバーの写真は半袖や薄着でした。

「何か羽織るもの一枚あれば大丈夫だよ。」 その言葉を信じて、薄手の服ばかり持っていきました。…バカでした。

今年だけかもしれませんが、滞在中のAustinは寒かった! おまけに雨まで降ってより体感温度が下がることに。

朝晩の温度差が激しく、雨量も多くなる時期のようですので、厚手のパーカーやカーディガン(なんならユニクロのウルトラライトダウン)を持っていくことをおススメします。 実際に期間中、ダウンを着ている海外の方を多く見かけました。 こんなことにならないように…

現地での交流方法

SXSW開催中は世界中から何万もの参加者がAustinに集まります。 このチャンスを活かさないなんでもったいない!…ということで、私たちが現地で実践した交流方法も紹介しておきます。

- セッションの待ち時間に話しかける

人気のあるセッションになると、30分前から並ばないと入れないということもザラにあります。 列の前後の人に思い切って話しかけてみましょう! 同じセッションに並んでいるということは、同じものに興味があるということ。共通の話題も出やすいかもしれません。 その他におススメな話しかけ方としては、「これは何のセッションですか?」 いくつものセッションが同じ会場で同じ時間帯に始まるので、何の列なのかわかりにくいこともあるんです。 毎日様々な会場で、このやりとりが繰り広げられていました。